Model ISO/OSI w Sieciach komputerowych

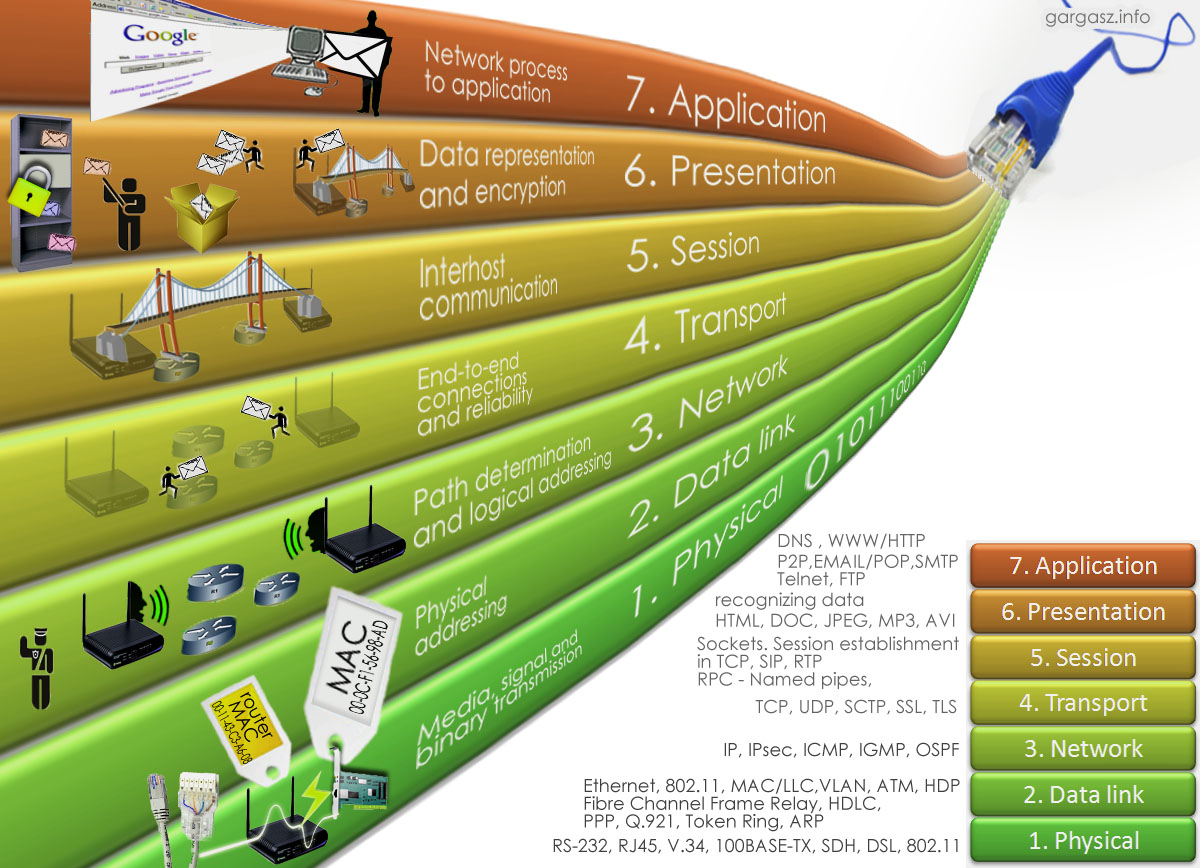

Model ISO/OSI i TCP/IP Architektura ISO/OSI Model wzorcowy ISO OSI (angielskie Open System Interconnection Reference Model), jest kompleksowy standard komunikacji sieciowej (ISO 7498). Proces komunikacji wg tego modelu został podzielony na 7 etapów, zwanych warstwami, ze względu na sposób przechodzenia…

Na co zwracać uwagę podczas pozyskiwania linków przychodzących?

Jeśli chodzi o pozycjonowanie, warto zabrać się do tego typu działań z rozwagą. Istotnym elementem walki o pierwsze miejsca na liście wyników Google jest link building. Tu też warto dodać, że aktualnie liczy się nie tyle sama ilość odnośników przychodzących,…

TrustRank: o co w tym chodzi

W ostatnim roku bardzo popularnym słowem w branży SEO było TrustRank. Pojęcie to zyskało na popularności głównie za sprawą dwóch dużych aktualizacji algorytmu wyszukiwarki: Pandy i Pingwina. Kilka razy mogliście się spotkać z tym słowem również na naszym blogu. Jednak…

Zagrożenie SandWorm

Rządowy Zespół Reagowania na Incydenty Komputerowe CERT.GOV.PL informuje o nowym zagrożeniu, które zostało określone jako kampania cyberszpiegowska „SandWorm”. Wykryta przez firmę iSight we współpracy z firmą Microsoft podatność typu 0-day (luka dotyczy wszystkich aktualnie wspieranych przez Microsoft systemów operacyjnych z…

Pozycjonowanie międzynarodowe szansą na rozwój firmy

Ekspansja terytorialna firmy na rynki międzynarodowe nie jest łatwa, ale warta zachodu – przeprowadzona dobrze i w przemyślany sposób może przynieść ogromne zyski. Jedną z dróg do osiągnięcia sukcesu jest pozycjonowanie międzynarodowe, które pozwoli dotrzeć do klientów z zagranicy. …

9 grzechów afiliacji

W każdej kampanii biorą udział cztery strony: klient, reklamodawca, wydawca oraz sieć afiliacyjna. Tę ostatnią niektórzy klienci chcieliby pominąć, ale później wyjaśnię, dlaczego nie warto tego robić. Wychodzę z założenia, że klient nie może popełnić błędu (klient kupuje reklamowany produkt/usługę)….

XKEYSCORE – najpotężniejsze narzędzie do elektronicznej inwigilacji

Dokładnie 31 lipca 2013 roku brytyjski The Guardian ujawnił ściśle tajną prezentację (datowaną na 2008 rok) dotyczącą narzędzia typu SIGDEV amerykańskiej Agencji Bezpieczeństwa Narodowego (NSA) pod kryptonimem XKEYSCORE. Dowiedzieliśmy się z niej wtedy o ogromnych analitycznych możliwościach tego narzędzia, rodzaju…

Niemiecki kontrwywiad sprzedał NSA metadane swoich obywateli za dostęp do XKEYSCORE

Bundesamt für Verfassungsschutz (BfV), czyli Federalny Urząd Ochrony Konstytucji to instytucja utworzona i działająca od 1950 roku jeszcze w Republice Federalnej Niemiec, a po upadku Muru Berlińskiego i zjednoczeniu obu niemieckich republik zajmuje się kontrwywiadem i ochroną informacji niejawnych w…

NIK o bezpieczeństwie w cyberprzestrzeni RP

W dniu dzisiejszym Najwyższa Izba Kontroli opublikowała materiały z kontroli na temat realizacji przez podmioty państwowe zadań w zakresie ochrony cyberprzestrzeni Rzeczypospolitej Polskiej. Została przeprowadzona w okresie od 02.06.2014 r. do 05.12.2014 r., a kontrolą objęto 8 podmiotów państwowych, którym…

Wycinka drzew – przyczyny i wpływ na przyrodę

Gdy świat stara się spowolnić tempo zmian klimatycznych, chronić dziką przyrodę i zapewnić utrzymanie miliardom ludzi, drzewa nieuchronnie stanowią istotną część odpowiedzi. Jednak masowe niszczenie drzew – wylesianie – trwa nadal, poświęcając długoterminowe korzyści płynące z drzewostanu na rzecz krótkoterminowych…

Wi-Fi 7 to najnowszy standard bezprzewodowej technologii, Wi-Fi 7 i jego parametry. Możliwości Wi-Fi 7.

Co to jest Wi-Fi 7 i jakie przynosi korzyści? Wi-Fi 7 to komercyjna nazwa standardu IEEE 802.11be, czyli najnowszej wersji tej bezprzewodowej technologii. To następca standardów Wi-Fi 6 i Wi-Fi 6E udostępnionych odpowiednio w 2019 i 2020 roku. Jego pełna premiera planowana jest na przełom…

Jak działają Torrenty? Co można dziś tam znaleźć?

Zapewne każdy, kto spędził trochę czasu na surfowaniu po Internecie spotkał się z pojęciem torrentów. Można też przypuszczać, że większość osób, które spędziły tego czasu trochę więcej niż trochę, przynajmniej raz ściągała w ten sposób pliki. Jednak czy znamy ich…

10 przydatnych aplikacji na lato

Nasze smartfony, dzięki praktycznym aplikacjom, ułatwiają życie codzienne. Mogą nam pomóc i umilić czas również na wakacjach – trzeba się tylko zaopatrzyć w odpowiednie programy. Oto przegląd aplikacji, które przydadzą się podczas urlopu. Nawigacja Jeśli planujesz podróż samochodem w nieznane…

Kolokacja serwerów – czym jest i co warto o niej wiedzieć?

Outsourcing usług to wygodne rozwiązanie dla firm. Oznacza to, że poszczególne zadania, na przykład przechowywanie danych, zlecane jest przedsiębiorstwom z zewnątrz. Do pakietu takich usług często należy kolokacja serwerów. Czym jest i co warto o niej wiedzieć? Czym jest kolokacja…

Metel — bankowy trojan

Tym razem pomysłowym przestępcom komputerowym udało się w sprytny sposób ominąć kolejne zabezpieczenie — limity wypłat gotówkowych — zamieniając tym samym bankomaty w maszynki do hurtowego wypłacania pieniędzy. Jak informuje Kaspersky Lab Jak informuje Kaspersky Lab grasujący w Rosji bankowy trojan o wdzięcznej…

Wpływ twittera i facebooka na wyniki wyszukiwania

Facebok oraz Twiter to jak wiemy dwa największe portale społecznościowe. Jak wiemy oba te serwisy maja bardzo wiele funkcji. Możemy korzystać z wielu różnych i ciekawych aplikacji, gier jak i podstawowych funkcji takich jak na przykład dodawanie znajomych, dzielenie się…

Podstawowe polecenia powłoki do obsługi skompresowanych archiwów.

Często zachodzi konieczność operowania na wszelkiego rodzaju archiwach. Za pomocą narzędzi konsolowych mamy możliwość zarówno tworzenia nowych archiwów, a także rozpakowywania już istniejących. Jeśli pobieramy jakiegoś CMS’a, lub dowolną aplikację na serwer, to najczęściej jest ona w postaci archiwów. Zwykle…

Jak pokonać Cryptolocker – wirus szyfruje Twoje dane

Cryplocker jest jednym z najbardziej niebezpiecznych wirusów w ostatnich latach. Po zainfekowaniu komputera szyfruje pliki i żąda pieniędzy za ich odblokowanie. Jak się przed nim bronić? Cryplocker infekuje systemy Windows XP, Vista, 7 oraz 8. Kryje się pod załącznikami typu…