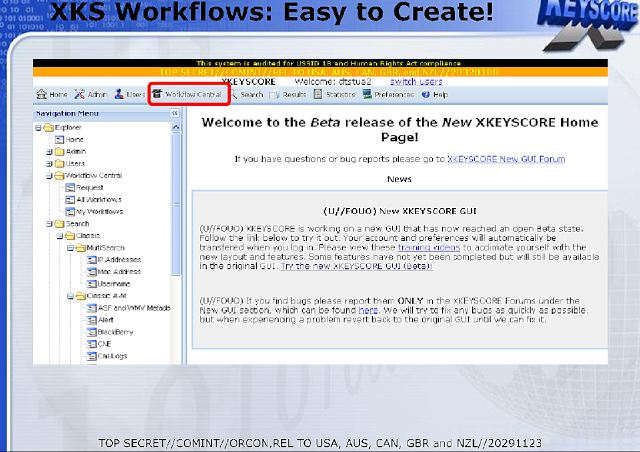

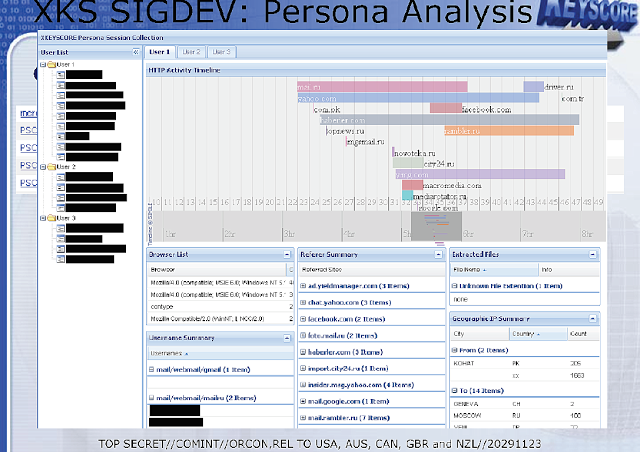

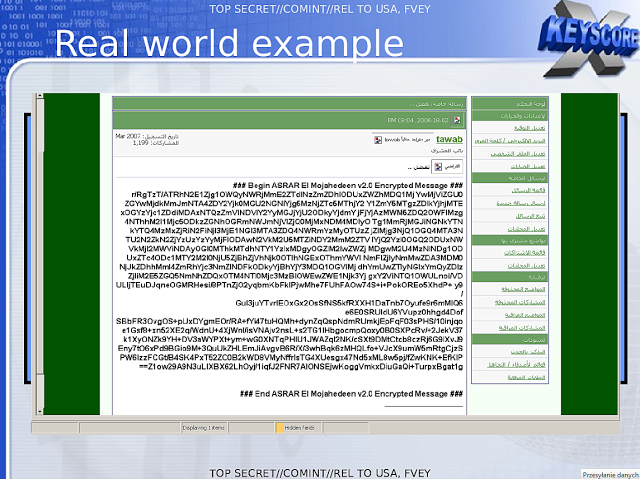

Dokładnie 31 lipca 2013 roku brytyjski The Guardian ujawnił ściśle tajną prezentację (datowaną na 2008 rok) dotyczącą narzędzia typu SIGDEV amerykańskiej Agencji Bezpieczeństwa Narodowego (NSA) pod kryptonimem XKEYSCORE. Dowiedzieliśmy się z niej wtedy o ogromnych analitycznych możliwościach tego narzędzia, rodzaju zbieranych danych czy lokalizacji serwerów. Sondy podpięte do kluczowych punktów infrastruktury sieciowej Internetu pozwalały pracownikom NSA m.in. na analizę wyszukiwań, czytanie e-maili czy też czatów Facebooka, a wszystko to na podstawie przejętych danych jak i metadanych. Okazało się, że na celowniku narzędzia byli nie tylko podejrzani o terroryzm ale także m.in. kandydaci na nowego dyrektora Światowej Organizacji Handlu, inżynierowie europejskich firm a nawet sekretarz generalny ONZ – Ban Ki-moon. Intercept ujawnił niemal 50 niejawnych oraz niepublikowanych wcześniej prezentacji dotyczących projektu XKEYSCORE. Dowiemy się z nich m.in. jak wygląda panel kontrolny programu XKEYSCORE:

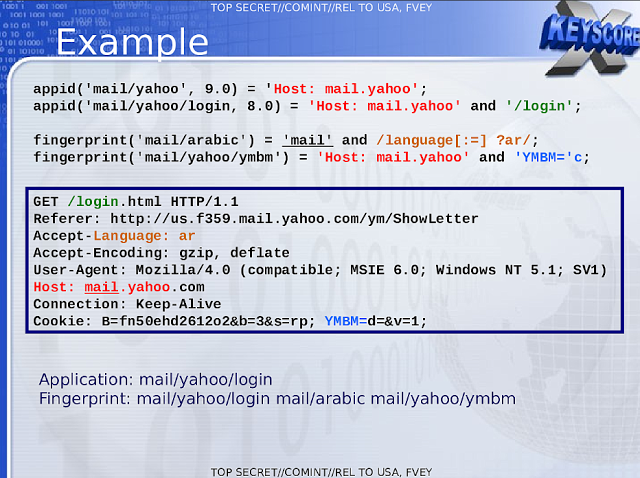

System ten od swojego uruchomienia znacząco urósł w swoich możliwościach. Jest już całkowicie rozproszonym systemem przetwarzania danych, analizującym i przechwytującym już nie tylko wiadomości pocztowe, czaty czy wpisywane słowa kluczowe w przeglądarkę, ale także dokumenty, zdjęcia (w tym z kamerek internetowych), połączenia głosowe (w tym VoIP i Skype), aktywność w serwisach społecznościowych, pliki wgrywane do dysków internetowych, hasła do urządzeń Cisco a nawet informacje o konfiguracji zwykłych ruterów. Za pomocą XKEYSCORE można wyszukać konkretne osoby, zarówno po loginie jak i po IP czy adresie MAC karty sieciowej, można znaleźć też np. wszystkich użytkowników z danej lokalizacji (np. miasta), którzy pobrali oprogramowanie klienta sieci TOR, czy wszystkich mieszkańców np. Pakistanu, którzy odwiedzają niemieckojęzyczne fora internetowe lub oglądają miasta USA poprzez Google Earth czy nawet wszystkie “dziurawe” stacje robocze z dowolnego kraju. Możliwości wyszukiwania i zbierania danych są praktycznie nieograniczone (kolekcjonowane są z ponad 700 serwerów na całym świecie – dane z prezentacji z 2008 roku).

Nowo opublikowane prezentacje ujawniają także więcej danych o architekturze systemu. Korzysta ono z linuksowych klastrów (zwykle Red Hat), interfejs dostępny jest przez serwer Apache, dane przechowywane są w bazie MySQL, systemy plików spięte są przez rozproszony NFS i usługę autofs, zaś planowane zadania wykonywane są przez crona. Dostęp administracyjny odbywa się po SSH, w konsoli korzystają oni z edytora vim. Użytkownicy natomiast uzyskują dostęp poprzez przeglądarkę Firefox (jak się okazuje, interfejs webowy nie jest kompatybilny z IE). Więcej szczegółów, w tym schematy wyszukiwania informacji można znaleźć w nieoficjalnym podręczniku użytkownika systemu XKEYSCORE opracowanym jak się okazuje przez Booz Allen Hamilton:

- Advanced HTTP Activity Analysis

- Analyzing Mobile Cellular DNI in XKS

- ASFD Readme

- CADENCE Readme

- Category Throttling

- CNE Analysis in XKS

- Comms Readme

- DEEPDIVE Readme

- DNI101

- Email Address vs User Activity

- Free File Uploaders

- Finding and Querying Document Metadata

- Full Log vs HTTP

- Guide to Using Contexts in XKS Fingerprints

- HTTP Activity in XKS

- HTTP Activity vs User Activity

- Intro to Context Sensitive Scanning With XKS Fingerprints

- Intro to XKS AppIDs and Fingerprints

- OSINT Fusion Project

- Phone Number Extractor

- RWC Updater Readme

- Selection Forwarding Readme

- Stats Config Readme

- Tracking Targets on Online Social Networks

- TRAFFICTHIEF Readme

- Unofficial XKS User Guide

- User Agents

- Using XKS to Enable TAO

- UTT Config Readme

- VOIP in XKS

- VOIP Readme

- Web Forum Exploitation Using XKS

- Writing XKS Fingerprints

- XKS Application IDs

- XKS Application IDs Brief

- XKS as a SIGDEV Tool

- XKS, Cipher Detection, and You!

- XKS for Counter CNE

- XKS Intro

- XKS Logos Embedded in Docs

- XKS Search Forms

- XKS System Administration

- XKS Targets Visiting Specific Websites

- XKS Tech Extractor 2009

- XKS Tech Extractor 2010

- XKS Workflows 2009

- XKS Workflows 2011

- UN Secretary General XKS