Spectre i Meltdown (CVE-2017-5753, CVE-2017-5715, CVE-2017-5754)

W styczniu 2018 roku pojawiły się informacje o exploit-ach o nazwach Spectre i Meltdown, które dotknęły miliony systemów komputerowych na całym świecie. Exploit-y te wykorzystywały luki w procesorach firmy Intel, ale także procesorach innych producentów, takich jak AMD i ARM….

Dirty COW (CVE-2016-5195) Linux Exploit

Dirty COW, inaczej Copy-On-Write (COW), jest exploit-em odkrytym w październiku 2016 roku. Exploit ten umożliwia atakującemu podniesienie uprawnień do poziomu roota i przejęcie kontroli nad systemem. Jest to poważne zagrożenie dla systemów Linux, a szczególnie dla tych, które są wykorzystywane…

Wzrost znaczenia on-page SEO – naturalne wyniki wyszukiwania

Eksperci w dziedzinie pozycjonowania zauważają, że coraz mniejsze znaczenie ma wskaźnik Page Rank danej strony. Zmienna ta nie jest już aktualizowana, i to od dobrych kilku miesięcy. PR to jeden z elementów tzw. off-page SEO, czyli czynników nie związanych bezpośrednio…

Jak zabezpieczyć konto użytkownika w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia konta użytkownika. Oto niektóre z nich: Ustawienie silnego hasła – zaleca się korzystanie z hasła składającego się z co najmniej 8 znaków, w tym małych i dużych liter, cyfr i znaków specjalnych. Aby zmienić…

Jak zabezpieczyć partycje w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia partycji. Oto niektóre z nich: Szyfrowanie partycji za pomocą BitLocker – można zaszyfrować całą partycję, aby chronić dane na niej zawarte. Aby to zrobić, należy kliknąć prawym przyciskiem myszy na partycję, wybrać „Zaszyfruj dysk…

Szybsza praca programów i gier

Jeżeli zależy Ci na tym, aby konkretna aplikacja (program do obróbki grafiki czy też gra) działała szybciej ustaw dla niej większy priorytet. Priorytety służą do ustawienia efektywnej szybkości działania programów pod kontrolą systemu Windows. Dla gier zwiększają ilość generowanych klatek…

Copywriter jak nim zostać

Chciałbyś zarabiać na pisaniu? Rozpoczęcie kariery copywritera jest dużo łatwiejsze, niż Ci się wydaje. Oczywiście – nie usłyszysz tego od „zawodowych guru” copywritingu, którzy desperacko starają się chronić swoją branżę przed napływem nowych osób. Jednak prawda jest taka, że bez…

Jak pobrać ISO Windows 10

Aby pobrać plik ISO bądź wykonać nośnik instalacyjny wystarczy wejść na stronę: https://www.microsoft.com/pl-pl/software-download/windows10 Po wejściu na stronę musimy upewnić się, że mamy zgraną całą zawartość dysku, na którym będziemy instalować Windows 10. Warto zaopatrzyć się w płytę DVD bądź tak…

Jak zabezpieczyć pojedynczy katalog w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia pojedynczego katalogu. Oto niektóre z nich: Szyfrowanie katalogu za pomocą BitLocker – podobnie jak w przypadku szyfrowania pojedynczego pliku, można zaszyfrować cały katalog. W tym celu należy kliknąć prawym przyciskiem myszy na wybrany katalog,…

Windows 8.1 – sztuczki i wskazówki

Przedstawiam nową serię TOP 10, w pierwszej poradzie bohaterem jest system Windows 8. Najnowsze dzieło Microsoftu, które przyniosło wiele usprawnień, rewolucji, generalnie nowości. Użytkowników ósemki przybywa, sam nie tak dawno zostałem jednym z nich. Pomyślałem, że warto się mu przyjrzeć…

Typy sieci komputerowych

Typy sieci komputerowych Sieci lokalne (sieci LAN) rozpowszechniły się do dziś w bardzo wielu zwłaszcza komercjalnych ? środowiskach. Mimo że większość z nas miała już większą lub mniejszą styczność z sieciami, to niewiele osób wie. czym one są i w…

MikroTik przekierowanie dla niepłacących

1) Na samym początku musimy dodać adresy które chcemy żeby były blokowane do Address Lists, czyli logujemy się do MikroTika, z menu bocznego wybieramy IP Firewall, → następnie przechodzimy do zakładki Address Lists i klikamy dodanie nowej pozycji, 2) W…

Jak zabezpieczyć pojedynczy plik w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia pojedynczego pliku. Oto niektóre z nich: Szyfrowanie pliku za pomocą BitLocker – podobnie jak w przypadku szyfrowania całego dysku, można zaszyfrować pojedynczy plik lub folder. W tym celu należy kliknąć prawym przyciskiem myszy na…

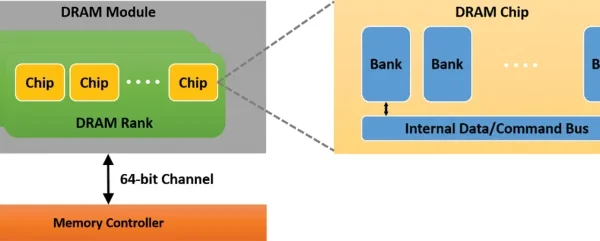

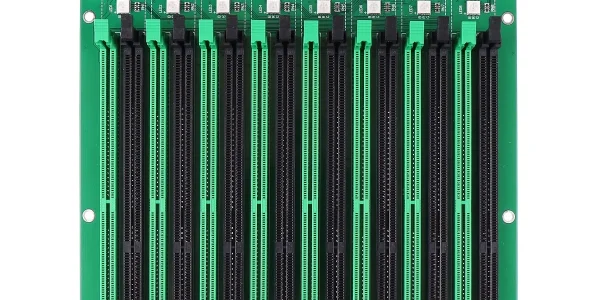

Rowhammer attack to rodzaj ataku side-channel

Rowhammer attack to rodzaj ataku side-channel, który umożliwia naruszenie integralności danych przechowywanych w pamięci operacyjnej. Atak ten polega na wykorzystaniu naturalnego efektu ubocznego, jakim jest interferencja elektromagnetyczna między sąsiednimi bitami w pamięci operacyjnej, której wynikiem jest zmiana wartości przechowywanych w…

Cold boot attack

Cold boot attack to technika ataku polegająca na wykorzystaniu faktów fizycznych dotyczących pamięci RAM, która po wyłączeniu komputera nadal przechowuje dane przez krótki okres czasu. Ten czas może wynosić od kilku sekund do kilku minut, w zależności od temperatury otoczenia…

Buffer overflow to jeden z najczęściej wykorzystywanych sposobów ataków na aplikacje i systemy

Buffer overflow to jeden z najczęściej wykorzystywanych sposobów ataków na aplikacje i systemy. Polega na wykorzystaniu błędów w programowaniu aplikacji, które umożliwiają wstrzyknięcie do niej złośliwego kodu. W tym artykule omówię kilka sposobów, jakie stosują hakerzy, aby przeprowadzić ataki wykorzystujące…

Hackowanie DDR3

Należy podkreślić, że hackowanie jest nielegalne i może prowadzić do poważnych konsekwencji prawnych. Ten artykuł ma jedynie na celu edukacyjnym i nie zachęca do naruszania prawa. DDR3 to rodzaj pamięci RAM, który został wprowadzony na rynek w 2007 roku. W…

Hackowanie interfejsu SATA

Zanim przejdziemy do opisu sposobów hackowania interfejsu SATA, warto zaznaczyć, że działania te są nielegalne i naruszają prywatność innych użytkowników. Ponadto, należy mieć świadomość, że tego typu działania są skomplikowane i wymagają specjalistycznej wiedzy, a ich wykonanie może prowadzić do…