Typy sieci komputerowych

Sieci lokalne (sieci LAN) rozpowszechniły się do dziś w bardzo wielu zwłaszcza komercjalnych ? środowiskach. Mimo że większość z nas miała już większą lub mniejszą styczność z sieciami, to niewiele osób wie. czym one są i w jaki sposób działają. Łatwo wskazać koncentratory czy przełączniki i powiedzieć, że to one są siecią. Ale one są jedynie częściami pewnego typu sieci. Często składniki sieci dzielone są na warstwy w sposób określony przez model referencyjny OSI. Każda warstwa tego modelu obsługuje inny zbiór funkcji. Niezbędnym warunkiem wstępnym podziału sieci lokalnej na warstwy jest poznanie dwóch jej atrybutów: metodologii dostępu do sieci oraz topologii sieci. Metodologia dostępu do zasobów sieci LAN opisuje sposób udostępniania zasobów przyłączanych do sieci. Ten aspekt sieci często decyduje ojej typie. Dwoma najczęściej spotykanymi typami są: “każdy-z-każdym” oraz “klient-serwer”.

Urządzenia przyłączane do sieci LAN

Przed zanurzeniem się w morzu typów i topologii sieci LAN, warto zapoznać się z niektórymi podstawowymi zasobami dostępnymi w sieci LAN. Trzema najbardziej powszechnymi urządzeniami podstawowymi są klienci, serwery oraz drukarki. Urządzeniem podstawowym jest takie urządzenie, które może uzyskać bezpośredni dostęp do innych urządzeń lub umożliwić innym urządzeniom dostęp do siebie. Serwer to dowolny komputer przyłączony do sieci LAN, który zawiera zasoby udostępniane innym urządzeniom przyłączonym do tej sieci. Klient to natomiast dowolny komputer.który za pomocą sieci uzyskuje dostęp do zasobów umieszczonych na serwerze. Drukarki są oczywiście urządzeniami wyjścia tworzącymi wydruki zawartości plików. Do wielu innych urządzeń, takich jak napędy CD-ROM oraz napędy taśm, również można uzyskać dostęp za pomocą sieci, ale mimo to są one urządzeniami dodatkowymi. Wynika to z faktu, że bezpośrednio przyłączone są one do urządzeń podstawowych. Urządzenie dodatkowe (na przykład CD-ROM) znajduje się więc w stosunku podporządkowania wobec urządzenia podstawowego (na przykład serwera). Drukarki mogą być podporządkowanymi urządzeniom podstawowym urządzeniami dodatkowymi lub – w razie bezpośredniego podłączenia ich do sieci – urządzeniami podstawowymi.

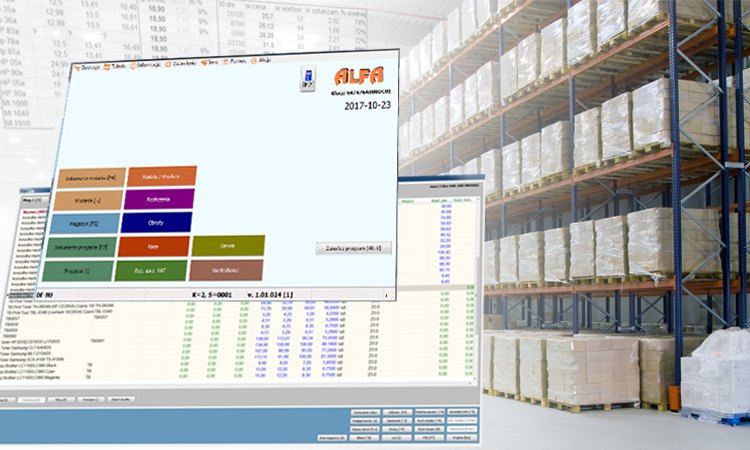

Typy serwerów

“Serwer” to słowo ogólnie określające komputer wielodostępny (z którego jednocześnie korzystać może wielu użytkowników). Warto zauważyć, że serwery nie są identyczne, lecz stanowią grupę różnorodnych komputerów. Zwykle wyspecjalizowane są w wykonywaniu określonych funkcji, na które wskazuje przymiotnik dołączany do ich nazwy. Wyróżnić więc można serwery plików, serwery wydruków, serwery aplikacji i inne

Serwery plików

Jednym z podstawowych i dobrze znanych rodzajów serwerów jest serwer plików. Serwer plików jest scentralizowanym mechanizmem składowania plików, z których korzystać mogą grupy użytkowników. Składowanie plików w jednym miejscu zamiast zapisywania ich w wielu różnych urządzeniach klienckich daje wiele korzyści, takich jak:

* Centralna lokalizacja ? wszyscy użytkownicy korzystają z jednego, ustalonego magazynu współdzielonych plików. To z kolei daje korzyści dwojakiego rodzaju. Użytkownicy nie muszą przeszukiwać wielu miejsc, w których potencjalnie zapisany mógł zostać potrzebny im plik; pliki są bowiem składowane w jednym miejscu. Zwalnia to również użytkowników z obowiązku logowania się osobno do każdego z tych wielu miejsc i, tym samym, z konieczności pamiętania wielu różnych haseł dostępu. Dzięki temu dostęp do wszystkich potrzebnych plików umożliwia jedno wyłącznie logowanie (jedna rejestracja).

* Zabezpieczenie Źródła zasilania ? składowanie plików w centralnym serwerze umożliwia również wprowadzanie wielu technik pozwalających na ochronę danych przed zakłóceniami w dostawach prądu elektrycznego. Zmiany częstotliwości lub nawet całkowita przerwa w zasilaniu mogą uszkodzić zarówno dane, jak i sprzęt. Filtracja prądu oraz bateryjne zasilanie dodatkowe, możliwe dzięki zastosowaniu urządzeń “UPS” nieprzerywalnego podtrzymywania napięcia (ang. Uninterritptible Power Supply), jest dużo efektywniejsze ekonomicznie w przypadku stosowania ich względem jednego serwera. Podobny sposób ochrony w sieci równorzędnej spowodowałby nadmierne (w stopniu nie do zaakceptowania) podniesienie kosztów ze względu na większą liczbę komputerów wymagających ochrony.

* Zorganizowane archiwizowanie danych ? składowanie udostępnianych plików w jednym, wspólnym miejscu znacznie ułatwia tworzenie ich kopii zapasowych; wystarcza bowiem do tego celu jedno tylko urządzenie i jedna procedura działania. Zdecentralizowane przechowywanie danych (na przykład w każdym komputerze osobno) oznacza, że kopie zapasowe danych znajdujących się w każdym komputerze musiałyby być tworzone indywidualnie. Kopie zapasowe są podstawowym sposobem ochrony przed utratą lub uszkodzeniem plików. Urządzeniami służącymi do tworzenia kopii zapasowych są napędy taśm, napędy dysków optycznych, a nawet napędy dysków twardych. Do zapisywania kopii zapasowych używać można również wielu napędów dysków, która to technika znana jest jako porcjowanie. Porcjowanie polega na wielokrotnych, jednoczesnych zapisach dokonywanych na różnych dyskach twardych. Mimo że technika ta używana jest głównie w celu uzyskania szybszego odczytu danych, to może ona być również stosowana do tworzenia nowych kopii zapasowych podczas każdej operacji zapisu.

* Szybkość ? standardowy serwer stanowi dużo bardziej niż typowy komputer-klient niezawodną i w pełni konfigurowalną platformę. Przekłada się to bezpośrednio na znaczną, w stosunku do sieci równorzędnej, poprawę wydajności odczytywania plików.

Nie wszystkie pliki nadają się do przechowywania w serwerze plików. Pliki prywatne. zastrzeżone i nie nadające się do użycia przez osoby korzystające z sieci najlepiej zostawić na lokalnym dysku twardym. Przechowywanie ich w serwerze plików daje wszystkie uprzednio opisane korzyści, ale może też być powodem niepotrzebnych zagrożeń. Zastosowanie serwera plików nie zawsze powoduje zwiększenie szybkości obsługi plików. Dostęp do danych zapisanych lokalnie (czyli w tym samym komputerze, który je odczytuje) uzyskać można dużo szybciej niż do plików zapisanych w komputerze zdalnym i pobieranych za pośrednictwem sieci lokalnej. Wspomniane zwiększenie szybkości zależy od szybkości, z jaką pliki mogą być uzyskiwane z innych urządzeń przyłączonych do sieci równorzędnej, a nie od szybkości, z jaką pliki mogą być pobierane z lokalnego dysku twardego.

Serwery wydruków

Serwery mogą być również używane do współdzielenia drukarek przez użytkowników sieci lokalnej. Mimo że ceny drukarek, zwłaszcza laserowych, od czasu wprowadzenia ich na rynek uległy znacznemu obniżeniu, to w mało której organizacji potrzebna jest drukarka na każdym biurku. Lepiej więc korzystać, za pośrednictwem serwera wydruków, z kilku lub nawet jednej tylko drukarki, udostępniając je (ją) w ten sposób każdemu użytkownikowi sieci. Jedyną funkcją serwerów wydruków jest przyjmowanie żądań wydruków ze wszystkich urządzeń sieci, ustawianie ich w kolejki i “spoolowanie” (czyli wysyłanie) ich do odpowiedniej drukarki. Słowo “spool” jest akronimem wyrażenia “Simultaneous Peripheral Operations On- Linę”, oznaczającego po polsku ?współbieżne bezpośrednie operacje peryferyjne”. Operacje te polegają na tymczasowym buforowaniu (magazynowaniu) na nośniku magnetycznym programów i danych w postaci strumieni wyjściowych w celu późniejszego ich wyprowadzenia lub wykonania. Każda drukarka przyłączona do serwera wydruków ma swoja własną listę kolejności, czyli kolejkę, która informuje o porządku, w jakim wszystkie żądania są tymczasowo zapisywane i czekają na wydrukowanie. Żądania zwykle przetwarzane są w kolejności, w jakiej zostały otrzymane. Systemy operacyjne klientów, takie jak Windows 95 oraz Windows NT dla stacji roboczej {NT Workstation) firmy Microsoft umożliwiają udostępnianie (współdzielenie) drukarek. Drukarkę można do sieci LAN przyłączyć również bezpośrednio, czyli bez pośrednictwa serwera wydruków. Umożliwiają to karty sieciowe, za pomocą których drukarki mogą być konfigurowane tak, aby były jednocześnie serwerami kolejek wydruków. W takiej sytuacji serwer wydruków nie jest potrzebny, a wystarczy jedynie przyłączyć odpowiednio skonfigurowane drukarki bezpośrednio do sieci LAN ? będzie to wystarczające, o ile nie zamierzamy zbytnio obciążać ich czynnościami drukowania.

Serwery aplikacji

Równie często serwery służą jako centralne składy oprogramowania użytkowego. Serwery aplikacji, mimo że na pierwszy rzut oka podobne do serwerów plików, różnią się jednak od nich znacznie. Serwer aplikacji jest miejscem, w którym znajdują się wykonywalne programy użytkowe. Aby móc uruchomić określony program, klient musi nawiązać w sieci połączenie z takim serwerem. Aplikacja jest następnie uruchamiana, ale nie na komputerze-kliencie, lecz na rzeczonym serwerze. Serwery umożliwiające klientom pobieranie kopii programów do uruchomienia na komputerach lokalnych to serwery plików. Pliki w ten sposób wysyłane są co prawda plikami aplikacji, ale serwery spełniają w takim przypadku funkcje serwerów plików. Serwery aplikacji umożliwiają organizacji zmniejszenie kosztów zakupu oprogramowania użytkowego. Koszty nabycia i konserwacji jednej, wielodostępnej kopii programu są z.zwykle dużo niższe od kosztów nabycia i konserwacji kopii instalowanych na pojedynczych komputerach. Instalowanie zakupionego pakietu oprogramowania użytkowego przeznaczonego dla pojedynczej stacji w serwerze plików może być niezgodne z warunkami umowy jego zakupu. W podobny bowiem sposób, w jaki użytkownicy mogą przekazywać sobie nośnik z oryginalną wersją oprogramowania, również serwer udostępnia pojedyncza kopię programu wszystkim użytkownikom sieci, do której jest przyłączony. Uznawane jest to za piractwo komputerowe. Warto zatem upewnić się. że każdy pakiet oprogramowania instalowany na serwerze zakupiony został na podstawie umowy umożliwiającej korzystanie z niego wielu użytkownikom. Mimo że w zasadzie oprogramowanie użytkowe warto składować na innych serwerach ni/ pliki danych (na przykład aplikacje na serwerze aplikacji, a pliki na serwerze plików), od zasady tej odnotować należy jeden, istotny wyjątek. Niektóre aplikacje tworzą i obsługują duże relacyjne bazy danych. Aplikacje le i ich ba/y danych powinny znajdować się obok siebie w serwerze aplikacji. Przyczyna tego jest dość prosta: zasady pobierania danych z bazy danych różnią się znacznie od sposobu korzystania z plików Worda czy Excela. Aplikacja relacyjnej bazy danych udostępnia żądane dane, zatrzymując wszystkie pozostałe w bazie danych. Aplikacje automatyzujące pracę w biurze takie jak Word czy Excel, wszystkie informacje zapisują w odrębnych plikach, które zwykle nie są wzajemnie zależne, a na pewno nie w złożony sposób. Inaczej w przypadku aplikacji relacyjnych baz danych, które są bezpośrednio odpowiedzialne za integralność zarówno samych baz danych, jak i ich indeksów. A zarządzanie bazami danych w sieci zwiększa ryzyko uszkodzenia ich indeksów i całej aplikacji.

Typy sieci

Typ sieci opisuje sposób, w jaki przyłączone do sieci zasoby są udostępniane. Zasobami mogą być klienci, serwery lub inne urządzenia, pliki itd., które do klienta lub serwera są przyłączone. Zasoby te udostępniane są na jeden z dwóch sposobów: równorzędny i serwerowy.

Sieci równorzędne (każdy-z-każdym)

Sieć typu każdy-z-każdym obsługuje niestrukturalizowany dostęp do zasobów sieci. Każde urządzenie w tego typu sieci może być jednocześnie zarówno klientem, jak i serwerem. Wszystkie urządzenia takiej sieci są zdolne do bezpośredniego pobierania danych, programów i innych zasobów. Innymi słowy, każdy komputer pracujący w takiej sieci jest równorzędny w stosunku do każdego innego ? w sieciach tego typu nie ma hierarchii.

Korzyści

Korzystanie z sieci równorzędnej daje cztery główne korzyści.

* Sieci typu każdy-z-każdym są w miarę łatwe do wdrożenia i w obsłudze. Są bowiem niczym więcej jak tylko zbiorem komputerów-klientów, obsługiwanych przez sieciowy system operacyjny umożliwiający udostępnianie równorzędne. Tworzenie sieci każdy-z-każdym wymaga jedynie dostarczenia i zainstalowania koncentratora (lub koncentratorów) sieci LAN, komputerów, okablowania oraz systemu operacyjnego pozwalającego na korzystanie z tej metody dostępu do zasobów.

* Sieci typu każdy-z-każdym są bardzo tanie w eksploatacji. Nie wymagają one drogich i skomplikowanych serwerów dedykowanych, nad którymi należy roztaczać administracyjną opiekę i które trzeba klimatyzować. Brak dedykowanych serwerów eliminuje również towarzyszące im wydatki związane z zatrudnianiem i szkoleniem pracowników, jak również z dodatkowymi kosztami tworzenia pomieszczeń klimatyzowanych wyłącznie dla serwerów. Każdy komputer znajduje się przy biurku lub na nim, a pod opieką korzystającego zeń użytkownika.

* Sieci typu każdy-z-każdym mogą być ustanawiane przy wykorzystaniu prostych systemów operacyjnych, takich jak Windows for Workgroups, Windows 95 czy Windows NT.

* Brak hierarchicznej zależności sprawia, że sieci każdy-z-każdym są dużo odporniejsze na błędy aniżeli sieci oparte na serwerach. Teoretycznie w sieci typu klient-serwer serwer jest pojedynczym punktem defektu. Pojedyncze punkty defektu są miejscami, których niesprawność spowodować może awarię całej sieci. W sieciach typu każdy-z-każdym uszkodzenie jednego komputera powoduje niedostępność jedynie przyłączonej do niego części zasobów sieci.

Ograniczenia

Sieci każdy-z-każdym niosą ze sobą również ryzyko i ograniczenia. Niektóre z nich dotyczą sfer bezpieczeństwa, wydajności i administracji. Sieć każdy-z-każdym charakteryzuje się następującymi słabościami z zakresu bezpieczeństwa.

* Użytkownicy muszą pamiętać wiele haseł, zwykle po jednym dla każdego komputera wchodzącego w skład sieci. * Brak centralnego składu udostępnianych zasobów zmusza użytkownika do samodzielnego wyszukiwania informacji. Niedogodność ta może być ominięta za pomocą metod i procedur składowania, przy założeniu jednak, że każdy członek grupy roboczej będzie się do nich stosować. Użytkownicy obmyślają bardzo Twórcze sposoby radzenia sobie z nadmiarem haseł. Większość tych sposobów bezpośrednio obniża bezpieczeństwo każdego komputera znajdującego się w sieci równornacznnej. Jak każdy zasób sieciowy, również bezpieczeństwo jest w sieci równorzędnej rozdysponowane równomiernie. Na środki bezpieczeństwa charakterystyczne dla tego typu sieci zwykle składają się: identyfikacja użytkownika za pomocą identyfikatora ID i hasła oraz szczegółowe zezwolenia dostępu do określonych zasobów. Struktura zezwoleń dla wszystkich pozostałych użytkowników sieci zależy od ?administratora” komputera, dla jakiego są one ustalane. Mimo że użytkownik każdego komputera w sieci równorzędnej uważany może być za jego administratora, rzadko kiedy posiada on wiedzę i umiejętności potrzebne do sprawnego wykonywania czynności administracyjnych. Jeszcze rzadziej zdarza się, by poziom tych umiejętności był równy dla małej nawet grupy roboczej. Owa nierówność często staje się przyczyną wielu problemów występujących podczas korzystania z sieci typu każdy-z-każdym.

* Niestety, umiejętności techniczne uczestników grupy roboczej nie są zwykle jednakowe. W związku z tym bezpieczeństwo całej sieci jest wprost proporcjonalne do wiedzy i umiejętności jej technicznie najmniej biegłego uczestnika. Jedną z lepszych metafor, za pomocą której opisać można taką sytuację jest porównanie sieci równorzędnej do łańcucha. Łańcuch mianowicie jest tak mocny, jak jego najsłabsze ogniwo. Również sieć typu każdy-z-każdym jest tak bezpieczna, jak jej najsłabiej zabezpieczony komputer. Mimo że obciążenie czynnościami administracyjnymi w sieci każdy-z-każdym jest mniejsze niż w sieci klient-serwer, to jest ono rozłożone na wszystkich członków grupy. Jest to przyczyną powstawania niektórych problemów logistycznych.

Najpoważniejszymi z nich są:

* Nieskoordynowane i niekonsekwentne tworzenie kopii zapasowych danych oraz oprogramowania. Każdy użytkownik jest odpowiedzialny za swój komputer, w związku z czym jest bardzo możliwe, że każdy będzie wykonywać kopie zapasowe plików w czasie wolnym, wtedy gdy sobie o tym przypomni i gdy będzie mu się chciało ci, co to już robili, wiedzą, że nie zawsze się chce…

* Zdecentralizowana odpowiedzialność za trzymanie się ustalonych konwencji nazywania i składowania plików. Zakładając, że nie ma jednego miejsca, w którym informacja byłaby centralnie składowana, ani innego systemu logicznego, /a pomocą którego zorganizowane byłyby zasoby przyłączone do sieci LAN, orientowanie się w tym, co jest zapisywane w jakim miejscu może stanowić nie lada wyzwanie. Jak wszystko inne w sieciach każdy-z-każdym, również efektywność całej sieci zależna jest bezpośrednio od stopnia, do jakiego ustalone metody i procedury są przestrzegane przez wszystkich jej uczestników. Mniejsza jest również wydajność tego typu sieci, czego przyczyną jest wielodostępny każdego z komputerów tworzących sieć równorzędną. Komputery standardowe, z jakich zwykle składa się sieć każdy-z-każdym, przeznaczone są bowiem do użytku jako klienci przez pojedynczych użytkowników, w związku z czym nie są najlepiej dostosowane do obsługi wielodostępu. Ze względu na to, wydajność każdego komputera postrzegana przez jego użytkownika zmniejsza się zauważalnie zawsze, gdy użytkownicy zdalni współdzielą jego zasoby. Pliki i inne zasoby danego hosta są dostępne tylko na tyle, na ile dostępny jest ów host. Innymi słowy, jeśli użytkownik wyłączył swój komputer, jego zasoby są niedostępne dla reszty komputerów znajdujących się w sieci. Problem ten może być rozwiązany przez nie wyłączanie komputerów, co z kolei rodzi wątpliwości dotyczące innych zagadnień, takich jak bezpieczeństwo. Innym, bardziej subtelnym aspektem wydajności jest skalowalność. Sieć typu każdy-z-każdym jest z natury nieskalowalna. Im większa liczba komputerów przyłączona jest do sieci równorzędnej, tym bardziej staje się ona ?krnąbrna” i nieposłuszna.

Zastosowania

Sieci typu każdy-z-każdym mają dwa główne zastosowania. Pierwsze ? są one idealne dla małych instytucji z ograniczonym budżetem technologii informacyjnych i ograniczonymi potrzebami współdzielenia informacji. Drugie ? to zastosowanie tego rodzaju sieci do ściślejszego współdzielenia informacji w ramach grup roboczych wchodzących w skład większych organizacji.

Sieci oparte na serwerach (klient-serwer)

Sieci oparte na serwerach wprowadzają hierarchię, która ma na celu zwiększenie stero-walności różnych funkcji obsługiwanych przez sieć w miarę, jak zwiększa się jej skala. Często sieci oparte na serwerach nazywa się sieciami typu klient-serwer. W sieciach klient-serwer zasoby często udostępniane gromadzone są w komputerach odrębnej warstwy zwanych serwerami. Serwery zwykle nie mają użytkowników bezpośrednich. Są one raczej komputerami wielodostępnymi, które regulują udostępnianie swoich zasobów szerokiej rzeszy klientów. W sieciach tego typu z klientów zdjęty jest ciężar funkcjonowania jako serwery wobec innych klientów.

Sieci mieszane

Korzyści

Wiele jest korzyści płynących z opartego na serwerach podejścia do współdzielenia zasobów sieci. Korzyści te bezpośrednio odpowiadają ograniczeniom sieci każdy-z-każdym. Obszarami, w których zastosowanie sieci serwer-klient przynosi korzyści, są więc bezpieczeństwo, wydajność oraz administracja.

* Sieci oparte na serwerach są dużo bezpieczniejsze niż sieci równorzędne. Przyczynia się do tego wiele czynników. Po pierwsze, bezpieczeństwem zarządza się centralnie. Zasoby przyłączone do sieci nie podlegają już zasadzie “najsłabszego ogniwa w łańcuchu”, która stanowi integralną część sieci każdy-z-każdym. Zamiast tego wszystkie konta użytkowników i ich hasła zarządzane są centralnie i tak są weryfikowane przed udostępnieniem zasobu użytkownikowi. Ułatwia to przy okazji życie użytkownikom, zmniejszając znacznie liczbę haseł, które muszą oni pamiętać (najczęściej do jednego). Inną korzyścią wynikającą z owej centralizacji zasobów jest fakt, że zadania administracyjne, takie jak tworzenie kopii zapasowych, mogą być przeprowadzane stale i w sposób wiarygodny.

* Sieci oparte na serwerach charakteryzują się większą wydajnością wchodzących w jej skład komputerów ze względu na kilka czynników. Po pierwsze z każdego klienta zdjęty jest ciężar przetwarzania żądań innych klientów. W sieciach opartych na serwerach każdy klient musi przetwarzać jedynie żądania pochodzące wyłącznie od jego głównego użytkownika. Co więcej, przetwarzanie to jest wykonywane przez serwer, który jest skonfigurowany specjalnie do wykonywania tej usługi. Zwykle serwer cechuje się większą mocą przetwarzania, większą ilością pamięci i większym, szybszym dyskiem twardym niż komputer-klient. Dzięki temu żądania komputerów-klientów mogą być obsłużone lepiej i szybciej. Taki sposób organizacji sieci oszczędza również syzyfowego trudu zapamiętywania miejsc w sieci, w których przechowywane są różne zasoby. W sieciach opartych na serwerach liczba ?kryjówek”, w których dane mogą się przed nami schować, jest ograniczona do liczby serwerów. W środowisku Windows NT zasoby serwerów mogą być łączone z każdym komputerem jako jego osobny dysk logiczny (taki sposób ich łączenia nazywa się mapowaniem). Po zmapowaniu dysku sieciowego można korzystać z jego zasobów w taki sam sposób, w jaki korzysta się z zasobów znajdujących się na dysku lokalnym.

* Łatwo również zmieniać rozmiary sieci serwerowych, czyli je skalować. Niezależnie od liczby przyłączonych do sieci klientów, jej zasoby znajdują się bowiem zawsze w jednym, centralnie położonym miejscu. Zasoby te są również centralnie zarządzane i zabezpieczane. W związku z tym wydajność sieci jako całości nie zmniejsza się wraz ze zwiększaniem jej rozmiaru.

Ograniczenia

* Sieć serwerowa ma jedno tylko ograniczenie: zainstalowanie i obsługa tego rodzaju sieci kosztuje dużo więcej niż sieci typu każdy-z-każdym. Owa różnica w cenie ma kilka powodów.

Przede wszystkim, koszty sprzętu i oprogramowania są dużo wyższe ze względu na potrzebę zainstalowania dodatkowego komputera, którego jedynym zadaniem będzie obsługa klientów. A serwery najczęściej są dosyć skomplikowanymi ? czyli drogimi ? urządzeniami. Również koszty obsługi sieci opartych na serwerach są dużo wyższe. Wynika to z potrzeby zatrudnienia wyszkolonego pracownika specjalnie do administrowania i obsługi sieci. W sieciach każdy-z-każdym każdy użytkownik odpowiedzialny jest za obsługę własnego komputera, w związku z czym nie trzeba zatrudniać dodatkowej osoby specjalnie do realizacji tej funkcji. Ostatnią przyczyną wyższych kosztów sieci serwerowej jest większy koszt ewentualnego czasu przestoju. W sieci każdy-z-każdym wyłączenie lub uszkodzenie jednego komputera powoduje niewielkie jedynie zmniejszenie dostępnych zasobów sieci lokalnej. Natomiast w sieci lokalnej opartej na serwerze, uszkodzenie serwera może mieć znaczny i bezpośredni wpływ na praktycznie każdego uczestnika sieci. Powoduje to zwiększenie potencjalnego ryzyka użytkowego sieci serwerowej. W celu jego zmniejszenia stosowane są więc różne podejścia, z grupowaniem serwerów w celu uzyskania nad-mierności włącznie. Każde z tych rozwiązań ? niestety ? dalej zwiększa koszty sieci serwerowej.

Zastosowania

Sieci oparte na serwerach są bardzo przydatne, zwłaszcza w organizacjach dużych oraz wymagających zwiększonego bezpieczeństwa i bardziej konsekwentnego zarządzania zasobami przyłączonymi do sieci. Koszty dodane sieci opartych na serwerach mogą jednak przesunąć je poza zasięg możliwości finansowych małych organizacji. Różnice między sieciami każdy-z-każdym a sieciami opartymi na serwerach nie są lak oczywiste jak sugerują to poprzednie podpunkty. Przedstawione one w nich zostały specjalnie jako odmienne typy sieci, dla tzw. potrzeb akademickich, czyli dla lepszego ich opisania i zrozumienia. W rzeczywistości różnice między typami sieci uległy rozmyciu ze względu na wielość możliwości udostępnianych przez różne systemy operacyjne. Obecnie standardowo zakładane są sieci będące mieszanką sieci równorzędnych (każdy-z-każdym) i serwerowych (opartych na serwerze). Przykładem tego rodzaju sieci jest sieć o architekturze serwerowej grupującej centralnie zasoby, które powinny być ogólnodostępne. W ramach takiej organizacji sieci, udostępnianie zasobów wewnątrz lokalnych grup roboczych może nadal odbywać się na zasadzie dostępu równorzędnego.