litery RJ (Registered Jack) – oznacza typ złącza

liczba 45 - określa sposób instalowania przewodów

Cztery przewody (od T1 do T4) służą do przenoszenia napięcia („żyła a” a w języku angielskim „tip”).

Cztery pozostałe przewody (od R1 do R4) są uziemione („żyła b” a w języku angielskim „ring”).

Pierwsza para to T1 i R1. Druga para to T2 i R2 itd.

Złącze RJ-45 stanowi komponent męski, zaciśnięty na końcu kabla. Gdy patrzymy na złącze męskie z przodu, styki są ponumerowane od 8 po lewej stronie do 1

po stronie prawej. Gniazdo stanowi komponent żeński, który znajduje się w urządzeniu sieciowym, gniazdku ściennym lub panelu połączeniowym.

Aby między złączem i gniazdem mógł przepłynąć prąd, przewody muszą być ułożone w kolejnoci zgodnej ze schematem T568A lub T568B standardu EIA/TIA-568-B.1.

W celu określenia kategorii EIA/TIA kabla, który powinien zostać użyty do podłączenia urządzenia, należy odnieść się do dokumentacji tego urządzenia lub

znaleźć na nim etykietkę w pobliżu gniazda. Jeżeli nie ma żadnych etykiet ani dokumentacji, należy użyć kategorii 5E lub wyższej, ponieważ wyższe kategorie

mogą być użyte w miejscu niższych.

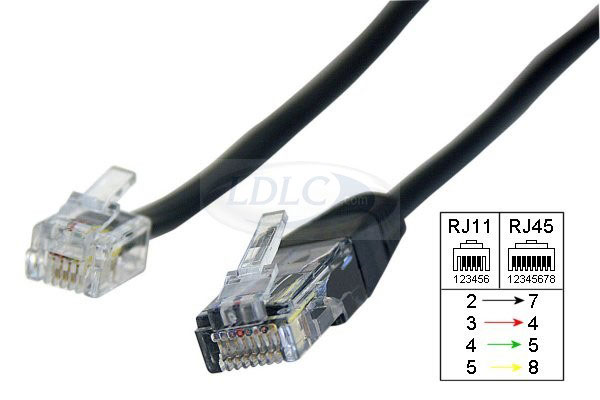

Kabel prosty – kolejność przewodów w obu końcówkach kabla jest taka sama.

Kabel z przeplotem (krosowany, cross-over) – wtyczka pierwsza EIA/TIA 568A, wtyczka druga EIA/TIA 568B

Wtyczka pierwsza (norma EIA/TIA 568B)

biało-pomarańczowy

pomarańczowy

biało-zielony

niebieski

biało-niebieski

zielony

biało-brązowy

brązowy

Wtyczka druga (norma EIA/TIA 568A)

biało-zielony

zielony

biało-pomarańczowy

niebieski

biało-niebieski

pomarańczowy

biało-brązowy

brązowy

Kabli prostych należy używać przy wykonywaniu następujących połączeń:

połączenie przełącznika z routerem,

połączenie przełącznika z komputerem lub serwerem,

połączenie koncentratora z komputerem lub serwerem.

Kabli z przeplotem należy używać do wykonywania następujących połączeń:

połączenie przełącznika z przełącznikiem,

połączenie przełącznika z koncentratorem,

połączenie koncentratora z koncentratorem,

połączenie routera z routerem,

połączenie komputera z komputerem,

połączenie routera z komputerem.