Trendy i kierunki w IT na rok 2024

Trendy i kierunki w IT na rok 2024 Rok 2024 zapowiada się jako ekscytujący rok dla branży IT. Oto kilka kluczowych trendów, które będą kształtować tę dziedzinę w nadchodzących miesiącach: 1. Sztuczna inteligencja (AI) i uczenie maszynowe (ML) AI i…

Windows 11 i Linux na jednym dysku: Poradnik instalacji

Windows 11 i Linux na jednym dysku: Poradnik instalacji Wiele osób korzysta z różnych systemów operacyjnych do różnych zadań. Windows 11 jest idealny do gier i programów użytkowych, podczas gdy Linux oferuje większą stabilność i bezpieczeństwo. Na szczęście można zainstalować…

Windows 12 i sztuczna inteligencja: rewolucja w codziennym użytkowaniu

Windows 12 i sztuczna inteligencja: rewolucja w codziennym użytkowaniu Windows 12, zapowiadany na 2024 rok, obiecuje rewolucję w codziennym użytkowaniu komputera dzięki zintegrowanym funkcjom sztucznej inteligencji (AI). Ale co dokładnie oznacza to dla użytkowników? Jakie funkcje będą wspierane przez AI?…

JavaScript: Podstawy pętli

JavaScript: Podstawy pętli Pętle to potężne narzędzie w języku JavaScript, które pozwala na wielokrotne wykonywanie tego samego kodu. Istnieje kilka rodzajów pętli w JavaScript, a każdy z nich ma swoje zastosowanie. W tym artykule omówimy podstawowe rodzaje pętli w JavaScript:…

Adobe: Podstawowe możliwości i informacje o oprogramowaniu

Adobe: Podstawowe możliwości i informacje o oprogramowaniu Adobe to firma produkująca oprogramowanie, która jest znana z szerokiej gamy programów użytkowych dla grafików, projektantów, fotografów, twórców wideo i innych osób zajmujących się kreatywnością. Podstawowe możliwości oprogramowania Adobe: Edycja grafiki: programy takie…

Jak zainwestować, aby osiągnąć efekt kuli śniegowej?

Jak zainwestować, aby osiągnąć efekt kuli śniegowej? Efekt kuli śniegowej to zjawisko, w którym początkowa inwestycja stopniowo rośnie, reinwestując zyski, aby uzyskać jeszcze większe zyski. Inwestowanie w ten sposób może pomóc Ci zbudować znaczną fortunę w dłuższej perspektywie czasowej. Oto…

League of Legends: Toksyczne środowisko dla dzieci

League of Legends: Toksyczne środowisko dla dzieci League of Legends (LoL) to niezwykle popularna gra online, która przyciąga miliony graczy na całym świecie. Niestety, środowisko gry może być toksyczne, szczególnie dla dzieci. Toksyczność w LoL: Wulgaryzmy i obelgi: Gracze często…

Sztuczna inteligencja jako zagrożenie dla ludzkiego umysłu

Sztuczna inteligencja jako zagrożenie dla ludzkiego umysłu Sztuczna inteligencja (AI) rozwija się w zawrotnym tempie, przewyższając ludzkie możliwości w wielu dziedzinach. Chociaż AI niesie ze sobą ogromny potencjał, rodzi również obawy o potencjalne zagrożenia dla ludzkiego umysłu. Oto kilka potencjalnych…

Hacking jako jeden z elementów cyberbezpieczeństwa

Hacking jako jeden z elementów cyberbezpieczeństwa Hacking, często kojarzony z nielegalną działalnością, może być również cennym narzędziem w rękach specjalistów od cyberbezpieczeństwa. Ethical hacking, czyli biały hacking, polega na testowaniu systemów informatycznych w celu zidentyfikowania i naprawienia luk bezpieczeństwa. Korzyści…

Routing statyczny vs. routing dynamiczny: Różnice, zastosowania, zalety i wady

Routing statyczny vs. routing dynamiczny: Różnice, zastosowania, zalety i wady Routing, czyli wyznaczanie tras, jest kluczowym elementem sieci komputerowych. Odpowiada za przesyłanie danych między różnymi urządzeniami w sieci. Istnieje dwa główne typy routingu: routing statyczny i routing dynamiczny. Routing statyczny:…

Jak zabezpieczyć Windows 11 przed atakami z Internetu

Jak zabezpieczyć Windows 11 przed atakami z Internetu Windows 11 jest domyślnie wyposażony w wiele funkcji bezpieczeństwa, które pomagają chronić komputer przed atakami z Internetu. Należy jednak pamiętać, że żadne oprogramowanie nie jest w 100% bezpieczne, dlatego ważne jest, aby…

Optymalizacja jądra Linuksa: Jak wycisnąć więcej z Twojego systemu

Optymalizacja jądra Linuksa: Jak wycisnąć więcej z Twojego systemu Jądro Linuksa to serce każdego systemu operacyjnego opartego na Linuksie. Jest odpowiedzialne za zarządzanie wszystkimi kluczowymi aspektami komputera, od dostępu do sprzętu po zarządzanie procesami. Chociaż jądro Linuksa jest domyślnie wydajne,…

Optymalizacja wydajności Linuksa

Optymalizacja wydajności Linuksa W tym poradniku skupimy się na zaawansowanych technikach optymalizacji wydajności Linuksa. 1. Kompilacja jądra: Możesz skompilować własne jądro z opcjami dostosowanymi do Twojego sprzętu i potrzeb. Pamiętaj, że jest to proces zaawansowany i może powodować problemy, jeśli…

Konfiguracja Samba w Linuksie

Konfiguracja Samba w Linuksie Samba to oprogramowanie, które pozwala na udostępnianie plików i drukarek w systemie Linux dla komputerów z systemem Windows i macOS. Dzięki Samba możesz z łatwością tworzyć sieć lokalną i udostępniać zasoby między różnymi systemami operacyjnymi. Instalacja…

Konfiguracja zapory sieciowej w Linuksie na przykładzie iptables

Konfiguracja zapory sieciowej w Linuksie na przykładzie iptables Zapora sieciowa to oprogramowanie, które chroni Twój komputer przed nieuprawnionym dostępem z Internetu. Działa ona poprzez filtrowanie ruchu sieciowego i blokowanie połączeń, które są podejrzane lub niebezpieczne. W Linuksie domyślnym narzędziem do…

Co dalej z rozwojem 5G w sieciach komórkowych?

5G to piąta generacja sieci komórkowych, która oferuje znacznie większe prędkości, mniejsze opóźnienia i większą pojemność niż poprzednie generacje. Wdrażanie 5G rozpoczęło się na dobre w 2019 roku i od tego czasu stopniowo rozszerza się na coraz więcej krajów i…

Najwydatniejsze konfiguracje koparek do BitCoina

Najwydatniejsze konfiguracje koparek do BitCoina Wstęp Kopanie Bitcoina stało się coraz bardziej popularnym sposobem na zdobycie tej cennej kryptowaluty. Wybór odpowiedniej konfiguracji koparki może jednak być wyzwaniem, biorąc pod uwagę mnogość dostępnych na rynku modeli i komponentów. W tym poradniku…

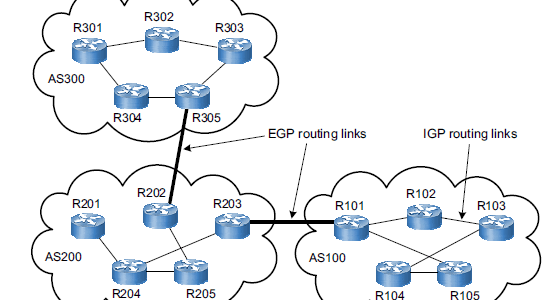

Routing IGP (Interior Gateway Protocol): Kompletny Poradnik

Routing IGP (Interior Gateway Protocol): Kompletny Poradnik Wstęp W sieciach komputerowych routing odgrywa kluczową rolę, wyznaczając ścieżki przesyłania danych. Istnieje wiele protokołów routingu, a ich wybór zależy od specyfiki sieci. W tym poradniku skupimy się na Interior Gateway Protocol…