Jak zarabiać pieniądze

W dzisiejszych czasach wiele osób szuka sposobów na dodatkowe źródło dochodu lub chce całkowicie zmienić swoją karierę na bardziej zyskowną. Zarabianie pieniędzy może wydawać się trudne, ale z odpowiednią wiedzą i umiejętnościami, każdy może znaleźć swoją drogę do finansowej niezależności….

MikroTik przekierowanie dla niepłacących

1) Na samym początku musimy dodać adresy które chcemy żeby były blokowane do Address Lists, czyli logujemy się do MikroTika, z menu bocznego wybieramy IP Firewall, → następnie przechodzimy do zakładki Address Lists i klikamy dodanie nowej pozycji, 2) W…

Jak zabezpieczyć pojedynczy plik w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia pojedynczego pliku. Oto niektóre z nich: Szyfrowanie pliku za pomocą BitLocker – podobnie jak w przypadku szyfrowania całego dysku, można zaszyfrować pojedynczy plik lub folder. W tym celu należy kliknąć prawym przyciskiem myszy na…

Pozycjonowanie w 2016/2017

Szybko, szybciej, jeszcze szybciej! Mamy erę mobilną, internet coraz chętniej przeglądamy na smartfonie czy tablecie, niż na komputerze. Nikt nie ma wątpliwości co do tego, że pozycjonowanie w 2016 roku obejmowało będzie optymalizację stron internetowych pod względem szybkości. Jest to…

Footprinty do SEOKatalogów

Obecnie ręczne katalogowanie stron opiera się głównie na katalogach opartych na skrypcie jednego z użytkowników forum PIO. Chodzi mi oczywiście o Generała, który włożył sporo pracy w napisanie skryptu. Generał wyszedł na tym rewelacyjnie i tylko jest kwestią czasu jak…

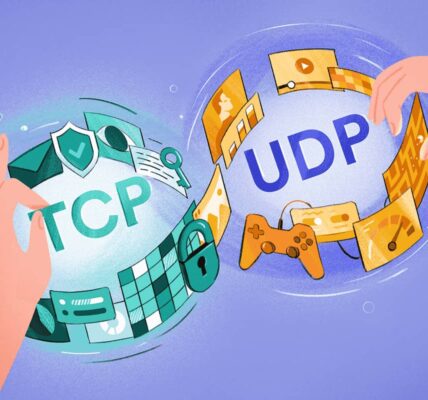

Rowhammer attack to rodzaj ataku side-channel

Rowhammer attack to rodzaj ataku side-channel, który umożliwia naruszenie integralności danych przechowywanych w pamięci operacyjnej. Atak ten polega na wykorzystaniu naturalnego efektu ubocznego, jakim jest interferencja elektromagnetyczna między sąsiednimi bitami w pamięci operacyjnej, której wynikiem jest zmiana wartości przechowywanych w…

Cold boot attack

Cold boot attack to technika ataku polegająca na wykorzystaniu faktów fizycznych dotyczących pamięci RAM, która po wyłączeniu komputera nadal przechowuje dane przez krótki okres czasu. Ten czas może wynosić od kilku sekund do kilku minut, w zależności od temperatury otoczenia…

Buffer overflow to jeden z najczęściej wykorzystywanych sposobów ataków na aplikacje i systemy

Buffer overflow to jeden z najczęściej wykorzystywanych sposobów ataków na aplikacje i systemy. Polega na wykorzystaniu błędów w programowaniu aplikacji, które umożliwiają wstrzyknięcie do niej złośliwego kodu. W tym artykule omówię kilka sposobów, jakie stosują hakerzy, aby przeprowadzić ataki wykorzystujące…

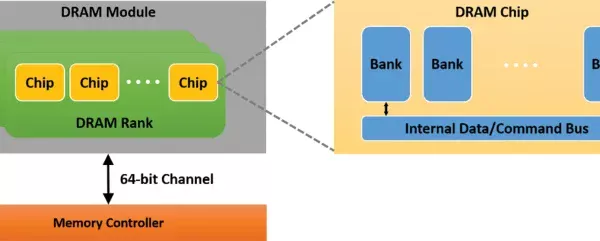

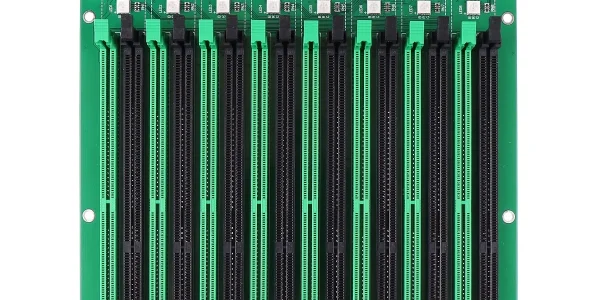

Hackowanie DDR3

Należy podkreślić, że hackowanie jest nielegalne i może prowadzić do poważnych konsekwencji prawnych. Ten artykuł ma jedynie na celu edukacyjnym i nie zachęca do naruszania prawa. DDR3 to rodzaj pamięci RAM, który został wprowadzony na rynek w 2007 roku. W…