Google otworzyło worek pełen nowości.

W San Francisco trwa jedno z najważniejszych wydarzeń dla światowego rynku internetowego. Konferencja Google I/O co roku obfituje w nowinki techniczne. Także w tym roku nie zabrakło nowości. Pokazano system dla komórek o ciekawej nazwie Android Jelly Bean oraz nowy…

Slang internetowy #słowniczek

ROTFL, TLTR, YOLO, IMHO… Specyficzny żargon, jakim posługują się internauci, może sprawiać problemy i rodzić różne nieporozumienia. Chcesz wiedzieć, jak rozmawiać ze społecznością internetową i mówić ich językiem? Oto słowniczek, który Ci w tym pomoże! Internauci skracają wyrazy, tworzą akronimy,…

Google będzie przejęta przez Alphabet, nowy holding Page’a i Brina.

Google rozpoczyna nowe życie jako… firma zależna. Będzie elementem nowej spółki o nazwie Alphabet, która została założona przez twórców Google. W tym „alfabecie” Google będzie niczym litera „g”. Jakie będą inne litery i co ostatecznie zostanie z Google? Google ogłosiła wczoraj…

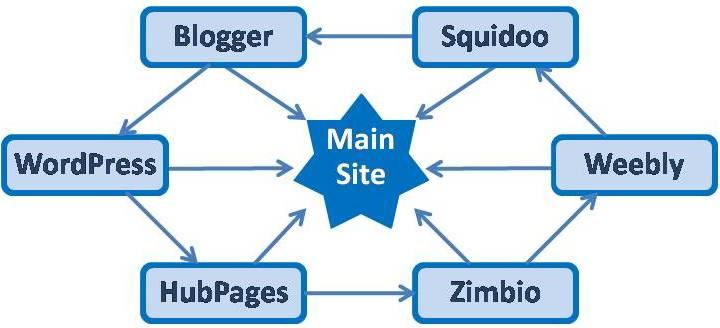

Link Building…

Link Building… Time-intensive. Frustrating. Sometimes confusing. Yet Unavoidable. Because ultimately, it’s still the trump card for higher rankings. Many of us have been hoping that it would go away. In Brett Tabke’s 5/18 Robots.txt entry, he echoed a sentiment that…

Ogólnoświatowa sieć jako postęp cywilizacji

W sieci rynkowe postanowienia wyglądają nieco inaczej aniżeli w sklepach, a ich mierzenie jest też o wiele prostsze, bo łatwiej uzyskać dokładne informacje na temat tego, jak konkretny numer ip zachowywał się w sieci i czego wypatrywał, co przykuło jego…

Obrońcy Internetu zostali zhakowani

ICANN (The Internet Corporation for Assigned Names and Numbers), czyli organizacja odpowiedzialna m.in. za zarządzanie adresami IP oraz domenami i serwerami DNS najwyższego poziomu, padła ofiarą ataku wymierzonego w jej oficjalny serwis internetowy. Przed potencjalnym zagrożeniem korporacja ICANN ostrzegła użytkowników swego serwisu ICANN.org….

POODLE – krytyczny błąd SSLv3

Badacze z firmy Google udostępnili informację o ataku na protokół SSLv3 nazwanym POODLE – Padding Oracle On Downgraded Legacy Encryption. Atak jest skierowany przeciwko szyfrom wykorzystującym tryb szyfrowania CBC (Cipher Block Chaining) i pozwala atakującemu na odszyfrowanie danych przekazywanych za…

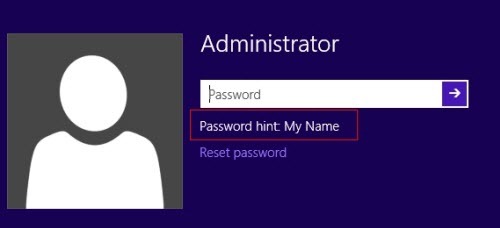

Przewodnik Zabezpieczeń systemu Windows 8 dla administratorów sieci

Przewodnik Zabezpieczeń systemu Windows 8 zawiera instrukcje i rekomendacje, które pomogą wzmocnić poziom zabezpieczenia komputerów stacjonarnych i komputerów przenośnych pracujących pod kontrolą systemu Windows 8 w domenie Active Directory Domain Services (AD DS). Dodatkowo w podręczniku tym zostaną zaprezentowane narzędzia,…

Przewodnik Zabezpieczeń systemu Windows 8 oraz Windows 8.1

Przewodnik przedstawia funkcjonalności, zwiększające poziom zabezpieczeń systemów Windows 8, zawiera instrukcje i rekomendacje, które pomogą wzmocnić poziom zabezpieczenia komputerów stacjonarnych i komputerów przenośnych pracujących pod kontrolą systemu Windows 8 w domenie Active Directory Domain Services (AD DS). Zawarte informacje przeznaczone…

Przewodnik Zabezpieczeń systemu Windows 7 SP1

Przewodnik zawiera wybrane i podstawowe instrukcje i rekomendacje, które pomogą ocenić i zweryfikować poziom zabezpieczenia komputerów stacjonarnych i komputerów przenośnych pracujących w grupie roboczej lub pracujących jako samodzielne stanowiska pod kontrolą systemu Windows 7 SP1. Stanowi on wstęp do zabezpieczenia…

Astoria – nowy klient sieci TOR

W odpowiedzi na niedawne informacje o opracowaniu ataków typu RAPTOR, a także doniesienia o metodach inwigilacji zagranicznych agencji wywiadowczych, takich jak NSA i GCHQ, amerykańscy i izraelscy badacze bezpieczeństwa ze Stony Brook University i Hebrew University of Jerusalem opracowali nowego…

Jak założyć własny sklep internetowy?

Sklepy internetowe mają coraz większą przewagę nad sklepami stacjonarnymi. Dla sprzedawców jest to sporym ułatwieniem chociażby dlatego, że sklep internetowy nie ma czynszu do zapłaty, i można dotrzeć do milionów klientów w zaciszu własnego domu. Jest to doskonały pomysł na…

CBA wydaje tysiące EURO na konie trojańskie od Hacking Team

Dokumenty wykradzione z serwerów producentów złośliwego oprogramowania, firmy Hacking Team, wymieniają Polskę w gronie klientów, a potwierdzają to faktury regularnie wystawiane dla Centralnego Biura Antykorupcyjnego. Analiza danych wykradzionych z serwerów Hacking Team potrwa zapewne wiele tygodni, jednak już teraz wszystko wskazuje…

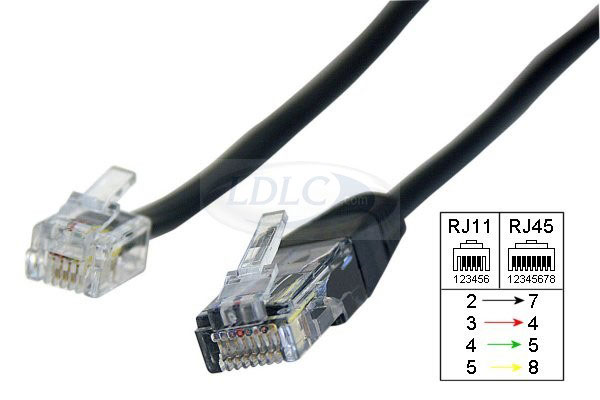

Typy przewodów sieci LAN

litery RJ (Registered Jack) – oznacza typ złącza liczba 45 - określa sposób instalowania przewodów Cztery przewody (od T1 do T4) służą do przenoszenia napięcia („żyła a” a w języku angielskim „tip”). Cztery pozostałe przewody (od R1 do R4) są…

Jak Przyspieszyć Windows 7 ?

Microsoft wypuszczając Windowsa 7 zrobił kawał dobrej roboty – system jest wydajny, szybki i bezpieczny. Niestety po upływie czasu jego efektywność może znaczenie spaść i będzie wymagał odpowiedniej konserwacji, aby odzyskać dawną świetność. To nie prawda, że musisz godzić się…

Skąd brać obrazki na strony internetowe?

Osoby zajmujące się tworzeniem stron internetowych lub opiekujące się nimi dobrze znają temat, wręcz siedzą w tym. Często zdarza się tak, że aby urozmaicić tekst szukamy kolorowych fotografii ludzi, krajobrazów, pomników czy na przykład zabytków. Nie jest to proste, no…

Różnica między USB 1.1, 2.0 a 3.0?

USB czyli Universal Serial Bus, z każdą kolejną wersją daje coraz większe możliwości, jest coraz szybszy. USB 1.1 Przepustowość full speed, prędkość 12 Mb/s (1,5 MB/s). USB 2.0 High speed, prędkość zapisu ok. 25 – 30 MB/s, odczytu 30 –…

Przyspieszamy Firefox – cache w pamięci RAM

Mimo faktu posiadania dysku SSD, RAM zawsze będzie szybszy. W prosty sposób można zmusić firefox-a do używania pamięci RAM jako cache zamiast dysku SSD/HDD bez użycia ramdysku oraz na dowolnym systemie operacyjnym: Windows, Linux czy OS X. Aby tego dokonać…