Cryplocker jest jednym z najbardziej niebezpiecznych wirusów w ostatnich latach. Po zainfekowaniu komputera szyfruje pliki i żąda pieniędzy za ich odblokowanie. Jak się przed nim bronić?

Cryplocker infekuje systemy Windows XP, Vista, 7 oraz 8. Kryje się pod załącznikami typu ZIP lub PDF lub instalowany jest zdalnie, jeśli wcześniej nasz komputer został zainfekowany trojanem typu „botnet”. Trojan ten zostawia otwarte drzwi do naszego komputera dla zdalnych ataków.

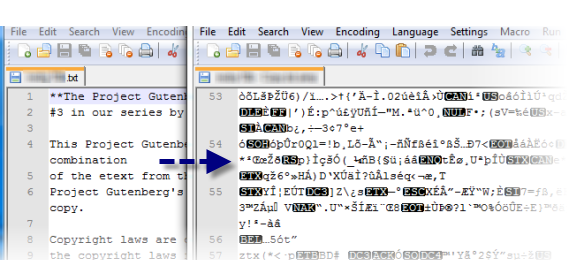

Cryptolocker szyfruje dokumenty tajnym kluczem

Po uruchamianiu Cryplockera nasze dokumenty Office, Libre Office, pliki PDF oraz zdjęcia zostają zaszyfrowane i stają się dla nas niedostępne. Klucz do nich mają tylko autorzy Cryplocker, co utrudnia odzyskanie tych plików.

Zainfekowane pliki stają się nieczytelne ze względu na szyfrowanie

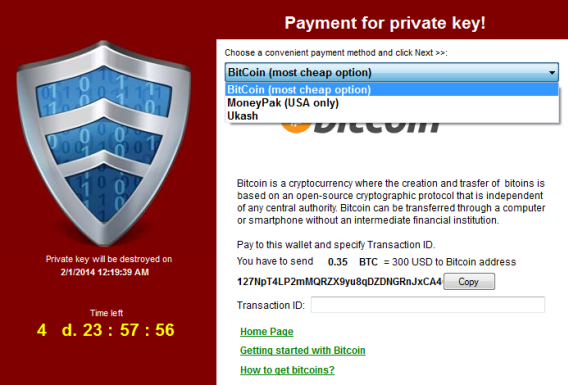

W tym samym czasie Cryplocker rozpoczyna szantaż: Jeśli nie zapłacimy pożądanej sumy pieniędzy w ciągu 3 lub 4 dni klucz do naszych plików zostanie na zawsze usunięty i nasze pliki nigdy już nie będą dostępne. Nasze dokumenty znalazły się więc w niezniszczalnym sejfie do którego ktoś wyrzucił klucz.

Pliki nie mogą być uratowane bez płacenia

Jeśli biedny użytkownik zdecyduje się zapłacić hakerom to jego pliki powinny zostać odszyfrowane. Nie jest to jednak pewne, a kwota może wynosić nawet trzysta dolarów. Płatności można dokonywać przez MonkeyPak, Ukash a nawet Bitcoinami – wirtualną walutą niebędącą pod żadną kontrolą.

Różne metody płatności i tak nie pozwalają na identyfikację autorów Cryptlockera

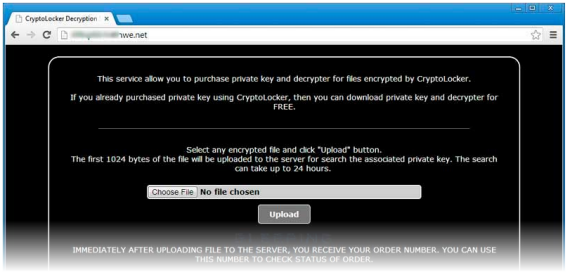

Każda próba błędnej płatności skraca czas do odzyskania plików. Autorzy wirusa nawet stworzyli dedykowaną stronę “wsparcia” mającą pomagać użytkownikom zainfekowanych komputerów w wypełnianiu żądania. Na stronie znajduje się też odpowiednie narzędzie deszyfrujące.

Strona “pomocy” Cryptolocker

System opracowany przez przestępców wydaje się być idealny. Jeśli użytkownik nie zapłaci, nie odzyska plików. Szyfrowanie jest niezwykle silne i nawet dobry atak kryptograficzny nie pozwala łatwo odczytać zablokowanych plików.

Więc ktoś kto nie ma kopii zapasowej, po prostu zapłaci kryminalistom.

Co zrobić w przypadku zakażenia Cryptolocker

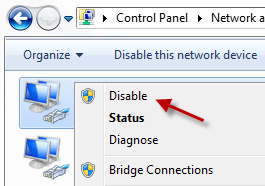

Jeśli zobaczysz ekran Cryplocker odłącz urządzenie od sieci tak, aby wirus nie mógł dalej szyfrować plików, ani komunikować się z przestępcami. Rozłącz też wszystkie swoje serwery w chmurze takie, jak Dropbox czy Google Drive, aby nie infekować kopii bezpieczeństwa.

Najszybciej wyłączymy połączenie przechodząc do panelu sterowania, a następnie do kontroli urządzeń sieciowych, które należy wyłączyć.

Teraz należy zdecydować, co chcesz zrobić: zapłacić okup czy pozbyć się wirusa i próbować odzyskiwać pliki. Jeśli zdecydujesz się zapłacić, to jesteś na łasce przestępców. Odzyskanie plików nie jest gwarantowane. Niektórzy mówią, że jest to bezproblemowe i trwa kilka godzin, inni że proces jest pełen błędów. Polecamy nie płacić.

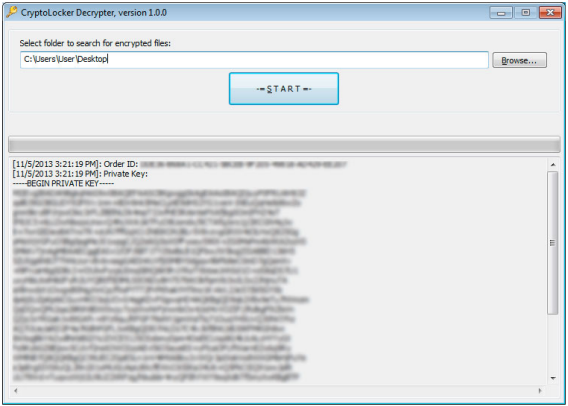

Narzędzie deszyfrowania Cryptolocker działa tylko wtedy, gdy zapłacimy okup …

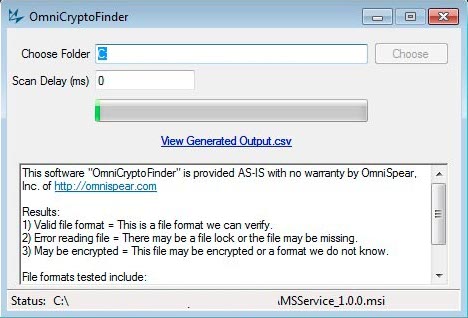

Niezależnie od wyboru najlepsze, co można zrobić, to uzyskać listę zainfekowanych i zaszyfrowanych plików. Aby to zrobić należy uruchomić narzędzie ListCrilock, które tworzy plik TXT z wszystkimi zaszyfrowanymi plikami. Kolejny program, który robi to samo jest CryptoLocker Scan Tool.

CryptoFinder odnajduje zainfekowane pliki i informuje, czy można je odzyskać czy nie

Można też zrobić to ręcznie otwierając edytor rejestru Windows (start>uruchom>regedit) i przejść do klucza HKEY_CURRENT_USER\Software. Pojawi się folder zawierający nazwy plików zainfekowanych Cryplockerem. Niektóre z nich mogą nie być jeszcze zaszyfrowane, więc będzie je można odzyskać. Inne mogą być tylko na naszych kopiach zapasowych.

Jak usunąć wirusa Cryptolocker z PC

Usunięcie Cryplockera jest dość proste, po części dlatego że ofiary są tak przerażone utratą plików i nie myślą w danym momencie o eliminacji szkodnika. Na szczęście istnieje kilka sposobów aby odzyskać swoje pliki. Na początek jednak należy usunąć wirusa z systemu.

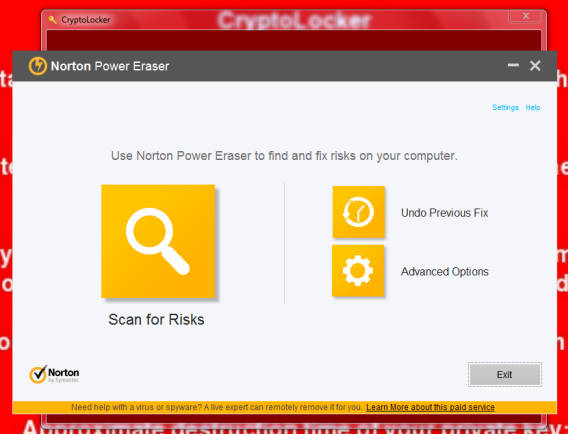

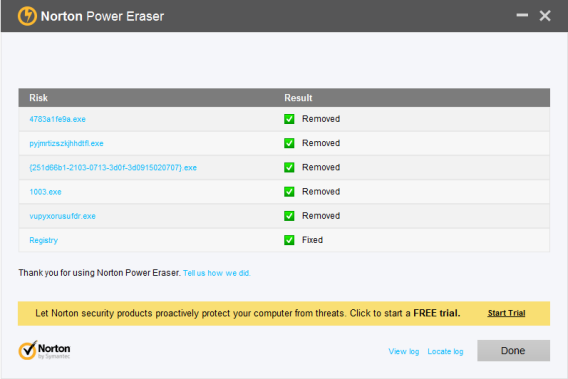

W naszym przypadku do usunięcia Cryplockera użyliśmy Norton Power Erser, potężnego Antytrojana od Symantec dostępnego za darmo. Skopiowaliśmy go do zainfekowanego komputera za pomocą pendrive’a nie uruchamiając połączenia internetowego. Norton wykonał skanowanie i usunął podejrzane obiekty.

Po restarcie wszystkie ślady Cryplockera zniknęły. Poza tapetami, które same w sobie są nieszkodliwe i można je swobodnie zmienić.

Innymi narzędziami, które działają są Malwarebytes, RogueKiller oraz ComboFix. Tradycyjne programy antywirusowe mają problem z identyfikacją Cryplockera, szczególnie że cały czas pojawiają się nowe warianty. Są jednak w miarę na bieżąco aktualizowane.

Odzyskiwanie plików zainfekowanych Cryptolocker

Cryplocker atakuje tylko dokumenty znalezione na komputerze i dyskach sieciowych. Nie atakuje plików na odłączonych dyskach i serwerach, które są internecie. Nie atakuje też zarchiwizowanych dokumentów, celem jest atak na pliki w komputerach biznesowych, naruszenie naszych ważnych dokumentów.

Roższerzenia atakowane przez Cryptolocker: .odt, .ods, .odp, .odm, .odc, .odb, .doc, .docx, .docm, .wps, .xls, .xlsx, .xlsm, .xlsb, .xlk, .ppt, .pptx, .pptm, .mdb, .accdb, .pst, .dwg, .dxf, .dxg, .wpd, .rtf, .wb2, .mdf, .dbf, .psd, .pdd, .pdf, .eps, .ai, .indd, .cdr, .jpg, .jpe, .jpg, .dng, .3fr, .arw, .srf, .sr2, .bay, .crw, .cr2, .dcr, .kdc, .erf, .mef, .mrw, .nef, .nrw, .orf, .raf, .raw, .rwl, .rw2, .r3d, .ptx, .pef, .srw, .x3f, .der, .cer, .crt, .pem, .pfx, .p12, .p7b, .p7c.

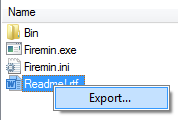

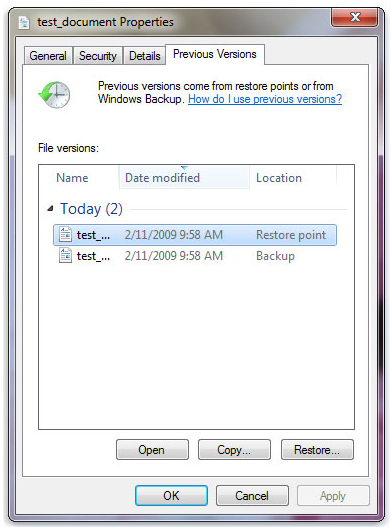

Po dezynfekcji komputera najlepsze co można zrobić, to skorzystać z kopii w tle, czyli Shadow Copy systemu Windows. Nasz komputer przechowuje kopie plików, w wersji przed modyfikacją. Aby uruchomić tą funkcje należy kliknąć prawym przyciskiem myszy na wybranym zainfekowanym liku i otworzyć właściwości.

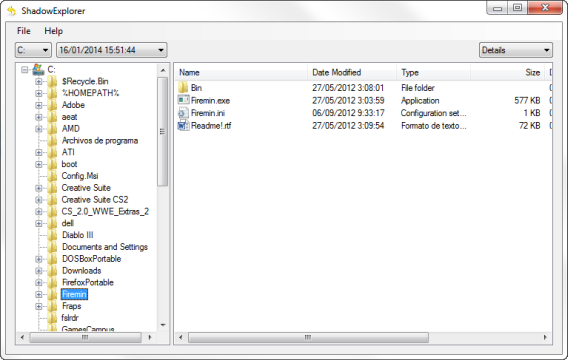

Na karcie poprzednie można zobaczyć różne wcześniejsze wersje zapisane przez system Windows. Wybierzcie najnowszą kopie zapasową, która poprzedza infekcje i odtwórzcie ją. Szybkim i wygodnym sposobem na dostęp do wszystkich kopi w tle jest darmowe narzędzie ShadowExplorer.

ShadowExplorer jest bardzo łatwy w użyciu. Wystarczy wybrać napęd i datę kopii, a następnie przeglądać wszystkie foldery i pliki. Kopie wyodrębniamy prawym przyciskiem myszy klikając w przycisk eksport.

Innym rozwiązaniem na odzyskanie plików jest użycie kopii zapasowej, którą mamy zapisaną na zewnętrznym twardym dysku, serwerze lub DVD. Dobrym rozwiązaniem są też pliki zapisane w chmurze w Dropbox, Sky Drive lub Google Drive.

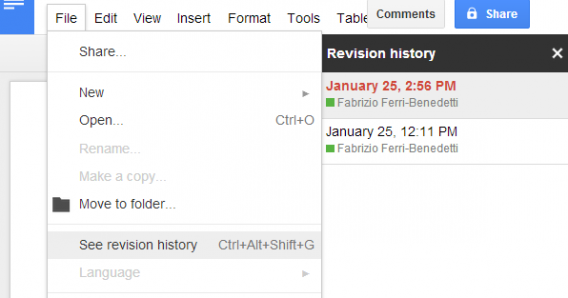

Podczas odzyskiwania kopii z Dropbox lub Google Drive należy upewnić się, że nie jest to zainfekowana wersja. Obie usługi posiadają historię wersji dla każdego z dokumentów. Można więc kliknąć na plik prawym przyciskiem myszy i zobaczyć listę zmian. Możemy stamtąd też pobrać starszą, niezainfekowaną wersję.

Zapobieganie infekcji Cryplockera

Autorzy Cryplockera wykorzystują dwie słabości użytkowników: otwierają wszystkie załączniki i nie przechowują świeżych kopii zapasowych dokumentów. Twoim zadaniem jest obalenie tych mitów. Aby to zrobić należy wzmocnić własną politykę bezpieczeństwa lub Twojej firmy.

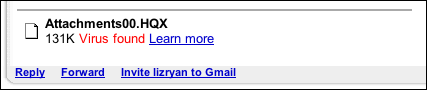

Przede wszystkim należy być nieufnym wobec podejrzanych maili. Jeśli nie spodziewasz się danej wiadomości, to nie otwieraj załączników. To samo dotyczy Cię wtedy, jeśli używasz maila w przeglądarce. Nie klikaj, gdy nie ma potrzeby. Ta zasada zapobiega większości zakażeń i pozwala na zapobieganie rozprzestrzenianiu się wirusów.

Wirus odkryty przez Gmaila (zdjęcie z AskDaveTaylor)

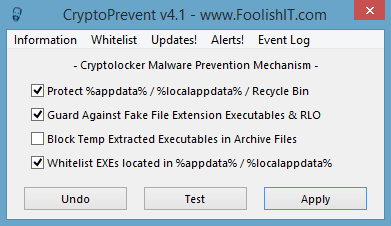

Jeśli chcecie zapobiec takiej infekcji, możecie też skorzystać z CryptoPrevent. Narzędzie to modyfikuje zasady zabezpieczeń system Windows tak, aby zapobiec szyfrowaniu naszych plików przez niepożądane aplikacje.

CryptoPrevent pozwala na szybkie zablokowanie niepożądanych czynności wykonywanych przez aplikacje.

Jeśli jeszcze nie posiadacie, to powinniście stworzyć swój własny plan wykonywania kopii zapasowych. Według BacBlaze 30% użytkowników nie wykonuje kopii dokumentów, a tylko 10% robi to codziennie. Musicie skonfigurować kopie zapasowe dla swoich najważniejszych dokumentów.

Aktywujcie też kopie w tle systemu Windows, dzięki nim przynajmniej część danych będzie można odzyskać jeśli inne sposoby zawiodą.

Cryptolocker jest bardziej niebezpieczny niż wirus policja

Wszyscy pamiętamy wirus policja, który spowodował panikę w milionach domów i biur. Komunikat wyświetlany na ekranach monitorach wydawał się niezwykle autentyczny i nakazywał ofiarom płacić pieniądze. Wirus ten jednak nie szkodził plikom.

Cryplocker jest bardziej szkodliwy. Szacuje się, że pod koniec 2013 roku zainfekował już ćwierć miliona komputerów PC. A ponieważ transakcje Bitcoinami mogą być analizowane, to eksperci odkryli, że cyberprzestępcy zarabiają dziesiątki milionów dolarów na wyłudzaniu pieniędzy.

Sposób, w jaki Cryplocker infekuje komputer jest konwencjonalny i łatwo mu zapobiec przy podjęciu odpowiednich środków bezpieczeństwa. Najważniejszym wniosek: wykonujcie częste kopie zapasowe. Nasze dane są cennym skarbem, a przestępcy mogą wyrządzić wiele szkód, w dodatku nas szantażując.