Zanim przejdziemy do omówienia działań ofensywnych, które napastnik może zastosować wobec Twojego komputera, omówmy pokrótce działania, które może zastosować bezpośrednio wobec Ciebie lub Twojego miejsca pracy:

- przechwycenie włączonego komputera z odszyfrowanym dyskiem twardym i niezablokowanym ekranem – jeśli to się powiedzie, napastnik uzyska dostęp do wszystkich danych znajdujących się na komputerze i podłączonych do niego nośnikach, dlatego generalnie do pracy z danymi wrażliwymi powinieneś używać tylko komputerów stacjonarnych (lub laptopów z wyjętą baterią, pracujących w charakterze komputera stacjonarnego), zaś na laptopach, tabletach, smartfonach itp. powinieneś przechowywać tylko takie dane, na których ujawnienie możesz sobie pozwolić

- żądanie włączenia komputera i podania hasła – może Cię to spotkać np. w ramach kontroli na lotnisku, a odmowa poddania się kontroli lub podania haseł poskutkuje w najlepszym przypadku “zaledwie” odmową wpuszczenia Cię na pokład samolotu bez zwrotu pieniędzy za bilet – sposób obrony jest analogiczny, jak w poprzednim przypadku

- żądanie podania haseł z bezpośrednim zastraszeniem (pistolet przyłożony do głowy przez wynajętych bandytów, często połączony ze wstępnym pobiciem, areszt wydobywczy do skutku itp.) – tego typu działania mogą mieć miejsce również w lokalu, którym pracujesz z wrażliwymi danymi, więc poza powyższymi metodami, powinieneś w miarę możliwości fizycznie nie być w stanie spełnić żądań napastników: nie znać haseł i nie mieć nigdy przy sobie nośników z kluczami (jak to zrobić, aby jednocześnie nie zdezorganizować sobie pracy, opiszemy w kolejnych artykułach)

- siłowe wejście do lokalu z wyłamaniem drzwi, okna itp. celem przechwycenia włączonego komputera – aby się przed tym zabezpieczyć, powinieneś zainstalować killswitche manualne, odcinające zasilanie do komputerów, w przynajmniej 4 newralgicznych miejscach w lokalu (szczegóły w kolejnych artykułach), oraz killswitche automatyczne, zintegrowane z systemem alarmowym, tak aby np. wyłamanie drzwi rozłączało cały obwód zasilający

- ataki typu spear phishing i inne realizowane zdalnie (stworzone specjalnie pod Ciebie lub Twoją np. grupę zawodową) – przede wszystkim zabezpiecz swoje komputery, również te do pracy mobilnej z danymi publicznymi, oprócz tego myśl, co robisz (żadne zabezpieczenie nie pomoże, jeśli napastnik dość dobrze spreparuje pliki, aby nie wyglądały podejrzanie i nie były wykrywane przez program antywirusowy)

Przejdźmy do działań, które można zastosować wobec Twojego komputera po uzyskaniu do niego dostępu fizycznego. Wszystkie te działania mają jedną cechę wspólną: da się je wykryć z poziomu każdego systemu operacyjnego (aczkolwiek niekoniecznie jest to zawsze trywialne). W kolejnych artykułach skupimy się na wykrywaniu poszczególnych działań i skutecznych reakcjach obronnych.

Zagrożenia fizyczne dla Twojego komputera:

- podłączenie dysku zewnętrznego USB lub pen drive’a z narzędziami np. COFEE, albo złośliwym oprogramowaniem (również stworzonym specjalnie pod Ciebie)

- podłączenie dysku zewnętrznego ze zmodyfikowanym oprogramowaniem kontrolera dysku, bądź innego złośliwego urządzenia przez port Firewire, eSATA, Thunderbolt lub ExpressCard w celu uzyskania dostępu do pamięci RAM komputera w trybie DMA

- podłączenie urządzenia USB HID (dodatkowej klawiatury, keyloggera itp.)

- podłączenie pasywnego keyloggera pomiędzy komputer i obecną klawiaturę USB lub PS/2 (wymaga wcześniejszego odłączenia tej klawiatury)

- podłączenie specjalizowanego urządzenia bezpośrednio do magistrali umożliwiającej bądź pełne sterowanie komputerem, bądź dostęp DMA do pamięci RAM, za pośrednictwem zainstalowanych sterowników (dotyczy np. niektórych kart muzycznych Creative z zewnętznyn panelem sterującym, kart graficznych obsługujących tryb SLI w połączeniu z chipsetem nForce, czy niektórych płyt głównych)

- podłączenie zmodyfikowanego sprzętowo huba USB, nagrywającego dane transmitowane przez USB

- otwarcie klapy laptopa

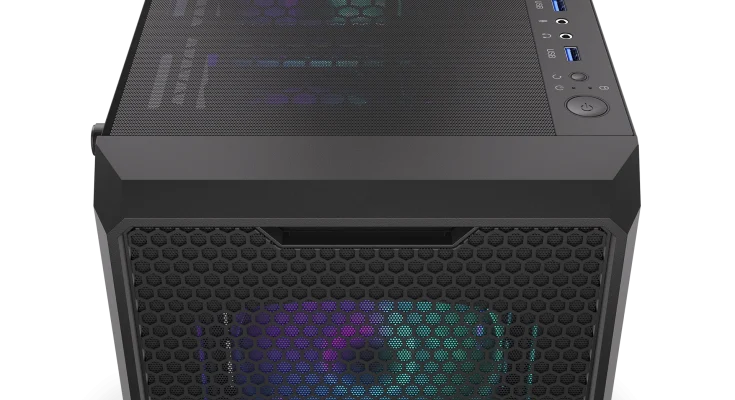

- otwarcie obudowy komputera (poprzez odkręcenie śrub i zdjęcie osłon, lub siłowo, aby zapobiec wykryciu przez czujniki otwarcia obudowy – również z użyciem przenośnego endoskopu)

- restart komputera w celu ponownego uruchomienia w trybie single/awaryjnym

- restart komputera w celu próby ataku na BIOS, UEFI lub bootloader

- restart komputera jako próba zamaskowania faktu podłączenia dodatkowego urządzenia, odłączenia czegoś, lub ingerencji w elektronikę komputera

- odłączenie zasilania (dotyczy komputerów z dwoma zasilaczami) w celu podłączenia mobilnego zasilacza UPS i transportu włączonego komputera do laboratorium

- odłączenie od sieci LAN

- podłączenie do innej sieci LAN (z innymi ustawieniami, adresacją IP, serwerami DNS itp.)

- zmiana konfiguracji sieci LAN (sprzętowa za switchem, lub programowa w konfiguracji routera, np. podmiana serwerów DNS)

- podstawienie złośliwego urządzenia z interfejsem Bluetooth w miejsce innego, wcześniej sparowanego z komputerem urządzenia

Podstawowe zasady bezpieczeństwa:

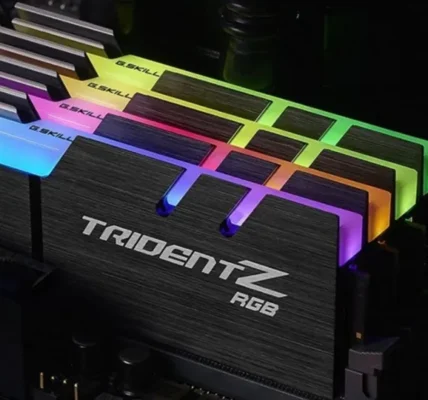

- Bezwzględnie szyfruj wszystkie dane i nośniki z danymi wrażliwymi. Każdy nośnik powinien być szyfrowany innym kluczem/hasłem. W kolejnych artykułach podpowiemy Ci szereg dobrych praktyk związanych z naprawdę bezpiecznym szyfrowaniem nośników. W idealnej sytuacji bootloader powinien znajdować się tylko na karcie Micro SD, podłączanej do komputera tylko na czas uruchamiania, przez resztę czasu schowanej w bezpiecznym miejscu (rozmiary karty Micro SD pozwalają ją ukryć na tyle skutecznie, aby nie znaleziono jej nawet podczas profesjonalnego przeszukania.

- Nie pracuj na koncie administratora. I zabezpiecz komputer.

- Jeśli używasz kilku komputerów, każdy z nich powinien “działać na własną rękę”, tzn. żaden nie powinien ufać pozostałym, na żadnym komputerze nie powinno być także żadnych kluczy lub haseł do pozostałych komputerów, ani mechanizmów typu .ssh/authorized_keys, nie powinieneś także używać tzw. usług katalogowych, tj. do centralnego zarządzania użytkownikami i hasłami (Active Directory, Kerberos, IPA, CAS i inne).

- Nie drukuj wrażliwych informacji, nie zapisuj na papierze, w telefonach i smartfonach, w usługach publicznych (Google itp.).

- Zablokuj w systemie obsługę klawiszy CTRL+ALT+DEL (przede wszystkim w systemach Linux/Unix).

- Podłącz wewnątrz obudowy komputera modem USB, będący alternatywnym łączem do Internetu na wypadek odcięcia, kompromitacji lub awarii głównego łącza. Nie potrzebujesz LTE, wystarczy nawet GPRS, ważne, aby był regularnie testowany i gotowy do działania w razie potrzeby.

- Zrób użytek z kamer wbudowanych w komputer (np. w klapę laptopa, albo w monitor), możesz też podłączyć dodatkowe kamery przez USB (najlepiej bez automatycznej korekcji poziomu jasności, np. Microsoft LifeCam HD-3000 będzie do tego celu o wiele lepsza niż droższy model HD-5000). Za pomocą oprogramowania typu “motion” możesz wykrywać ruch na kamerach i nagrywać obraz tylko w momencie wykrycia ruchu. Niezależnie od obrazu możesz też w podobny sposób nagrywać dźwięk.

- Wyłącz mechanizmy typu automatyczne montowanie podłączanych nośników, auto start płyt CD/DVD itp. – na razie po prostu wyłącz, a w kolejnych artykułach powiemy, jak użyć ich przeciwko napastnikowi.

- Zalej na płycie głównej i kartach PCI/PCI Express złącza i przełączniki, których nie zamierzasz używać, żywicą epoksydową lub innym klejem, który nie przewodzi prądu. Jeśli masz smykałkę do majsterkowania, wymyśl własne zabezpieczenia obudowy komputera, które spowodują uszkodzenie go przy próbie nieautoryzowanego otwarcia.