Sieci komputerowe: Podstawy, typy i znaczenie w dzisiejszym świecie

Sieci komputerowe odgrywają kluczową rolę w dzisiejszym społeczeństwie informacyjnym. Są one fundamentem, na którym opiera się współczesna komunikacja, wymiana danych i dostęp do zasobów. W tym artykule omówimy podstawy, różne typy sieci komputerowych oraz ich znaczenie w dzisiejszym świecie. Podstawy…

Protokoły składowe TCP/IP: Kluczowe elementy komunikacji w sieciach

Protokoły składowe TCP/IP stanowią fundament dzisiejszych sieci komputerowych i są podstawowymi protokołami używanymi w Internecie. TCP/IP składa się z kilku protokołów, które są odpowiedzialne za różne aspekty komunikacji w sieci. W tym artykule omówimy najważniejsze protokoły składowe TCP/IP i ich…

Najlepsze dystrybucje GNU/Linux

Istnieje wiele dystrybucji GNU/Linux, z różnymi cechami i przeznaczeniem. Poniżej przedstawiam kilka popularnych dystrybucji, które są często uważane za najlepsze: Ubuntu: Ubuntu to jedna z najbardziej popularnych dystrybucji GNU/Linux. Jest oparta na Debianie i oferuje łatwy w użyciu interfejs użytkownika…

Administracja sieciami komputerowymi

Administracja sieciami komputerowymi – rola, zadania i wyzwania Administracja sieciami komputerowymi odgrywa kluczową rolę w zapewnieniu prawidłowego funkcjonowania i bezpieczeństwa infrastruktury sieciowej w organizacji. Administracja sieci to kompleksowy proces zarządzania sieciami komputerowymi, który obejmuje planowanie, wdrażanie, konfigurowanie, monitorowanie, utrzymanie i…

Jak sprawdzić IP routera Linux

Aby sprawdzić adres IP routera w systemie Linux, możesz użyć kilku różnych metod. Oto kilka z nich: Polecenie route: Uruchom terminal i wpisz polecenie “route -n” (bez cudzysłowu), a następnie naciśnij klawisz Enter. Zobaczysz tabelę tras sieciowych, w której znajdziesz…

Typy sieci komputerowych

Typy sieci komputerowych Sieci lokalne (sieci LAN) rozpowszechniły się do dziś w bardzo wielu zwłaszcza komercjalnych ? środowiskach. Mimo że większość z nas miała już większą lub mniejszą styczność z sieciami, to niewiele osób wie. czym one są i w…

Modele warstwowe ISO/OSI oraz TCP/IP, proces komunikacji w sieciach komputerowych

Wzajemna komunikacja urządzeń w sieci komputerowej składa się z kilku etapów, z kilku elementów. Każdy z nich jest tak samo ważny, ponieważ na każdym z nich realizowane są zadania niezbędne do poprawnej komunikacji. Etapy te określone są przez tak zwane…

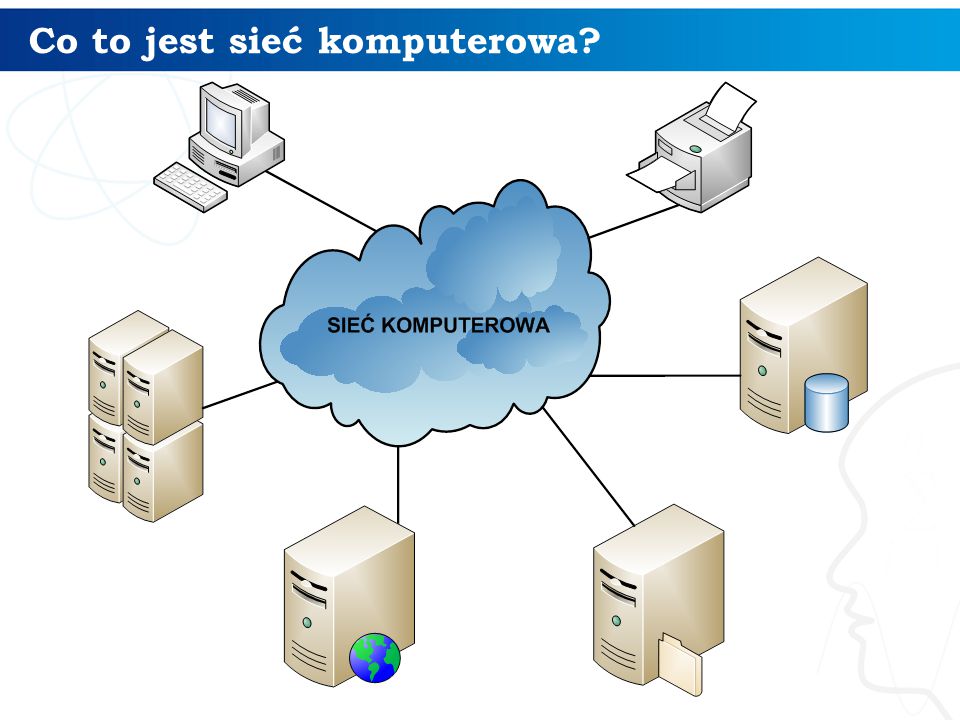

Sieci komputerowe – topologia sieci, urządzenia, polecenia

Sieć komputerowa – co to jest? Podstawowe pojęcia i nazwy. Sieć komputerowa jest zbiorem komputerów i urządzeń, które połączone są ze sobą. Umożliwia ona przekazywanie informacji pomiędzy tymi urządzeniami. Rodzaje sieci komputerowych: Klient – serwer – Sieć w której jest…

Najnowsze trendy w technologii sieci komputerowych

Najnowsze trendy w technologii sieci komputerowych: Wyczerpujący przewodnik dla użytkowników Technologia sieci komputerowych stale ewoluuje, napędzana nowymi innowacjami i rosnącymi potrzebami użytkowników. Aby pozostać na bieżąco, ważne jest, aby poznać najnowsze trendy, które kształtują przyszłość sieci komputerowych. W tym obszernym…