Internetowe protokoły komunikacyjne

Internetowe protokoły komunikacyjne Internetowe protokoły komunikacyjne to zbiór reguł i procedur, które określają sposób komunikacji między urządzeniami w sieci. Dzięki protokołom internetowym możliwa jest wymiana danych między różnymi urządzeniami i systemami operacyjnymi. Do najważniejszych internetowych protokołów komunikacyjnych należą: HTTP (Hypertext…

Prędkość interfejsu USB 1.1, USB 2.0, USB 3.0, USB 3.1, USB 4.0

Standardy kabli USB USB 1.0 i 1.1 Data wydania: 1996 i 1998 Prędkość transferu: Low Speed: 1,5 Mbit/s Full Speed: 12 Mbit/s Złącza: białe Wsteczna kompatybilność: tak USB 2.0 Data wydania: 2000 Prędkość transferu: 480 Mbit/s Złącza: czarne Wsteczna…

Jak ustawić router

Router to urządzenie, które umożliwia podłączenie urządzeń do Internetu. Aby móc korzystać z Internetu, musisz skonfigurować swój router. Przygotowanie Przed rozpoczęciem konfiguracji routera, musisz przygotować następujące rzeczy: Router Kabel sieciowy Komputer lub urządzenie mobilne z dostępem do Internetu Dane do…

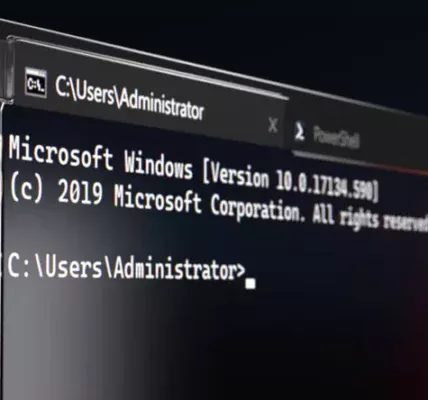

Jak zainstalować Windows

Jak zainstalować Windows Windows to najpopularniejszy system operacyjny na świecie. Jest używany przez miliony użytkowników na całym świecie, zarówno w domu, jak i w pracy. Jeśli kupujesz nowy komputer, najprawdopodobniej będzie on już wyposażony w system Windows. Jednak jeśli chcesz…

Jak naprawić komputer

Jak naprawić komputer Komputery są skomplikowanymi urządzeniami, które mogą czasami sprawiać problemy. Jeśli masz problem z działaniem swojego komputera, istnieje wiele rzeczy, które możesz zrobić, aby go naprawić. W tym artykule przedstawimy kilka wskazówek, jak naprawić komputer. 1. Zidentyfikuj problem…

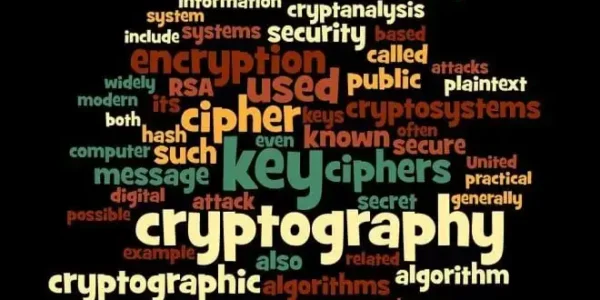

Najmocniejsze metody szyfrowania danych

Szyfrowanie danych to proces zabezpieczania danych przed nieautoryzowanym dostępem. Wykorzystuje on algorytm do zamiany danych na postać nieczytelną dla osób nieposiadających klucza szyfrującego. Istnieje wiele różnych metod szyfrowania danych, które różnią się poziomem bezpieczeństwa. Najmocniejsze metody szyfrowania wykorzystują algorytmy szyfrujące…

Szyfrowanie AES-256

Szyfrowanie AES-256 to algorytm szyfrowania symetrycznego, który wykorzystuje klucz szyfrujący o długości 256 bitów. Algorytm ten jest uważany za jeden z najbezpieczniejszych dostępnych na rynku. Jak działa AES-256? AES-256 wykorzystuje blokowy algorytm szyfrowania, który dzieli dane na bloki o rozmiarze…

Tresorit szyfrowanie danych

Tresorit to usługa chmury obliczeniowej, która oferuje szyfrowanie danych. Jest ona dostępna dla wielu systemów operacyjnych, w tym Windows, macOS, Linux, iOS i Android. Tresorit oferuje wiele możliwości, które mogą być wykorzystane do ochrony danych. Oto niektóre z nich: Szyfrowanie…

VeraCrypt szyfrowanie danych

Możliwości VeraCrypt VeraCrypt to darmowy i open-source program do szyfrowania dysku. Oferuje on wiele możliwości, które mogą być wykorzystane do ochrony danych. Oto niektóre z nich: Szyfrowanie całego dysku: VeraCrypt może być używany do szyfrowania całego dysku twardego, w tym…

Jak zaszyfrować dysk w Linux

Szyfrowanie dysku to proces zabezpieczania danych przed nieautoryzowanym dostępem. Wykorzystuje on algorytm do zamiany danych na postać nieczytelną dla osób nieposiadających klucza szyfrującego. Dlaczego szyfrować dysk? Istnieje wiele powodów, dla których warto szyfrować dysk, w tym: Ochrona przed kradzieżą danych:…

Możliwości BitLocker w Windows 11

BitLocker to wbudowany w system Windows 11 program do szyfrowania dysków twardych. Umożliwia on szyfrowanie całego dysku twardego lub wybranych partycji. BitLocker oferuje wiele możliwości, które mogą być wykorzystane do ochrony danych. Oto niektóre z nich: Szyfrowanie całego dysku twardego:…

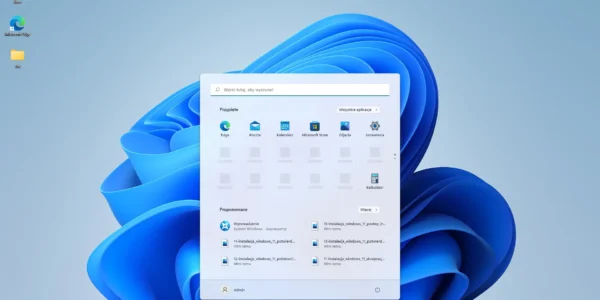

Szyfrowanie danych w Windows 11

Szyfrowanie danych to proces zabezpieczania danych przed nieautoryzowanym dostępem. Wykorzystuje on algorytm do zamiany danych na postać nieczytelną dla osób nieposiadających klucza szyfrującego. Dlaczego szyfrować dane? Istnieje wiele powodów, dla których warto szyfrować dane, w tym: Ochrona przed kradzieżą danych:…

Robotics

Robotyka – przyszłość technologii? Robotyka to dziedzina inżynierii, która zajmuje się projektowaniem, budową i kontrolą robotów. Roboty to maszyny, które mogą wykonywać zadania w sposób autonomiczny lub zdalnie kontrolowany. Jak działa robotyka? Robotyka wykorzystuje różne technologie, w tym: Mechanikę: Mechanika…

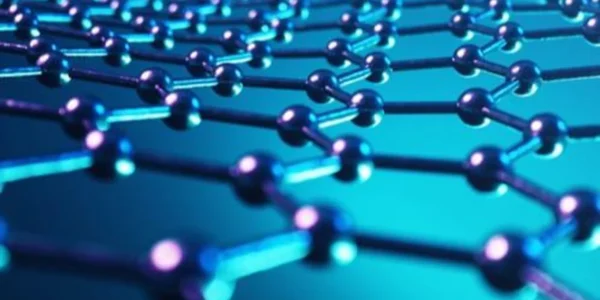

Nanotechnology

Nanotechnologia – przyszłość technologii? Nanotechnologia to dziedzina nauki, która zajmuje się manipulowaniem materią na poziomie atomowym i molekularnym. Nanotechnologia ma potencjał do zmiany wielu dziedzin naszego życia, w tym medycyny, energetyki, transportu i produkcji. Jak działa nanotechnologia? Nanotechnologia wykorzystuje technologie,…

Gene editing

Edycja genów – potencjał i wyzwania Edycja genów to technologia, która umożliwia modyfikowanie DNA. Może to być wykorzystywane do korygowania mutacji genetycznych, które powodują choroby, lub do wprowadzania nowych cech do organizmów. Jak działa edycja genów? Istnieje wiele różnych metod…

3D Printing

3D Printing – co to jest i jak działa? Drukowanie 3D to technologia wytwarzania trójwymiarowych obiektów z cyfrowego modelu. Jest to proces dodawania, w którym materiał jest nakładany warstwami, aż do utworzenia pożądanego obiektu. Jak działa drukowanie 3D? Istnieją różne…

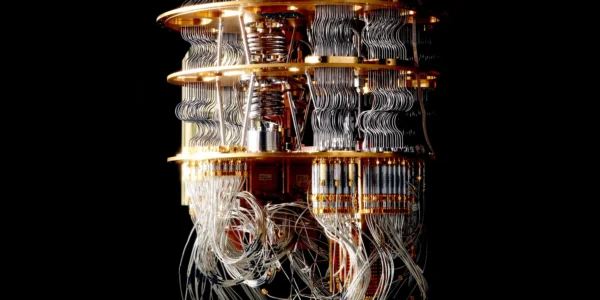

Quantum Computing

Kwantowe obliczanie – przyszłość obliczania? Kwantowe obliczanie to nowa technologia, która wykorzystuje prawa fizyki kwantowej do wykonywania obliczeń. Komputery kwantowe mogą wykonywać obliczenia znacznie szybciej niż tradycyjne komputery, co ma potencjał do zmiany wielu dziedzin naszego życia. Jak działa komputer…

Augmented Reality (AR)

Rozszerzona rzeczywistość (AR) to technologia, która łączy rzeczywistość wirtualną ze światem rzeczywistym. Dzięki AR użytkownik może zobaczyć wirtualne obiekty nałożone na rzeczywisty świat. Jak działa AR? AR działa na zasadzie wyświetlania użytkownikowi obrazów lub obiektów wirtualnych, które są zsynchronizowane z…