Jak sprawdzić, czy mam wirusa

Jak sprawdzić, czy mam wirusa? Wirusy komputerowe to złośliwe oprogramowanie, które może powodować różne szkody, w tym uszkodzenie danych, kradzież tożsamości i nadmierne wykorzystanie zasobów systemowych. Jeśli podejrzewasz, że Twój komputer może być zainfekowany, warto sprawdzić, czy to prawda. Oto…

Linux – podstawy

Linux – podstawy 1. Co to jest Linux? Linux to system operacyjny typu open source, oparty na jądrze Linux. Jest to wolne oprogramowanie, które można dowolnie modyfikować i rozpowszechniać. Linux jest używany na szeroką skalę, zarówno w środowiskach domowych, jak…

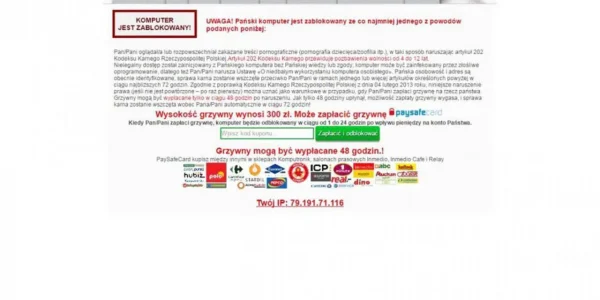

Jak usunąć wirus policyjny z komputera

Jak usunąć wirus policyjny z komputera Wirusy policyjne to rodzaj złośliwego oprogramowania, które wyświetla fałszywe komunikaty o tym, że komputer jest zablokowany przez policję. Komunikaty te często zawierają groźby o wszczęciu postępowania karnego lub konfiskacie danych. Wirusy policyjne są rozpowszechniane…

Jak skonfigurować drukarkę

Jak skonfigurować drukarkę Drukarka to urządzenie, które umożliwia wydrukowanie dokumentu lub obrazu. Aby móc korzystać z drukarki, należy ją skonfigurować. W tym artykule dowiesz się, jak skonfigurować drukarkę krok po kroku. Przygotowanie Przed rozpoczęciem konfiguracji drukarki należy upewnić się, że…

Jak zainstalować program krok po kroku w Windows

Jak zainstalować program krok po kroku Instalacja programu to proces, który umożliwia uruchomienie programu na komputerze. W tym artykule dowiesz się, jak zainstalować program krok po kroku. Przygotowanie Przed rozpoczęciem instalacji programu należy upewnić się, że komputer spełnia wymagania systemowe…

Jak usunąć wirus z komputera i jakich narzędzi użyć

Jak usunąć wirus z komputera i jakich narzędzi użyć Wirusy komputerowe to złośliwe oprogramowanie, które może powodować poważne uszkodzenia komputera. Mogą one kraść dane, szyfrować pliki lub nawet uniemożliwiać uruchomienie komputera. Jeśli podejrzewasz, że Twój komputer jest zainfekowany wirusem, ważne…

Standard SATA, SATA 1.0, SATA 2.0, SATA 3.0

Standard SATA, czyli Serial ATA, to protokół transmisji danych między urządzeniami pamięci masowej a płytą główną komputera. SATA jest obecnie najpopularniejszym standardem w tym zakresie, wypierając starsze standardy, takie jak IDE czy SCSI. Standardy SATA Obecnie istnieją trzy standardy SATA:…

Jak skonfigurować Wi-Fi

Jak skonfigurować Wi-Fi W dzisiejszych czasach sieć Wi-Fi jest niezbędna do korzystania z Internetu w domu i w pracy. Aby móc korzystać z sieci Wi-Fi, należy ją skonfigurować. W tym artykule dowiesz się, jak skonfigurować Wi-Fi w routerze i na…

Standardy bezpieczeństwa SSL, TLS, HTTPS, IPsec, VPN

Standardy bezpieczeństwa to zbiór reguł i procedur, które określają sposób ochrony danych przed nieautoryzowanym dostępem, modyfikacją lub zniszczeniem. Standardy bezpieczeństwa są wykorzystywane w różnych dziedzinach, w tym w technologii informacyjnej, biznesie i administracji publicznej. Do najważniejszych standardów bezpieczeństwa należą: SSL…

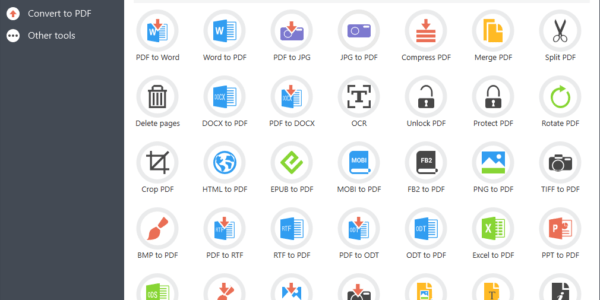

Standardy formatów plików PDF, JPEG, MP3, DOCX, XLS, PPT, TIFF, GIF, PNG, WAV, OGG, FLAC

Standardy formatów plików to zbiór reguł i procedur, które określają sposób zapisywania danych w pliku. Dzięki standardom formatów plików możliwe jest przechowywanie i wymiana danych między różnymi urządzeniami i systemami operacyjnymi. Do najważniejszych standardów formatów plików należą: PDF (Portable Document…

Standardy Bluetooth 1.0, Bluetooth 1.1, Bluetooth 1.2, Bluetooth 2.0, Bluetooth 3.0, Bluetooth 3.1, Bluetooth 4.0, Bluetooth 4.1, Bluetooth 4.2, Bluetooth 5.0

Bluetooth to technologia bezprzewodowa, która umożliwia przesyłanie danych między urządzeniami w bliskim zasięgu. Standardy Bluetooth określają sposób działania technologii i jej możliwości. Standardy Bluetooth Obecnie dostępne są następujące standardy Bluetooth: Bluetooth 1.0 (1999) – pierwszy standard Bluetooth, o prędkości przesyłania…

Internetowe protokoły komunikacyjne

Internetowe protokoły komunikacyjne Internetowe protokoły komunikacyjne to zbiór reguł i procedur, które określają sposób komunikacji między urządzeniami w sieci. Dzięki protokołom internetowym możliwa jest wymiana danych między różnymi urządzeniami i systemami operacyjnymi. Do najważniejszych internetowych protokołów komunikacyjnych należą: HTTP (Hypertext…

Prędkość interfejsu USB 1.1, USB 2.0, USB 3.0, USB 3.1, USB 4.0

Standardy kabli USB USB 1.0 i 1.1 Data wydania: 1996 i 1998 Prędkość transferu: Low Speed: 1,5 Mbit/s Full Speed: 12 Mbit/s Złącza: białe Wsteczna kompatybilność: tak USB 2.0 Data wydania: 2000 Prędkość transferu: 480 Mbit/s Złącza: czarne Wsteczna…

Jak ustawić router

Router to urządzenie, które umożliwia podłączenie urządzeń do Internetu. Aby móc korzystać z Internetu, musisz skonfigurować swój router. Przygotowanie Przed rozpoczęciem konfiguracji routera, musisz przygotować następujące rzeczy: Router Kabel sieciowy Komputer lub urządzenie mobilne z dostępem do Internetu Dane do…

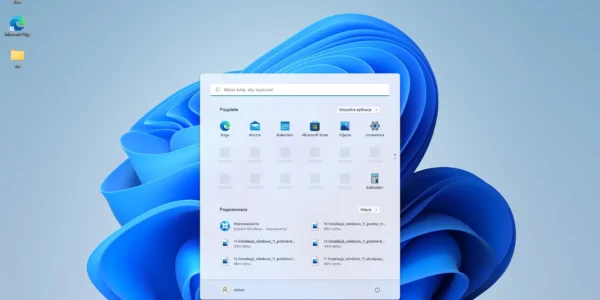

Jak zainstalować Windows

Jak zainstalować Windows Windows to najpopularniejszy system operacyjny na świecie. Jest używany przez miliony użytkowników na całym świecie, zarówno w domu, jak i w pracy. Jeśli kupujesz nowy komputer, najprawdopodobniej będzie on już wyposażony w system Windows. Jednak jeśli chcesz…

Jak naprawić komputer

Jak naprawić komputer Komputery są skomplikowanymi urządzeniami, które mogą czasami sprawiać problemy. Jeśli masz problem z działaniem swojego komputera, istnieje wiele rzeczy, które możesz zrobić, aby go naprawić. W tym artykule przedstawimy kilka wskazówek, jak naprawić komputer. 1. Zidentyfikuj problem…

Najmocniejsze metody szyfrowania danych

Szyfrowanie danych to proces zabezpieczania danych przed nieautoryzowanym dostępem. Wykorzystuje on algorytm do zamiany danych na postać nieczytelną dla osób nieposiadających klucza szyfrującego. Istnieje wiele różnych metod szyfrowania danych, które różnią się poziomem bezpieczeństwa. Najmocniejsze metody szyfrowania wykorzystują algorytmy szyfrujące…

Szyfrowanie AES-256

Szyfrowanie AES-256 to algorytm szyfrowania symetrycznego, który wykorzystuje klucz szyfrujący o długości 256 bitów. Algorytm ten jest uważany za jeden z najbezpieczniejszych dostępnych na rynku. Jak działa AES-256? AES-256 wykorzystuje blokowy algorytm szyfrowania, który dzieli dane na bloki o rozmiarze…