Kopanie kryptowalut na przejętym komputerze: Bezprawna praktyka i jej konsekwencje

Kopanie kryptowalut, zwane również górnictwem, stało się popularnym sposobem na zdobywanie cyfrowych walut, takich jak Bitcoin czy Ethereum. Jednak istnieje nielegalna praktyka polegająca na kopaniu kryptowalut na przejętym komputerze, czyli wykorzystywaniu cudzego sprzętu bez zgody właściciela. W tym artykule omówimy…

Jak zbudować rodzinna fundację i skutecznie inwestować

Tworzenie rodzinnej fundacji to doskonały sposób na wspieranie różnych celów charytatywnych oraz budowanie trwałego dziedzictwa. Jednak, oprócz działalności filantropijnej, fundacja może również być wykorzystana do inwestowania i zarządzania rodzinnym kapitałem. W tym artykule omówimy kroki, jak zbudować rodzinna fundację i…

Hacked Detect w telefonie: Skuteczne narzędzie do ochrony przed cyberatakami

W dzisiejszych czasach smartfony stały się nieodłącznym elementem naszego życia. Są używane do komunikacji, przeglądania internetu, korzystania z aplikacji, a także przechowywania naszych osobistych danych. Jednak rosnąca liczba cyberataków wymaga wdrożenia skutecznych środków ochrony. Hacked Detect, zaawansowany system wykrywania włamań,…

Sieci komputerowe: Podstawy, typy i znaczenie w dzisiejszym świecie

Sieci komputerowe odgrywają kluczową rolę w dzisiejszym społeczeństwie informacyjnym. Są one fundamentem, na którym opiera się współczesna komunikacja, wymiana danych i dostęp do zasobów. W tym artykule omówimy podstawy, różne typy sieci komputerowych oraz ich znaczenie w dzisiejszym świecie. Podstawy…

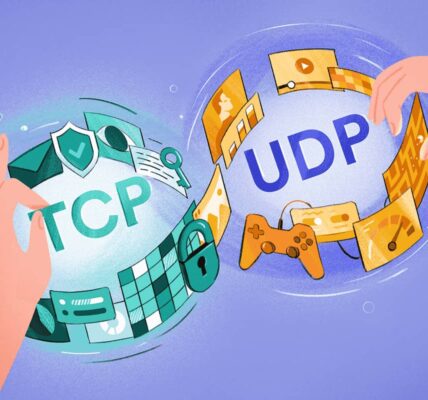

Gdzie używany jest protokół TCP/IP: Kluczowa rola w komunikacji sieciowej

Protokół TCP/IP, będący zestawem protokołów komunikacyjnych, odgrywa kluczową rolę w dzisiejszych sieciach komputerowych. Wykorzystuje się go w różnych obszarach, zapewniając niezawodną i skuteczną transmisję danych. W tym artykule omówimy główne dziedziny, w których używany jest protokół TCP/IP. Internet Protokół TCP/IP…

Protokoły składowe TCP/IP: Kluczowe elementy komunikacji w sieciach

Protokoły składowe TCP/IP stanowią fundament dzisiejszych sieci komputerowych i są podstawowymi protokołami używanymi w Internecie. TCP/IP składa się z kilku protokołów, które są odpowiedzialne za różne aspekty komunikacji w sieci. W tym artykule omówimy najważniejsze protokoły składowe TCP/IP i ich…

Plik stronicowania w systemie Linux Mint: Jak zoptymalizować jego ustawienia?

Plik stronicowania, zwany również plikiem wymiany (swap), jest ważnym elementem systemu operacyjnego Linux Mint. Pełni on rolę rozszerzenia pamięci RAM, pozwalając systemowi przenosić nieaktywne dane z pamięci RAM na dysk twardy w celu zwolnienia miejsca dla aktywnych procesów. W tym…

Plik stronicowania w systemie Linux Debian: Jak zoptymalizować jego ustawienia?

Plik stronicowania, znany również jako plik wymiany (swap), jest istotnym elementem w systemie Linux Debian. Pełni on rolę rozszerzenia pamięci RAM, umożliwiając systemowi przenoszenie nieaktywnych danych z pamięci RAM na dysk twardy w celu zwolnienia miejsca dla aktywnych procesów. W…

Windows 11: Optymalizacja pod gry – jak wycisnąć maksimum wydajności?

Windows 11 to najnowsza wersja systemu operacyjnego Microsoft, która wprowadza wiele usprawnień i nowości. Jeśli jesteś miłośnikiem gier i chcesz osiągnąć maksymalną wydajność podczas grania na Windows 11, w tym artykule podpowiemy Ci, jak zoptymalizować system, aby zapewnić płynne i…