iptables – masquerade: Szczegółowy przewodnik dla użytkowników

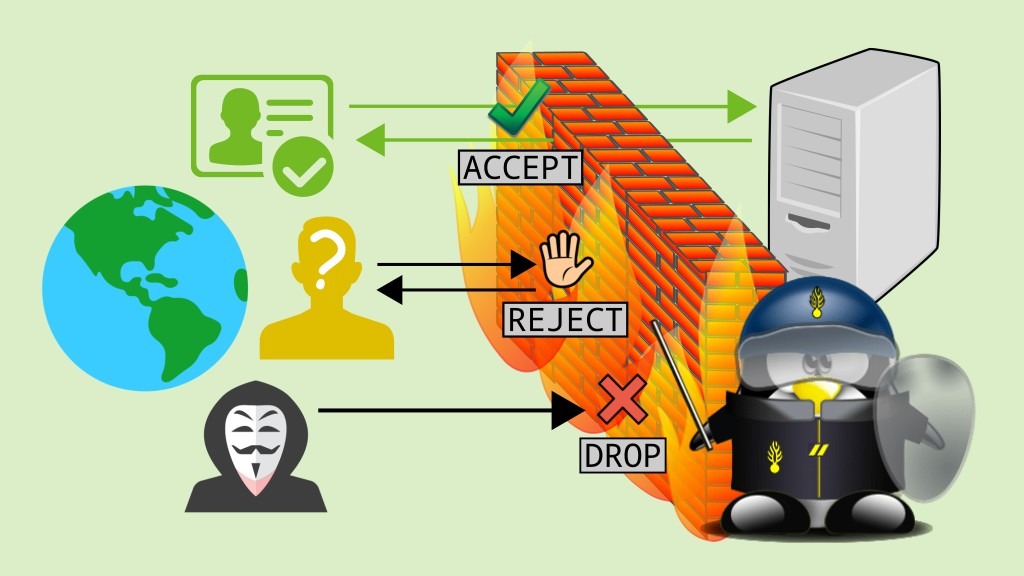

Masquerade to funkcja firewalla iptables, która umożliwia ukrywanie adresów IP komputerów w sieci lokalnej za publicznym adresem IP routera. Jest to przydatne w przypadku korzystania z jednego publicznego adresu IP do obsługi wielu komputerów w sieci.

Zasada działania:

- Komputer w sieci lokalnej wysyła żądanie do Internetu.

- Router odbiera żądanie i tłumaczy adres IP źródłowy komputera na swój publiczny adres IP.

- Router wysyła żądanie do Internetu z użyciem swojego publicznego adresu IP.

- Serwer w Internecie odpowiada na żądanie routera.

- Router odbiera odpowiedź i tłumaczy adres IP źródłowy serwera na adres IP komputera, który wysłał pierwotne żądanie.

- Router wysyła odpowiedź do komputera.

Zalety masquerade:

- Ukrywa adresy IP komputerów w sieci lokalnej: Zwiększa to bezpieczeństwo, ponieważ adresy IP komputerów nie są widoczne dla serwerów w Internecie.

- Umożliwia korzystanie z jednego publicznego adresu IP do obsługi wielu komputerów: Jest to przydatne w przypadku domowych sieci Wi-Fi lub małych biur.

Wady masquerade:

- Trudniejsze rozwiązywanie problemów: Ponieważ adresy IP komputerów w sieci lokalnej są ukryte, może być trudniej zidentyfikować źródło problemu w przypadku wystąpienia błędu.

- Nie działa z niektórymi protokołami: Masquerade nie działa z niektórymi protokołami, takimi jak VoIP i FTP.

Konfiguracja masquerade:

Aby skonfigurować masquerade, należy dodać regułę do tabeli nat w iptables.

iptables -t nat -A POSTROUTING -o eth0 -j SNAT --to 192.168.1.1

W tym przykładzie:

-t nat: Określa tabelęnat.-A POSTROUTING: Dodaje regułę do łańcuchaPOSTROUTING.-o eth0: Określa interfejs sieciowy, z którego będzie wysyłany ruch (w tym przypadkueth0).-j SNAT: Używa reguły SNAT (Source NAT).--to 192.168.1.1: Określa publiczny adres IP routera (w tym przypadku192.168.1.1).

Dodatkowe opcje:

- Można użyć opcji

-sw regule SNAT, aby określić adres IP źródłowy, który ma być używany dla określonego typu ruchu. - Można użyć opcji

-m markw regule SNAT, aby określić znacznik pakietu, który ma być używany do identyfikacji ruchu, dla którego ma być stosowana reguła SNAT.

Przykład:

iptables -t nat -A POSTROUTING -o eth0 -s 10.0.0.0/24 -j SNAT --to 192.168.1.1

W tym przykładzie reguła SNAT będzie stosowana tylko do ruchu z sieci 10.0.0.0/24.