Dodawanie alternatywnego adresu IP do ustawień karty sieciowej

Dziś chciałbym pokazać w jaki sposób dodać alternatywny adres IP do ustawień karty sieciowej. Jest to bardzo przydatne w momencie kiedy często korzystamy z komputera np. laptopa w różnych miejscach w których są różne klasy adresacji. Aby dodać dodatkowy adres…

Lista wszystkich nazw botów

Lista wszystkich nazw botów 008 008 is the user-agent used by 80legs, a web crawling service provider. 80legs allows its users to design and run custom web crawls. Click on any string to get more details 008 0.83 Mozilla/5.0 (compatible;…

.htaccess: przekierowania, zabezpieczenia, SSL, SEO

Czym jest .htaccess? .htaccess to plik konfiguracyjny znajdujący się na serwerze z oprogramowaniem Apache Web Server. Jeśli istnieje w katalogu głównym, jest wykrywany i wykonywany przez oprogramowanie przed wykonaniem jakichkolwiek skryptów – zarządza docieraniem do adresów, a jego najważniejsza funkcja…

Automatyczne uruchamianie programu po starcie Windowsa

Automatyczne uruchamianie programu po starcie Windowsa na przykładzie przeglądarki internetowej IE. Prawdopodobnie nasunie się Tobie pytanie: „po co mi to jest potrzebne?”. Czasami chcielibyśmy aby przeglądarka sama się otworzyła bez naszej ingerencji na ulubionej stronie itp, etc. Więc zaczynamy sekwencję…

Znaki specjalne w opisach i tytułach stron

Gdy coraz trudniej o zdobycie kolejnych, wyższych pozycji w wyszukiwarce, każdy sposób na wyróżnienie naszego wyniku wśród listy 10 identycznych wyników wyszukiwania zwracanych przez Google jest dobry. Dziś przedstawiam jeden ze sposobów na zwrócenie uwagi na naszą stronę – Używanie…

Parametry i oznaczenia procesorów AMD i INTEL

Często pojawia się pytanie co oznaczają nazwy procesorów, jeżeli interesujecie się komputerami to ważne jest, abyście mieli o tym chociażby małe pojęcie. Dzięki temu już po nazwie będziecie w stanie rozpoznać, który procesor (prawdopodobnie) jest lepszy itd. Oznaczenia nowych procesorów…

Pozycjonowanie Long Tail

Autorem koncepcji Długiego Ogona (Long Tail) jest redaktor naczelny magazynu Wired Chris Anderson. W 2004 roku dziennikarz ten opublikował artykuł pod tytułem „The Long Tail: Why the Future of Business Is Selling Less of More”, w którym przedstawił nowe prawa…

Jak zabezpieczyć folder hasłem w Windows 10

Jak zablokować folderu przy użyciu hasła w systemie Windows 10 1. Kliknij prawym przyciskiem myszy wewnątrz folderu gdzie znajdują się pliki, które chcesz chronić. Folder, który chcesz ukryć może być nawet na pulpicie. 2. Wybierz „Nowy” z menu kontekstowego. …

Małe okno wiersza poleceń – jak zwiększyć okno i rozmiar czcionki?

Problem często spotykany w systemie Windows 7 i 8. Uruchamiając wiersz poleceń, nie ważne jakim sposobem, pokazuje nam się domyślnie bardzo małe okno i mała czcionka. Jak to rozwiązać? Rozwiązanie jest proste. Należy otworzyć wiersz poleceń: Menu Start > Akcesoria…

Żelazne zasady dla użytkowników sieci TOR

#1 Bezwzględnie szyfruj wszystkie dane i nośniki związane z TOR (dyski twarde, pen drive’y itp.). Każdy nośnik powinien być szyfrowany innym kluczem/hasłem. #2 Używaj TOR tylko na wydzielonej infrastrukturze IT, fizycznie odseparowanej od Twojego normalnego komputera. Maszyna wirtualna nie wystarczy,…

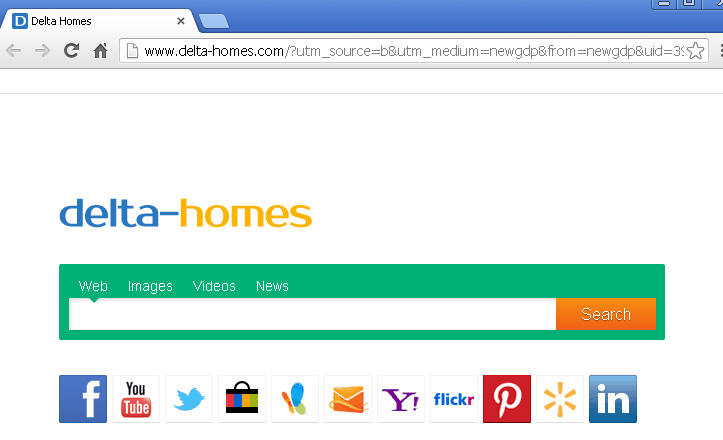

Delta-homes.com – Jak usunąć ?

Delta-homes.com jest wyszukiwarką promowaną przez wszelakie programy freeware oraz shareware. Jak tylko dostaje się do PC zmienia ustawienia strony domowej komputera, domyślnej przeglądarki oraz nowej karty. Jeżeli starasz się znaleźćcokolwiek w Internecie z jej pomocą musisz wiedzieć że w większości…

VPN – co to jest i jak z tego korzystać

VPN (ang. Virtual Private Network, czyli Wirtualna Sieć Prywatna), można opisać jako tunel, przez który płynie ruch w ramach sieci prywatnej pomiędzy klientami końcowymi za pośrednictwem publicznej sieci (takiej jak Internet) w taki sposób, że węzły tej sieci są przezroczyste…

Konfiguracja tunelu IPSec (VPN)

Przedstawiam możliwości konfiguracyjne i utworzenie tunelu miedzy routerami ADSL firmy TP-link. Użyjemy do tego protokołu IPSec który jest zaimplementowany w oprogramowaniu obydwóch routerów. Tunel IPSec służy do połączenia przez Internet dwóch lub więcej sieci LAN. Umieszczone w różnych sieciach lokalnych…

7 grzechów marketingu internetowego

Biorąc pod uwagę tempo zmian w digital’owym świecie, musimy uczyć się go bardzo szybko. Teraz żyjemy w 2023 roku, a wciąż widzimy błędy lat 90-tych, których można uniknąć. Traktowanie cyfryzacji jako dodatek Przekazywanie briefu swojej agencji miesiąc przed rozpoczęciem…

Profil zaufany – epuap

Narzekamy na rzekome zacofanie naszej administracji, a tymczasem Ministerstwo Cyfryzacji wprowadza coraz użyteczniejsze usługi. W tym eGO, a więc Profil Zaufany. Podpowiadamy do czego służy oraz jak go założyć. Profil Zaufany, dla niepoznaki nazwany też eGO, służy do tego, co…

Sieci komputerowe, Protokoły warstwy aplikacji, Poczta elektroniczna

Poczta elektroniczna stosuje dwa współpracujące ze sobą protokoły warstwy aplikacji. Jeden służy do wysyłania poczty i jest to protokół SMTP, a drugi do odbierania wiadomości i jest nim POP3. Obecnie do odbierania poczty elektronicznej stosowany może być również protokół IMAP….

Sieci komputerowe, Protokoły warstwy aplikacji, Metoda POST

Kolejny typ wiadomości to wiadomość POST, która służy do przesyłania danych na serwer. Kiedy storna internetowa zawiera np. formularz wysyłający dane na serwer, np. formularz rejestracji, to dane które w nim umieścimy wysyłane są właśnie za pomocą wiadomości POST. Protokół…

Debianowa dystrybucja dla urządzeń sieciowych od … Microsoftu

Microsoft bardzo szybko wkracza na swoją nową drogę jaką jest open-source podkreślając przy każdej sposobności że „kocha linuxa”. Zaledwie kilka dni po ogłoszeniu wiadomości o przygotowywaniu portowanego serwera SQL swojej produkcji dla systemów Linux, korporacja wypuściła bazującą na Debianie opensourcową…