Google Chrome: najpopularniejsza przeglądarka internetowa

Google Chrome: najpopularniejsza przeglądarka internetowa Google Chrome to przeglądarka internetowa opracowana przez Google. Jest to najpopularniejsza przeglądarka internetowa na świecie, z ponad 65% udziałem w rynku. Chrome jest dostępny na różnych platformach, w tym na komputerach z systemem operacyjnym Windows,…

5 najczęstszych problemów z Microsoft Office

5 najczęstszych problemów z Microsoft Office: Problemy z instalacją lub aktualizacją Problemy z instalacją lub aktualizacją pakietu Office są częstym problemem. Mogą być spowodowane niewystarczającą ilością miejsca na dysku, konfliktami z innymi programami lub błędami w oprogramowaniu. Problemy z otwieraniem…

Microsoft Office: pakiet biurowy, który ułatwia pracę

Microsoft Office: pakiet biurowy, który ułatwia pracę Microsoft Office to pakiet biurowy, który zawiera programy do tworzenia dokumentów, arkuszy kalkulacyjnych, prezentacji i poczty e-mail. Jest to jeden z najpopularniejszych pakietów biurowych na świecie i jest używany przez miliony osób w…

Jakie są perspektywy rozwoju cyberbezpieczeństwa?

Jakie są perspektywy rozwoju cyberbezpieczeństwa? Cyberbezpieczeństwo jest szybko rozwijającą się dziedziną, która jest coraz ważniejsza w miarę rosnącego uzależnienia społeczeństw od technologii cyfrowych. Zagrożenia cybernetyczne są coraz bardziej wyrafinowane i coraz częściej mają wpływ na firmy, organizacje rządowe i osoby…

Jakie są najlepsze praktyki bezpieczeństwa w sieci?

Jakie są najlepsze praktyki bezpieczeństwa w sieci? Cyberbezpieczeństwo jest ważną kwestią dla każdego, kto korzysta z Internetu. Cyberprzestępcy są zawsze w poszukiwaniu nowych sposobów na wykorzystanie luk w zabezpieczeniach i uzyskanie dostępu do danych, systemów i sieci. Oto kilka najlepszych…

Jak chronić swoją firmę przed cyberatakami?

Jak chronić swoją firmę przed cyberatakami? Cyberataki są coraz częstszym zagrożeniem dla firm. W 2022 roku średni koszt cyberataku dla firmy wyniósł 4,24 miliona dolarów. Dlatego ważne jest, aby firmy wdrażały odpowiednie środki bezpieczeństwa, aby chronić się przed cyberatakami. Oto…

Jak zabezpieczyć swoje dane osobowe?

Jak zabezpieczyć swoje dane osobowe? Dane osobowe są cennym łupem dla cyberprzestępców. Mogą zostać wykorzystane do kradzieży tożsamości, wyłudzenia pieniędzy lub nawet do ataków na infrastrukturę krytyczną. Dlatego ważne jest, aby wiedzieć, jak zabezpieczyć swoje dane osobowe. Oto kilka wskazówek,…

Jakie są najnowsze zagrożenia cybernetyczne?

Jakie są najnowsze zagrożenia cybernetyczne? W świecie stale zmieniającej się cyberprzestrzeni ważne jest, aby być na bieżąco z najnowszymi zagrożeniami. Cyberprzestępcy są zawsze w poszukiwaniu nowych sposobów na wykorzystanie luk w zabezpieczeniach i uzyskanie dostępu do danych, systemów i sieci….

Jak nauczyć się sztucznej inteligencji?

Jak nauczyć się sztucznej inteligencji? Sztuczna inteligencja (AI) to dziedzina informatyki zajmująca się tworzeniem inteligentnych maszyn, które mogą wykonywać zadania, które normalnie wymagają ludzkiej inteligencji. AI jest szybko rozwijającą się dziedziną, która ma potencjał do zmiany wielu aspektów naszego życia….

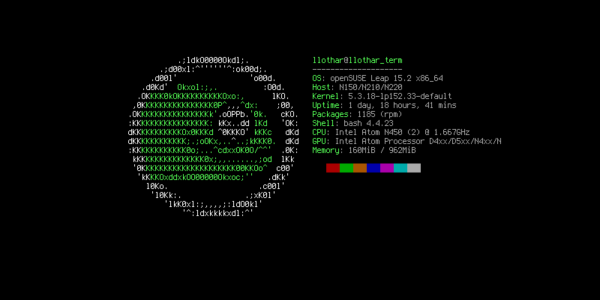

Nadawanie Uprawnień (chmod) Plikom i Katalogom w Linuxie

Nadawanie Uprawnień (chmod) Plikom i Katalogom w Linuxie Wprowadzenie W systemach operacyjnych Linux zarządzanie uprawnieniami do plików i katalogów jest kluczowym elementem bezpieczeństwa. W tym artykule przyjrzymy się, jak działa polecenie chmod, które służy do nadawania uprawnień, oraz omówimy podstawowe…

Jak działa Linuxowy terminal?

Jak działa Linuxowy terminal? Terminal to potężne narzędzie w systemach operacyjnych opartych na Linuksie, które umożliwia interakcję z systemem poprzez wiersz poleceń. Choć może wydawać się skomplikowane dla początkujących, zrozumienie podstawowych jego funkcji może znacznie zwiększyć efektywność pracy. W tym…

Jak tworzyć i rozpakowywać pliki ZIP, TAR i TAR.GZ w systemie Linux

Jak tworzyć i rozpakowywać pliki ZIP, TAR i TAR.GZ w systemie Linux W systemach Linux do tworzenia i rozpakowywania plików ZIP, TAR i TAR.GZ można użyć następujących poleceń: zip – tworzy pliki ZIP Polecenie zip w systemie Linux unzip –…

Czym jest Saas? Definicja

Czym jest Saas? Definicja Saas, czyli Software as a Service, to model dostarczania oprogramowania, w którym użytkownicy uzyskują dostęp do oprogramowania za pośrednictwem Internetu. Oprogramowanie jest hostowane i zarządzane przez dostawcę usług Saas, a użytkownicy płacą za nie miesięczną lub…

Bądź świadomy zagrożeń Linux

Bądź świadomy zagrożeń Linux Linux to popularny system operacyjny, który jest używany przez użytkowników domowych, biznesowych i rządowych. Podobnie jak każdy inny system operacyjny, Linux jest podatny na zagrożenia. Rodzaje zagrożeń Linux Do najczęstszych zagrożeń Linux należą: Wirusy: Wirusy są…

Metaverse: Co to jest i dlaczego jest ważne?

Metaverse: Co to jest i dlaczego jest ważne? Metaverse to hipotetyczna sieć połączonych ze sobą wirtualnych światów, które są tworzone i doświadczane przez użytkowników za pomocą technologii takich jak rzeczywistość wirtualna (VR), rzeczywistość rozszerzona (AR) i Internet. Metaverse jest często…

Internet rzeczy (IoT)

Internet rzeczy (IoT) Internet rzeczy (IoT) to sieć połączonych ze sobą urządzeń, które mogą wymieniać dane i informacje. IoT składa się z miliardów urządzeń, które są wyposażone w czujniki, oprogramowanie i inne technologie w celu łączenia się i wymiany danych…

Sztuczna inteligencja (AI) w 2024 roku

Sztuczna inteligencja (AI) w 2024 roku Sztuczna inteligencja (AI) to jedna z najszybciej rozwijających się technologii w dzisiejszym świecie. AI jest wykorzystywana w coraz szerszym zakresie, w tym w takich obszarach jak: automatyzacja procesów biznesowych rozwój nowych produktów i usług…

Bezpieczeństwo IT

Bezpieczeństwo IT Bezpieczeństwo IT to proces ochrony danych i systemów informatycznych przed nieautoryzowanym dostępem, wykorzystaniem, ujawnieniem, modyfikacją lub zniszczeniem. Jest to kluczowy element każdej organizacji, niezależnie od jej wielkości czy branży. Cyberataki są coraz powszechniejsze i bardziej wyrafinowane. Cyberprzestępcy wykorzystują…