Poradnik włączania UEFI w Linux

Poradnik włączania UEFI w Linux UEFI (Unified Extensible Firmware Interface) to nowoczesny standard zastępujący BIOS. Oferuje szereg ulepszeń, takich jak graficzny interfejs użytkownika, szybsze uruchamianie systemu i wyższy poziom bezpieczeństwa. Uwaga: Sposób włączania UEFI w systemie Linux może się różnić…

Poradnik włączania UEFI w macOS

Poradnik włączania UEFI w macOS UEFI (Unified Extensible Firmware Interface) to nowoczesny standard zastępujący BIOS. Oferuje szereg ulepszeń, takich jak graficzny interfejs użytkownika, szybsze uruchamianie systemu i wyższy poziom bezpieczeństwa. Jeśli Twój komputer Mac obsługuje UEFI, możesz go włączyć, wykonując…

Poradnik włączania UEFI w Windows 10

Poradnik włączania UEFI w Windows 10 UEFI (Unified Extensible Firmware Interface) to nowoczesny standard zastępujący BIOS. Oferuje szereg ulepszeń, takich jak graficzny interfejs użytkownika, szybsze uruchamianie systemu i wyższy poziom bezpieczeństwa. Jeśli Twój komputer obsługuje UEFI, możesz go włączyć w…

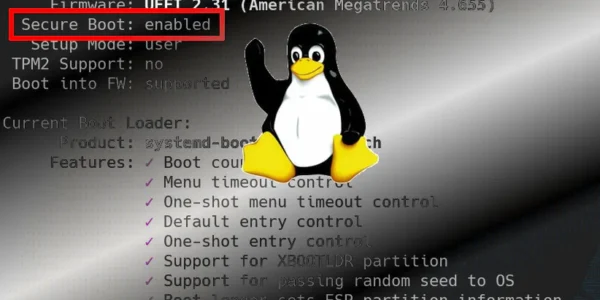

UEFI – Następca BIOS-u: Wszystko, co musisz wiedzieć

UEFI – Następca BIOS-u: Wszystko, co musisz wiedzieć BIOS od dziesięcioleci był fundamentem uruchamiania komputerów. Jednak wraz z rozwojem technologii jego ograniczenia stały się coraz bardziej widoczne. UEFI to nowy standard, który zastępuje BIOS i oferuje szereg ulepszeń. Co to…

Narzędzie DISM: Naprawa i przywracanie obrazu systemu Windows

Narzędzie DISM: Naprawa i przywracanie obrazu systemu Windows DISM (Deployment Image Servicing and Management) to potężne narzędzie wiersza poleceń dostępne w systemach Windows, które umożliwia zarządzanie obrazami systemu Windows (.wim) i plikami instalacyjnymi (.iso). DISM może być używany do różnych…

Dezinformacja i fake newsy: Jak rozpoznawać fałszywe informacje

Dezinformacja i fake newsy: Jak rozpoznawać fałszywe informacje W dzisiejszym świecie, gdzie informacje zalewają nas zewsząd, coraz trudniej jest odróżnić prawdę od fałszu. Dezinformacja i fake newsy stają się coraz bardziej wyrafinowane, a ich rozpoznanie może być prawdziwym wyzwaniem. Co…

Boxcryptor: Aplikacja do szyfrowania danych dostępna na iOS i Androida

Boxcryptor: Aplikacja do szyfrowania danych dostępna na iOS i Androida W dzisiejszym cyfrowym świecie bezpieczeństwo danych jest niezwykle ważne. Dotyczy to zarówno osób prywatnych, jak i firm. Boxcryptor to aplikacja, która zapewnia szyfrowanie danych na urządzeniach mobilnych z systemami iOS…

League of Legends: Jak budować swoją reputację

League of Legends: Jak budować swoją reputację Reputacja w League of Legends jest ważna, ponieważ wpływa na to, jak inni gracze postrzegają Cię i jak chętnie będą z Tobą grać. Dobra reputacja może sprawić, że łatwiej będzie Ci znaleźć drużynę,…

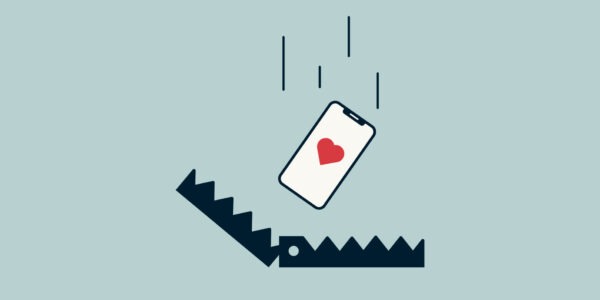

Oszuści na portalach społecznościowych: Jak rozpoznać i unikać oszustów

Oszuści na portalach społecznościowych: Jak rozpoznać i unikać oszustów Portale społecznościowe to świetny sposób na łączenie się z rodziną i przyjaciółmi, ale mogą być również wykorzystywane przez oszustów do oszukiwania ludzi. Oszuści na portalach społecznościowych często podszywają się pod inne…

VPN: Jak działa VPN i jak go używać

VPN: Jak działa VPN i jak go używać Co to jest VPN? VPN to skrót od Virtual Private Network, czyli wirtualna sieć prywatna. VPN to usługa, która szyfruje Twój ruch internetowy i przekierowuje go przez serwer VPN, ukrywając Twój adres…

FileVault: Szyfrowanie danych na macOS

FileVault: Szyfrowanie danych na macOS FileVault to wbudowane narzędzie do szyfrowania danych dostępne w systemie macOS, które pomaga chronić Twoje dane przed nieupoważnionym dostępem. W tym poradniku dowiesz się, czym jest FileVault, jak go włączyć i jak z niego korzystać….

Ransomware: Jak chronić się przed atakiem i co zrobić, jeśli zostaniesz zaatakowany

Ransomware: Jak chronić się przed atakiem i co zrobić, jeśli zostaniesz zaatakowany Ransomware to rodzaj złośliwego oprogramowania, które szyfruje pliki użytkownika i żąda okupu za ich odszyfrowanie. Ataki ransomware mogą mieć miejsce na dowolnym urządzeniu, w tym na komputerach, smartfonach…

BitLocker: Ochrona danych w systemie Windows 10 Pro i Enterprise

BitLocker: Ochrona danych w systemie Windows 10 Pro i Enterprise W dzisiejszym cyfrowym świecie ochrona danych jest kluczowa. BitLocker to wbudowane narzędzie do szyfrowania danych dostępne w systemie Windows 10 Pro i Enterprise, które pomaga chronić Twoje dane przed nieupoważnionym…

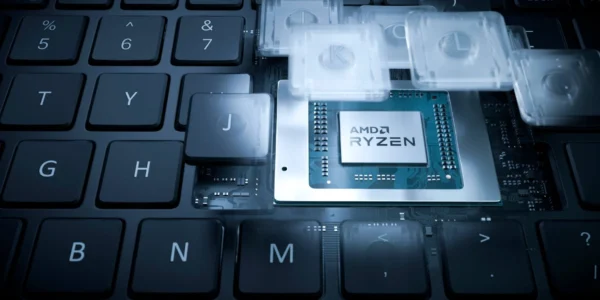

Oznaczenia procesorów Intel i AMD – jak je odczytywać?

Oznaczenia procesorów Intel i AMD – jak je odczytywać? Wybór odpowiedniego procesora może być wyzwaniem, zwłaszcza gdy spojrzymy na bogatą ofertę modeli i oznaczeń firm Intel i AMD. Ten poradnik pomoże Ci zrozumieć, co kryje się za symbolami w nazwach…

VeraCrypt: Potężne narzędzie do szyfrowania danych

VeraCrypt: Potężne narzędzie do szyfrowania danych VeraCrypt to darmowy i open-source’owy program do szyfrowania danych, który pozwala na szyfrowanie całych dysków, partycji lub pojedynczych plików. Jest to potężne narzędzie, które może znacząco zwiększyć Twoje bezpieczeństwo cyfrowe. Możliwości VeraCrypt: Szyfrowanie danych…

Oprogramowanie do szyfrowania danych: Jak szyfrować dane na komputerze i urządzeniach mobilnych

Oprogramowanie do szyfrowania danych: Jak szyfrować dane na komputerze i urządzeniach mobilnych W dzisiejszym cyfrowym świecie nasze dane są stale narażone na kradzież lub włamanie. Szyfrowanie danych jest jednym z najskuteczniejszych sposobów ochrony poufnych informacji przed nieuprawnionym dostępem. Co to…

Menedżer haseł: Jak bezpiecznie przechowywać hasła

Menedżer haseł: Jak bezpiecznie przechowywać hasła W dzisiejszych czasach każdy z nas posiada konta na wielu różnych stronach internetowych i serwisach. Do każdego z nich potrzebujemy osobnego hasła, co może prowadzić do chaosu i frustracji. Z pomocą przychodzą menedżery haseł…

Zapora ogniowa: Jak działa i jak ją skonfigurować

Zapora ogniowa: Jak działa i jak ją skonfigurować Zapora ogniowa to system bezpieczeństwa sieciowego, który kontroluje ruch przychodzący i wychodzący z komputera lub sieci. Działa ona jak mur chroniący Twój komputer przed nieupoważnionym dostępem i atakami z Internetu. Jak działa…