Crypto GPT: Szczegółowy przewodnik po obiecującej platformie AI

Crypto GPT: Szczegółowy przewodnik po obiecującej platformie AI Crypto GPT to ambitny projekt łączący sztuczną inteligencję (AI) z technologią blockchain. Platforma ma na celu wykorzystanie mocy AI do generowania realistycznych i kreatywnych treści tekstowych, tłumaczeń językowych, pisania różnego rodzaju treści…

7 innowacyjnych zastosowań Rozszerzonej Rzeczywistości

Rozszerzona Rzeczywistość coraz częściej wnika do codziennego życia i korzysta z niej wielu użytkowników. Warto jednak wiedzieć, czym dokładnie jest rozszerzona rzeczywistość, czemu czasem nazywa się ją AR i do czego może się przydać. Rozszerzona rzeczywistość – co to takiego?…

To nie takie trudne – na co uważać, gdy robisz swojego chatbota

Żyjemy w ciągłym biegu, cały czas mamy coś do załatwienia i zwykle nie starcza nam na wszystko czasu. W obliczu chronicznego pędu przed siebie, marki musiały wymyślić sposób komunikacji, który przystaje do obecnego stylu życia. Kanał, którym użytkownicy mogą wchodzić…

Ktoś mnie szpieguje? Jak sprawdzić, która aplikacja używa mojej kamery

Ktoś mnie szpieguje? Jak sprawdzić, która aplikacja używa mojej kamery Czujesz, że ktoś Cię obserwuje przez kamerę komputera? To uczucie może być niepokojące, ale istnieje kilka prostych sposobów, aby sprawdzić, czy Twoje obawy są uzasadnione. W tym poradniku pokażemy Ci,…

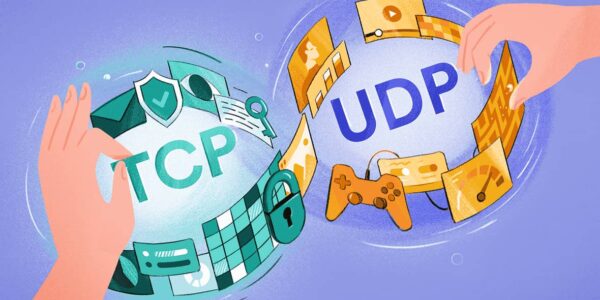

Programowanie sieciowe TCP i UDP pod Linuksem w C/C++

Programowanie sieciowe TCP i UDP pod Linuksem w C/C++ Wstęp W dzisiejszym cyfrowym świecie umiejętność programowania sieciowego jest niezwykle cenna. Pozwala ona na tworzenie aplikacji, które komunikują się z innymi urządzeniami i usługami w sieci. Dwa podstawowe protokoły sieciowe to…

Jak się chronić przed exploitami 0-day

Jak się chronić przed exploitami 0-day: Wyczerpujący poradnik dla użytkowników Exploity 0-day to jedne z najgroźniejszych zagrożeń cybernetycznych, z jakimi możemy się spotkać. Wynika to z tego, że te luki w oprogramowaniu są nieznane dostawcom, co oznacza, że nie ma…

Cyberbezpieczeństwo firmy: Jak skutecznie chronić dane i zasoby przed zagrożeniami

Cyberbezpieczeństwo firmy: Jak skutecznie chronić dane i zasoby przed zagrożeniami W dzisiejszej cyfrowej erze cyberbezpieczeństwo stało się kluczowym elementem funkcjonowania każdej firmy. Wzrost liczby ataków cybernetycznych sprawia, że ochrona danych i zasobów przedsiębiorstwa jest ważniejsza niż kiedykolwiek. W tym artykule…

Usuwanie plików i folderów w PHP

Usuwanie plików i folderów w PHP W PHP istnieją dwie dedykowane funkcje do usuwania plików i folderów: 1. Usuwanie plików: Do usuwania plików używa się funkcji unlink(). Przyjmuje ona jeden argument – ścieżkę do pliku, który ma zostać usunięty. Składnia:…

Jak zabezpieczyć sieć komputerową przed hakerami

Jak zabezpieczyć sieć komputerową przed hakerami: Wyczerpujący poradnik dla użytkowników W dzisiejszym cyfrowym świecie cyberbezpieczeństwo stało się priorytetem. Hakerzy nieustannie poszukują sposobów włamania się do sieci komputerowych i kradzieży danych osobowych, danych finansowych i innych poufnych informacji. Na szczęście istnieje…

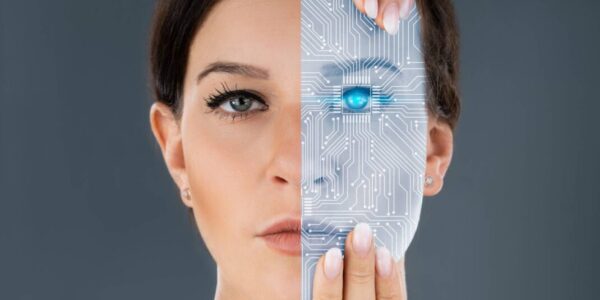

Jak się chronić przed deepfake?

Jak się chronić przed deepfake? Poradnik dla użytkowników Deepfake to coraz bardziej wyrafinowana technologia, która pozwala na tworzenie realistycznych filmów i nagrań audio, w których dana osoba mówi lub robi coś, czego nigdy nie zrobiła. Tego typu materiały mogą być…

Nowości w Bardzie – sztucznej inteligencji od Google

Nowości w Bardzie – sztucznej inteligencji od Google: poradnik z przykładami Bard, znany również jako LaMDA, to oparty na faktach model języka opracowany przez Google AI, wyszkolony na ogromnym zbiorze danych tekstu i kodu. Potrafi generować tekst, tłumaczyć języki, pisać…

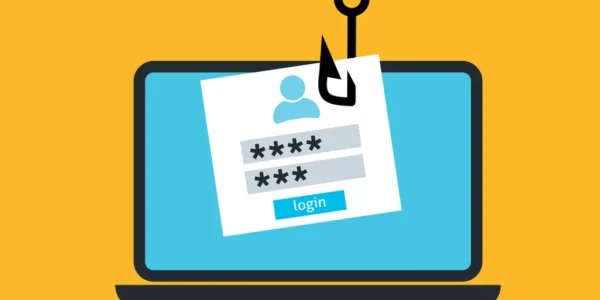

Najczęstsze cyberataki na infrastrukturę firmową

Najczęstsze cyberataki na infrastrukturę firmową – poradnik z przykładami W dzisiejszym cyfrowym świecie firmy są coraz bardziej narażone na cyberataki. Hakerzy nieustannie wymyślają nowe sposoby włamywania się do systemów i kradzieży danych. Ważne jest, aby firmy były świadome zagrożeń i…

Aplikacja do przerabiania zdjęć – jaką wybrać?

Aplikacja do przerabiania zdjęć – jaką wybrać? Poradnik i zestawienie Wybór odpowiedniej aplikacji do edycji zdjęć może być trudny, ponieważ na rynku dostępnych jest wiele różnych opcji, z których każda oferuje różne funkcje i narzędzia. Aby ułatwić Ci wybór, przygotowałem…

Co to za piosenka? Aplikacje do rozpoznawania muzyki

Co to za piosenka? Aplikacje do rozpoznawania muzyki – Poradnik i zestawienie Czasem zdarza nam się wpaść na utwór muzyczny, który nam się podoba, ale nie możemy sobie przypomnieć tytułu ani wykonawcy. Na szczęście z pomocą przychodzą aplikacje do rozpoznawania…

Aplikacja Vinted – jak działa, jak sprzedawać na Vinted?

Vinted – Poradnik dla użytkowników: jak działa i jak sprzedawać? Vinted to popularna platforma internetowa i aplikacja mobilna, która pozwala na kupowanie i sprzedawanie używanych ubrań, dodatków i innych przedmiotów. Działa na zasadzie społeczności, gdzie użytkownicy mogą przeglądać oferty innych…

BeReal – co to za aplikacja? Jak działa?

BeReal – co to za aplikacja i jak działa? – Poradnik dla użytkowników BeReal to francuska aplikacja do mediów społecznościowych, która zyskuje na popularności dzięki swojemu antyinstagramowemu podejściu. W przeciwieństwie do innych platform, gdzie użytkownicy publikują starannie wyselekcjonowane zdjęcia z…

Ochrona danych osobowych: Jak chronić swoje dane przed wyciekiem i nieuprawnionym dostępem?

Ochrona danych osobowych: Jak chronić swoje dane przed wyciekiem i nieuprawnionym dostępem? – Poradnik z przykładami W dzisiejszym cyfrowym świecie nasze dane osobowe są stale narażone na ryzyko wycieku lub nieuprawnionego dostępu. Ważne jest, aby podejmować kroki w celu ochrony…

Najnowsze exploity i bugi zagrażające cyberbezpieczeństwu 2024

Najnowsze exploity i bugi zagrażające cyberbezpieczeństwu W dzisiejszym cyfrowym świecie cyberbezpieczeństwo staje się coraz ważniejsze. Hakerzy nieustannie poszukują nowych sposobów włamania się do systemów komputerowych i kradzieży danych. Dlatego tak ważne jest, aby być na bieżąco z najnowszymi exploitami i…