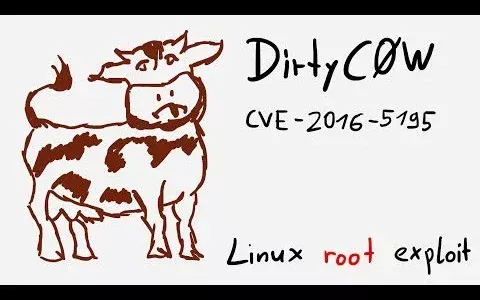

Dirty COW (CVE-2016-5195) Linux Exploit

Dirty COW, inaczej Copy-On-Write (COW), jest exploit-em odkrytym w październiku 2016 roku. Exploit ten umożliwia atakującemu podniesienie uprawnień do poziomu roota i przejęcie kontroli nad systemem. Jest to poważne zagrożenie dla systemów Linux, a szczególnie dla tych, które są wykorzystywane…

Jak zabezpieczyć konto użytkownika w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia konta użytkownika. Oto niektóre z nich: Ustawienie silnego hasła – zaleca się korzystanie z hasła składającego się z co najmniej 8 znaków, w tym małych i dużych liter, cyfr i znaków specjalnych. Aby zmienić…

LTE rośnie w siłę.

IDC opublikowało właśnie najnowsze prognozy dotyczące rynku mobilnego. Dotyczą one liczby dostarczonych smartfonów w 2016 oraz 2020 roku. Rynek smartfonowy lekko zwolnił. Przynajmniej to wynika na pierwszy rzut oka z raportu opublikowanego przez IDC. W roku 2016 na rynek trafić…

Jak zabezpieczyć partycje w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia partycji. Oto niektóre z nich: Szyfrowanie partycji za pomocą BitLocker – można zaszyfrować całą partycję, aby chronić dane na niej zawarte. Aby to zrobić, należy kliknąć prawym przyciskiem myszy na partycję, wybrać „Zaszyfruj dysk…

Jak pobrać ISO Windows 10

Aby pobrać plik ISO bądź wykonać nośnik instalacyjny wystarczy wejść na stronę: https://www.microsoft.com/pl-pl/software-download/windows10 Po wejściu na stronę musimy upewnić się, że mamy zgraną całą zawartość dysku, na którym będziemy instalować Windows 10. Warto zaopatrzyć się w płytę DVD bądź tak…

Jak zabezpieczyć pojedynczy katalog w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia pojedynczego katalogu. Oto niektóre z nich: Szyfrowanie katalogu za pomocą BitLocker – podobnie jak w przypadku szyfrowania pojedynczego pliku, można zaszyfrować cały katalog. W tym celu należy kliknąć prawym przyciskiem myszy na wybrany katalog,…

Typy sieci komputerowych

Typy sieci komputerowych Sieci lokalne (sieci LAN) rozpowszechniły się do dziś w bardzo wielu zwłaszcza komercjalnych ? środowiskach. Mimo że większość z nas miała już większą lub mniejszą styczność z sieciami, to niewiele osób wie. czym one są i w…

Jak zabezpieczyć pojedynczy plik w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia pojedynczego pliku. Oto niektóre z nich: Szyfrowanie pliku za pomocą BitLocker – podobnie jak w przypadku szyfrowania całego dysku, można zaszyfrować pojedynczy plik lub folder. W tym celu należy kliknąć prawym przyciskiem myszy na…

GCC to skrót od GNU Compiler Collection

GCC to skrót od GNU Compiler Collection. Jest to zbiór kompilatorów języka programowania C, C++, Objective-C, Fortran, Ada i innych języków programowania. GCC jest darmowym oprogramowaniem, dostępnym na licencji GNU GPL. GCC został opracowany przez Richarda Stallmana w latach 80….

Hackowanie Debiana

Hackowanie Debiana, popularnej dystrybucji systemu operacyjnego Linux, jest zadaniem, które wymaga dużej wiedzy na temat systemów operacyjnych oraz umiejętności programistycznych. Debian jest jednym z najbezpieczniejszych systemów operacyjnych, który ma zaawansowane mechanizmy zabezpieczeń i jest ciągle aktualizowany w celu usuwania znanych…

Hackowanie kernela Linux

Hackowanie kernela Linux to bardzo trudne zadanie, które wymaga dużych umiejętności programistycznych i wiedzy na temat wewnętrznej struktury systemu operacyjnego. Kernel jest częścią systemu operacyjnego, która zarządza zasobami sprzętowymi komputera i udostępnia interfejs dla aplikacji. Hackowanie kernela może umożliwić hakerowi…

Kraken to jedna z największych giełd kryptowalut na świecie

Kraken to jedna z największych giełd kryptowalut na świecie, która została założona w 2011 roku w San Francisco. W tym artykule przyjrzymy się bliżej temu, czym jest Kraken, jak działa i jakie ma zalety i wady. Kraken to platforma umożliwiająca…

Jak zabezpieczyć dane na dysku w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia danych na dysku. Oto niektóre z nich: Szyfrowanie dysku BitLocker – to wbudowane narzędzie w Windows 10, które umożliwia szyfrowanie całego dysku. Dzięki temu dane na dysku są chronione przed dostępem osób nieuprawnionych, które…

Kto stworzył Bitcoina? Czyli historia Satoshiego Nakamoto

Satoshi Nakamoto to pseudonim osoby lub grupy osób, która stworzyła Bitcoin i opublikowała jego biały papier w 2008 roku. Mimo że Satoshi Nakamoto wykazał się olbrzymią wiedzą na temat kryptografii i systemów finansowych, to nadal pozostaje on postacią tajemniczą, a…

Kradzież kryptowalut. Jak się zabezpieczyć?

Kradzieże kryptowalut są niestety dość powszechne i stanowią poważne zagrożenie dla użytkowników kryptowalut. Oto kilka sposobów, jak można zabezpieczyć swoje kryptowaluty przed kradzieżą: Użyj bezpiecznego portfela: Wybierz renomowany portfel kryptowalutowy i upewnij się, że korzystasz z wersji zaktualizowanej. W przypadku…

Jakie są zastosowania technologii blockchain?

Technologia blockchain znajduje szerokie zastosowanie w wielu dziedzinach, zarówno w sektorze publicznym, jak i prywatnym. Oto kilka przykładów zastosowań blockchain: Kryptowaluty: Jednym z najbardziej znanych zastosowań blockchain jest kryptowaluta, takie jak Bitcoin i Ethereum. Technologia blockchain umożliwia przesyłanie i przechowywanie…

Jaki portfel kryptowalutowy wybrać?

Wybór odpowiedniego portfela kryptowalutowego może być trudny, ponieważ istnieje wiele opcji i każdy portfel ma swoje zalety i wady. Poniżej przedstawiam kilka rodzajów portfeli kryptowalutowych i ich charakterystyk, które mogą pomóc w dokonaniu wyboru: Portfel sprzętowy: Jest to fizyczne urządzenie,…

Jak kupić kryptowaluty anonimowo?

Kupowanie kryptowalut anonimowo może być trudne, ponieważ większość giełd kryptowalutowych wymaga weryfikacji tożsamości i przeprowadzenia procesu KYC (Know Your Customer), co może ujawnić dane osobowe. Istnieją jednak sposoby na zakup kryptowalut anonimowo, choć nie są one w pełni bezpieczne i…