Jak spłacić długi

Spłacanie długów może być trudne i stresujące, ale istnieją sposoby, które pomogą Ci w tej sytuacji. W tym artykule przedstawimy kilka kroków, które pomogą Ci w spłacie długów. Zrób listę swoich długów Pierwszym krokiem do spłacenia długów jest zrobienie listy…

Inwestowanie

Inwestowanie to proces, w którym wkładasz swoje pieniądze w celu osiągnięcia zysków w przyszłości. Inwestowanie może przyjmować różne formy, takie jak kupno akcji, obligacji, nieruchomości, surowców lub funduszy inwestycyjnych. W tym artykule omówimy, czym jest inwestowanie, jakie są jego korzyści…

Kredyty hipoteczne

Kredyty hipoteczne to pożyczki udzielane przez banki i inne instytucje finansowe, które są zabezpieczone na nieruchomości. Kredytobiorcy korzystają z kredytów hipotecznych, aby sfinansować zakup lub remont domu lub mieszkania. W tym artykule omówimy, czym są kredyty hipoteczne i jakie są…

Jak oszczędzać pieniądze

Większość z nas chce oszczędzać pieniądze, ale czasami może to być trudne. Jednak z kilkoma prostymi strategiami i nawykami, możesz zacząć oszczędzać pieniądze i poprawić swoją sytuację finansową. W tym artykule omówimy kilka sposobów, które pomogą Ci zacząć oszczędzać. Twórz…

Jak zarabiać pieniądze

W dzisiejszych czasach wiele osób szuka sposobów na dodatkowe źródło dochodu lub chce całkowicie zmienić swoją karierę na bardziej zyskowną. Zarabianie pieniędzy może wydawać się trudne, ale z odpowiednią wiedzą i umiejętnościami, każdy może znaleźć swoją drogę do finansowej niezależności….

MikroTik przekierowanie dla niepłacących

1) Na samym początku musimy dodać adresy które chcemy żeby były blokowane do Address Lists, czyli logujemy się do MikroTika, z menu bocznego wybieramy IP Firewall, → następnie przechodzimy do zakładki Address Lists i klikamy dodanie nowej pozycji, 2) W…

Pozycjonowanie w 2016/2017

Szybko, szybciej, jeszcze szybciej! Mamy erę mobilną, internet coraz chętniej przeglądamy na smartfonie czy tablecie, niż na komputerze. Nikt nie ma wątpliwości co do tego, że pozycjonowanie w 2016 roku obejmowało będzie optymalizację stron internetowych pod względem szybkości. Jest to…

Footprinty do SEOKatalogów

Obecnie ręczne katalogowanie stron opiera się głównie na katalogach opartych na skrypcie jednego z użytkowników forum PIO. Chodzi mi oczywiście o Generała, który włożył sporo pracy w napisanie skryptu. Generał wyszedł na tym rewelacyjnie i tylko jest kwestią czasu jak…

Rowhammer attack to rodzaj ataku side-channel

Rowhammer attack to rodzaj ataku side-channel, który umożliwia naruszenie integralności danych przechowywanych w pamięci operacyjnej. Atak ten polega na wykorzystaniu naturalnego efektu ubocznego, jakim jest interferencja elektromagnetyczna między sąsiednimi bitami w pamięci operacyjnej, której wynikiem jest zmiana wartości przechowywanych w…

Cold boot attack

Cold boot attack to technika ataku polegająca na wykorzystaniu faktów fizycznych dotyczących pamięci RAM, która po wyłączeniu komputera nadal przechowuje dane przez krótki okres czasu. Ten czas może wynosić od kilku sekund do kilku minut, w zależności od temperatury otoczenia…

Buffer overflow to jeden z najczęściej wykorzystywanych sposobów ataków na aplikacje i systemy

Buffer overflow to jeden z najczęściej wykorzystywanych sposobów ataków na aplikacje i systemy. Polega na wykorzystaniu błędów w programowaniu aplikacji, które umożliwiają wstrzyknięcie do niej złośliwego kodu. W tym artykule omówię kilka sposobów, jakie stosują hakerzy, aby przeprowadzić ataki wykorzystujące…

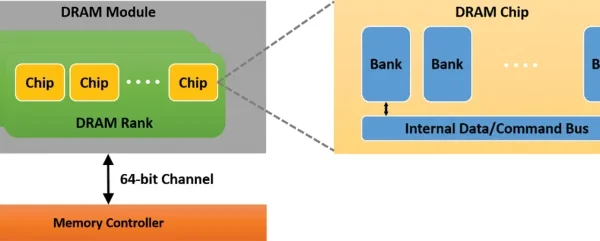

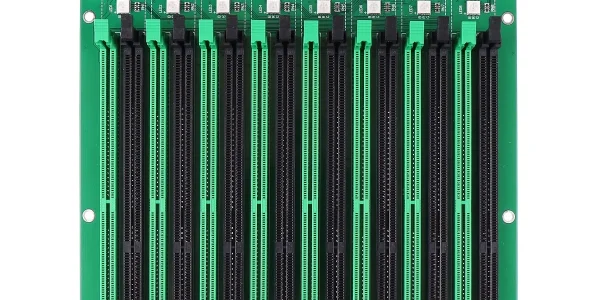

Hackowanie DDR3

Należy podkreślić, że hackowanie jest nielegalne i może prowadzić do poważnych konsekwencji prawnych. Ten artykuł ma jedynie na celu edukacyjnym i nie zachęca do naruszania prawa. DDR3 to rodzaj pamięci RAM, który został wprowadzony na rynek w 2007 roku. W…

Hackowanie interfejsu SATA

Zanim przejdziemy do opisu sposobów hackowania interfejsu SATA, warto zaznaczyć, że działania te są nielegalne i naruszają prywatność innych użytkowników. Ponadto, należy mieć świadomość, że tego typu działania są skomplikowane i wymagają specjalistycznej wiedzy, a ich wykonanie może prowadzić do…

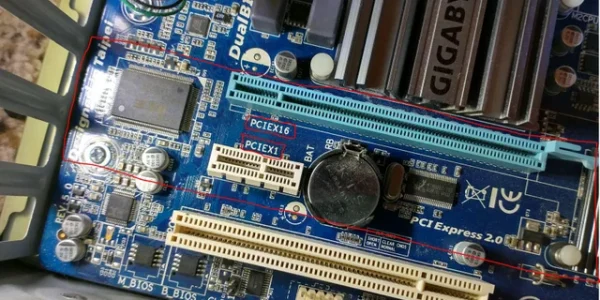

Hakowanie PCI Express (PCIe)

Hakowanie PCI Express (PCIe) jest procesem, który polega na przejęciu kontroli nad komunikacją między urządzeniem peryferyjnym a komputerem. Są różne sposoby, w jakie można to zrobić, ale w większości przypadków obejmują one manipulacje z danymi przesyłanymi przez urządzenie PCIe. W…

Hackowanie zasilacza

Ostrzegamy, że hackowanie zasilacza jest niebezpieczne i może prowadzić do poważnych szkód w urządzeniach, a nawet zagrożenia dla życia. Niniejszy artykuł ma na celu jedynie zwiększenie świadomości na temat potencjalnych zagrożeń i nie powinien być interpretowany jako zachęta do działań…

Hackowanie karty graficznej

Hackowanie karty graficznej to dziedzina, która zyskuje na popularności wśród hakerów i badaczy bezpieczeństwa. Z jednej strony, karty graficzne są wykorzystywane do przetwarzania grafiki, a z drugiej strony, posiadają one potężne procesory, które mogą być użyte do celów obliczeniowych. W…

Hackowanie płyty głównej

Jest wiele sposobów na hackowanie płyty głównej, ale większość z nich jest skomplikowana i wymaga specjalistycznej wiedzy. W tym artykule omówimy kilka sposobów, które są stosunkowo łatwe do zrozumienia i zastosowania. Ataki fizyczne Ataki fizyczne na płytę główną są jednym…