Hakowanie PCI Express (PCIe) jest procesem, który polega na przejęciu kontroli nad komunikacją między urządzeniem peryferyjnym a komputerem. Są różne sposoby, w jakie można to zrobić, ale w większości przypadków obejmują one manipulacje z danymi przesyłanymi przez urządzenie PCIe. W tym artykule omówimy kilka popularnych metod hackowania PCIe.

- Zrzucanie pamięci DMA

Najczęstszym sposobem ataku na PCIe jest zrzucanie pamięci DMA (Direct Memory Access). Polega to na umieszczeniu kodu w pamięci urządzenia PCIe, który następnie może uzyskać dostęp do całej pamięci RAM komputera. W ten sposób atakujący mogą uzyskać dostęp do poufnych danych lub przejąć kontrolę nad systemem.

- Zaburzanie sygnałów

Inną metodą ataku na PCIe jest zaburzanie sygnałów między urządzeniem a komputerem. Atakujący mogą wstrzykiwać sygnały zakłócające, które powodują awarie w komunikacji między urządzeniem a komputerem. W skrajnych przypadkach może to doprowadzić do uszkodzenia urządzenia lub komputera.

- Złamanie szyfrowania

Niektóre urządzenia PCIe wykorzystują szyfrowanie do ochrony danych, które są przesyłane między nimi a komputerem. Atakujący mogą próbować złamać szyfrowanie, aby uzyskać dostęp do poufnych danych. Jest to jednak trudne do wykonania, ponieważ wymaga to znacznej mocy obliczeniowej.

- Ataki fizyczne

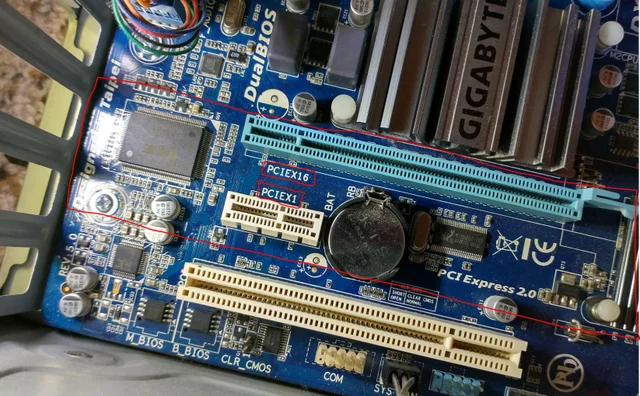

Atakujący mogą również próbować przejąć kontrolę nad urządzeniem PCIe poprzez ataki fizyczne, takie jak podmiana karty lub ingerencja w elementy złącza. Jest to jednak trudne do wykonania i wymaga dostępu fizycznego do urządzenia.

Podsumowanie