Bezpieczeństwo przechowywanych danych, to aktualnie jeden z najważniejszych problemów świata nowoczesnych technologii. Jest ono istotne nie tylko ze względu na same informacje, ale również powszechność, gdyż dotyka w zasadzie każdego użytkownika. Wprawdzie tylko nieliczne osoby zajmują się sprawami wymagającymi absolutnej poufności, ale każdy posiada przecież skrzynkę pocztową, prywatne dane na komputerze i własną tożsamość internetową, której zapewne nie chciałby stracić na rzecz nieznanego napastnika. Właśnie dlatego informacje te trzeba chronić, chociaż jednocześnie nie możemy popadać w paranoję, bo zajmowanie się jedynie bezpieczeństwem oznaczałoby, że nie jesteśmy w stanie wykonywać żadnych innych zadań. Często więc kwestie z nim związane przerzuca się na zupełnie inne oprogramowanie firm specjalizujących się w jego tworzeniu.

Takie podejście oszczędza czas, jednak zazwyczaj wiąże się również z pewnym uszczupleniem naszego portfela. Czy jest natomiast skuteczne? To oczywiście zależy od konkretnego przypadku. Rozwiązania antywirusowe, jak również całe pakiety klasy Internet Security nie są doskonałe i wcale nie gwarantują stuprocentowego bezpieczeństwa, często zaś pożerają sporo zasobów sprzętowych. Potrafią także zakwalifikować sprawdzone i zaufane oprogramowanie jako szkodliwe, co prowadzi do irytujących oraz nieprzyjemnych pomyłek. Co by było natomiast w sytuacji, gdybyśmy zechcieli wykorzystać jedynie mechanizmy udostępniane przez system Windows? W tym poradniku zaprezentuję kilka funkcji, które mogą znacznie zmniejszyć ryzyko ataku lub wycieku informacji, a zarazem nie wymagają dodatkowych nakładów finansowych. Potrzebujemy jedynie nieco czasu i odrobinę cierpliwości. Zyskamy natomiast większą świadomość tego, co się dzieje oraz kontrolę nad własnym systemem.

Niektóre osoby mogą kategorycznie stwierdzić, że przecież niemożliwe jest zabezpieczenie systemu tylko za pomocą wbudowanych mechanizmów. Jednak wbrew obiegowym opiniom, taki sposób skutecznej ochrony jest jak najbardziej możliwy i zdaje egzamin np. w wielu firmach, gdzie na komputerach-końcówkach nie stosuje się w ogóle dodatkowych antywirusów lub jedynie bardzo podstawowe aplikacje. Za filtrowanie ruchu i oprogramowania w ich przypadku odpowiada coś innego, ale również użytkownik domowy najczęściej z takich rozwiązań korzysta. Już router z NAT powoduje, że ewentualny napastnik, boty internetowe czy automatyczne systemy nie są w stanie połączyć się bezpośrednio z naszym komputerem w sieci lokalnej. Sam Windows również ma wiele do zaoferowania, choć niestety nie we wszystkich edycjach. Różnice nie są jednak ogromne, a główne składniki pozostają praktycznie takie same. Dzięki nim możemy odpowiednio zabezpieczyć np. system przeznaczony dla niedoświadczonych domowników czy osób starszych.

Niniejszy poradnik dotyczy przede wszystkim funkcji dostępnych w systemie Windows 10. Ktoś mógłby teraz zapytać: dlaczego właśnie tego wydania, skoro Windows 7 jest wciąż zdecydowanie popularniejszy? Tak, to oczywiście prawda, ale prawdą jest również to, że Microsoft nie ma już zamiaru rozwijać starszego wydania. Podobnie jak kiedyś Windows XP, stało się ono dla korporacji swoistą „kulą u nogi” – czymś za bardzo udanym, z czym użytkownicy nie chcą się rozstać, więc firma sama postanowiła odciąć pępowinę. Oczywiście nie umniejsza to zalet tego systemu lecz tworzenie poradnika dla wydania, które zadebiutowało niemalże siedem lat temu, mijałoby się natomiast z celem. W przypadku Windows 7 nie jesteśmy też w stanie wykorzystać wszystkich zaprezentowanych tutaj opcji. Z drugiej strony, użytkownicy zarówno tego wydania, jak i innych mogą zapoznać się z poradami i zastosować się do większości z nich – część zadziała bowiem na dowolnej wersji Windows.

Windows Defender – Wbudowany antywirus

Pierwszym składnikiem i zarazem pierwszą standardową warstwą ochronną, jaką możemy się zająć, jest wbudowany system antywirusowy Windows Defender. W przypadku systemu Windows 7 i starszych jest to jedynie aplikacja do ochrony przed oprogramowaniem szpiegującym, która nie cechuje się zbyt dużą skutecznością. Poleganie na niej nie ma sensu, nie będzie ona w stanie wykryć większości zagrożeń, jakie trafiają na komputery użytkowników. Zamiast tego o wiele lepiej zdecydować się na instalację darmowego antywirusa Microsoft Security Essentials. To już aplikacja ochronna z prawdziwego zdarzenia ze skanerem rezydentnym, regularnymi aktualizacjami i monitorem witryn internetowych. Możemy z niego korzystać za darmo, także w przypadku firmy, o ile nie przekraczamy 10 stanowisk roboczych.

Sprawa wygląda inaczej w Windows 8 i wszystkich nowszych wydaniach. Microsoft postąpił dosyć dziwnie i choć zachował dotychczasową nazwę Windows Defender, zupełnie zmienił tę aplikację. Teraz jest to pakiet Microsoft Security Essentials wbudowany w system operacyjny i działający od razu po instalacji. Dlatego Windows 8 jest pierwszym systemem tej firmy od dłuższego czasu, który po pierwszym uruchomieniu nie straszy nas koniecznością doinstalowania aplikacji do walki ze szkodliwym oprogramowaniem. Użytkownik nie musi o tym pamiętać, system zajmuje się ochroną automatycznie. Jeżeli mimo wszystko zainstalujemy innego antywirusa, Windows Defender zostanie automatycznie zdezaktywowany – ma to jednak miejsce tylko w przypadku certyfikowanych programów, które są rozpoznawalne przez centrum zabezpieczeń. Jeżeli zdecydujemy się na jakiś „egzotyczny” pakiet, system może go nie wykrywać i w takim przypadku działać będą dwa skanery jednocześnie.

Czy stosowanie tego oprogramowania ma sens i rację bytu? Microsoft podchodzi do sprawy wymijająco i stwierdza, że oferuje on jedynie „podstawową ochronę” przed zagrożeniami. Kłóci się to nieco z niezależnymi testami, które pokazują, że Defender radzi sobie w typowych warunkach dobrze. Możliwe, że korporacja stosuje delikatną politykę informacyjną, aby nie drażnić producentów oprogramowania antywirusowego. Zaletą Defendera jest natomiast kompatybilność: program raczej rzadko wszczyna fałszywe alarmy, nie powoduje on także konfliktów z innymi składnikami systemowymi i nie angażuje naszej uwagi żadnymi zbędnymi informacjami. Wydajność jest na przyzwoitym poziomie, choć daje się we znaki np. przy pobieraniu plików wykonywalnych (dowolną przeglądarką) i uruchamianiu instalatorów. Wtedy okazuje się, że wbudowany w system antywirus potrzebuje nieco czasu do wykonania analizy. Na rynku są dostępne narzędzia, które radzą sobie z tym zadaniem w sposób, który nie angażuje aż tak naszego komputera.

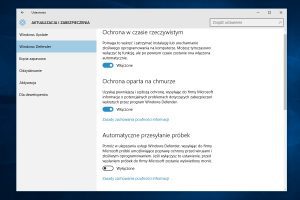

W przypadku Microsoft Security Essentials wystarczy wybrać ikonę aplikacji z systemowego zasobnika, w przypadku Windows Defendera w Windows 10 przechodzimy do nowego panelu ustawień, wybieramy sekcję „Aktualizacje i zabezpieczenia” i na koniec przechodzimy do kategorii „Windows Defender”. Ustawienia zgromadzone w tym miejscu są dosyć skąpe, z drugiej jednak strony to opcja w zupełności wystarczająca dla wszystkich osób, które nie potrzebują zaawansowanego pakietu ochronnego i nie chcą poświęcać czasu na czytanie dokumentacji i pomocy technicznej. Aplikację możemy w tym miejscu wyłączyć – to jednak jedynie opcja „złudna”. Wyłączenie Windows Defendera oznacza, że aplikacja będzie nieaktywna tylko do m.in. ponownego uruchomienia komputera. Po wykonaniu tej operacji antywirus znów będzie aktywny. Microsoft celowo wykonał taki zabieg, aby niedoświadczone osoby przypadkowo nie wyłączały ochrony.

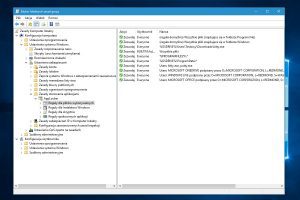

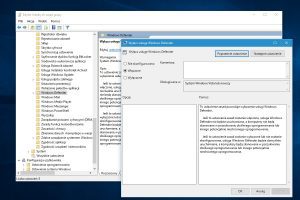

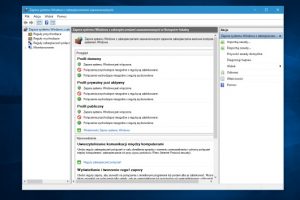

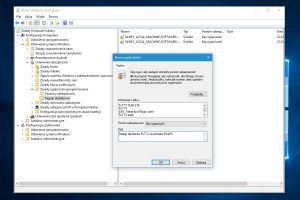

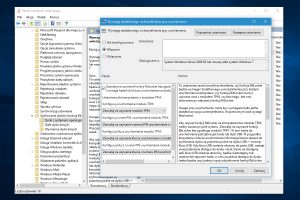

Dla osób nieco zaawansowanych może to być jednak problem. Windows Defendera da się wyłączyć całkowicie. Użytkownicy systemów w wersji Pro i Enterprise mogą skorzystać z Edytora lokalnych zasad grupy. Wystarczy uruchomić menu Start, wpisać w jego wyszukiwarce „gpedit.msc” i zatwierdzić. W oknie, jakie się wyświetli, w bocznym panelu przechodzimy przez poszczególne sekcje Konfiguracja komputera -> Szablony administracyjne -> Składniki systemu Windows i na sam koniec Windows Defender. W panelu po prawej stronie wyświetlą się zaawansowane ustawienia usługi. Zachęcam do przejrzenia wszystkich z nich, jak się bowiem okazuje, program możemy z tego poziomu skonfigurować dosyć dokładnie. Nas interesuje opcja wyłączania antywirusa znajdująca się pod nazwą „Wyłącz usługę Windows Defender”. Wystarczy dwuklik, a następnie wybranie w nowym oknie opcji „Włączone” – nieco dwuznacznie, ale możemy tłumaczyć to jako „włączenie wyłączenia” Defendera. Zmiana jest widoczna od razu, antywirus został wyłączony.

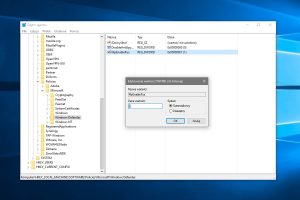

W przypadku użytkowników Windows w wersji Home sprawa jest nieco trudniejsza, tutaj nie możemy korzystać z Edytora lokalnych zasad grup i pozostaje nam używanie rejestru. Wchodzimy do menu Start, tym razem wpisujemy „regedit.exe” i zatwierdzamy. Następnie przechodzimy przez kolejne klucze rejestru: HKEY_LOCAL_MACHINE -> SOFTWARE -> Policies -> Microsoft -> Windows Defender. W oknie po prawej stronie zobaczymy wartość „DisableAntiSpyware”. Jeżeli jej tam nie ma, klikamy na kluczu prawym przyciskiem myszy i wybieramy opcję tworzenia nowej wartości Dword (32-bit) i nazywamy ją w taki właśnie sposób. Następnie dwuklikiem uruchamiamy edycję jej wartości. Wpisanie „1” wyłączy usługę antywirusową. Oczywiście w większości przypadków nie musimy tego robić i pozwolić Defenderowi na skanowanie nowych plików.

Pozostałe ustawienia możemy już zmieniać według własnego uznania, a system nie będzie ich automatycznie zmieniał. Pierwsza dotyczy ochrony za pomocą chmury – Microsoft się tym za bardzo nie chwalił, ale od dawna wykorzystuje własną chmurę do zbierania informacji o ewentualnych problemach z bezpieczeństwem i szybszego reagowania na nie. Jeżeli chodzimy się na używanie chmury, będzie to miało dwojakie skutki: z jednej strony, system otrzyma pozwolenie na wysyłanie informacji o podejrzanych elementach na serwery korporacji, z drugiej natomiast będzie także takie informacje otrzymywał, co pozwoli na szybszą reakcję w przypadku infekcji. Chmura w tym przypadku to centralna baza, do której spływają informacje od wszystkich użytkowników biorących udział w programie wymiany danych. Współpraca ma zapewnić szybsze wykrywanie i „wzajemne ostrzeganie się”. Zalecane jest pozostawienie tej opcji włączonej.

Nawet jeżeli zdecydujemy się na uczestniczenie w chmurze, nie musimy automatycznie przesyłać wszystkich podejrzanych plików. Decyduje o tym kolejne ustawienie. Jeżeli zechcemy, możemy wyłączyć takie działanie i samodzielnie decydować o przesyłanych danych. Polecam wyłączenie tej opcji i zdanie się na własne decyzje: dzięki temu unikniemy ewentualnego wysyłania istotnych informacji (w szczególności ma to zastosowanie w firmach), a także odciążymy łącze internetowe. Opcja ta może być przydatna także dla osób, które zajmują się programowaniem. Windows Defender ma bowiem tendencje do oznaczania nowych aplikacji jako podejrzane (nie bez powodu, są nieznane) i wysyłanie ich w chmurę. Dzięki tej opcji możemy tego uniknąć.

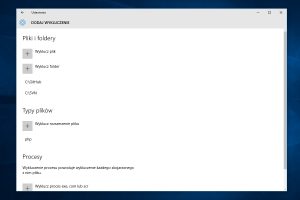

Jak przystało na antywirusa, nie zabrakło także opcji wykluczania plików ze skanowania. Może się zdarzyć, że Windows Defender sklasyfikuje jakieś pliki nieprawidłowo – to sytuacja stosunkowo rzadka, niemniej może się zdarzyć. Dzięki tym ustawieniom jesteśmy w stanie wyłączyć skanowanie określonych plików, folderów, rozszerzeń plików, a także konkretnych procesów i plików, na jakich one operują. Standardowo nie musimy dodawać żadnych pozycji w tych ustawieniach, powinniśmy z nich korzystać tylko wtedy gdy zajdzie taka potrzeba, do tego z rozwagą. Pamiętajmy, że wyłączenie elementów ze skanowania otwiera drogę do przeprowadzenia ataku i infekcji systemu. Korzystajmy więc z tych opcji tylko w ostateczności, gdy z jakichś powodów Windows Defender klasyfikuje nasze dane jako szkodliwe. System wykluczania możemy wykorzystać także do dużych zbiorów często zmieniających się danych (np. repozytoria Git, SVN), aby uniknąć ciągłego ich skanowania.

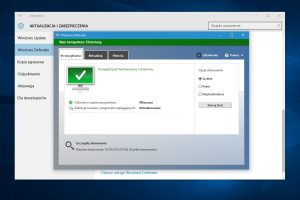

Pod wymienionymi opcjami znajdziemy przycisk odpowiedzialny za uruchomienie usługi Windows Defender – tu okazuje się, że nowy panel sterowania nie jest kompletny. Część ustawień jest nadal dostępna w osobnym oknie, takim samym jak w przypadku pakietu Microsoft Security Essentials. Z jego poziomu możemy przeprowadzać skanowanie: szybkie, pełne i niestandardowe tj. obejmujące wybrane przez nas obszary. Pełne skanowanie systemu jest w przypadku Windows Defendera operacją bardzo długą i zalecam uruchamianie go tylko w sytuacji, gdy wychodzimy gdzieś na dłuższą chwilę. Menu to umożliwia również wymuszanie wykonania aktualizacji sygnatur i sprawdzanie elementów znajdujących się w historii – dzięki temu jesteśmy w stanie przejrzeć kwarantannę, listę plików, którym pozwoliliśmy na działanie, a także wyeliminowanych po wykryciu przez antywirusa.

Pod wymienionymi opcjami znajdziemy przycisk odpowiedzialny za uruchomienie usługi Windows Defender – tu okazuje się, że nowy panel sterowania nie jest kompletny. Część ustawień jest nadal dostępna w osobnym oknie, takim samym jak w przypadku pakietu Microsoft Security Essentials. Z jego poziomu możemy przeprowadzać skanowanie: szybkie, pełne i niestandardowe tj. obejmujące wybrane przez nas obszary. Pełne skanowanie systemu jest w przypadku Windows Defendera operacją bardzo długą i zalecam uruchamianie go tylko w sytuacji, gdy wychodzimy gdzieś na dłuższą chwilę. Menu to umożliwia również wymuszanie wykonania aktualizacji sygnatur i sprawdzanie elementów znajdujących się w historii – dzięki temu jesteśmy w stanie przejrzeć kwarantannę, listę plików, którym pozwoliliśmy na działanie, a także wyeliminowanych po wykryciu przez antywirusa.

Dodatkowa ochrona przed PNP

Windows Defender standardowo skanuje nasze dane w poszukiwaniu wirusów, trojanów, exploitów i innych zagrożeń „cięższego kalibru”. Na przełomie listopada i grudnia 2015 roku Microsoft wprowadził nowy, opcjonalny poziom ochrony. Odpowiada on za wykrywanie i usuwanie potencjalnie niechcianych programami (PNP), co umożliwia zabezpieczenie komputerów przed elementami instalującymi się w systemie bez naszej wiedzy. Korporacja informowała wtedy na swoich stronach, że funkcja ta dotyczy jedynie wersji biznesowych systemu Windows, a także odpowiednich aplikacji dla nich przeznaczonych. Jak się jednak okazuje, tego typu ochronę możemy uruchomić również w edycjach konsumenckich. Zdecydowanie warto to zrobić, jej aktywowanie powoduje, że unikamy wielu problemów typowych nawet dla nieco doświadczonych użytkowników.

Czym takim jest potencjalnie niechciane oprogramowanie oznaczane także jako PUP i PUA? Jak sama nazwa wskazuje, nie są to typowe szkodniki. Najczęściej pod takim właśnie określeniem kryją się różnego rodzaju paski narzędziowe, moduły działające w tle i aplikacje, których sami nie chcielibyśmy bez żadnych wyraźnych powodów zainstalować. W wielu przypadkach oprogramowanie tego typu zachowuje się podobnie do wirusów i programów szpiegujących: może analizować, co takiego robimy, a następnie przesyłać to na strony producentów w celu personalizacji reklam. Spowalniają one także pracę systemu, przyczyniają się do zaśmiecenia rejestru systemowego, a nierzadko przeszkadzają w czasie codziennej pracy, wyświetlając na ekranie komunikaty.

Obecnie natrafienie na tego typu aplikacje nie jest niczym trudnym – potencjalnie niechciane aplikacje to biznes, na którym zarabiają zarówno twórcy innych aplikacji, jak i stron internetowych. Są one dołączane do np. instalatorów darmowych aplikacji, aby tym samym przynieść zyski ich twórcom. Korzystają z tego także serwisy umożliwiające szybkie pobieranie aplikacji, jest to bowiem jeden ze sposobów utrzymania rentowności, choć oczywiście uderza w samych użytkowników i wymaga dokładnego sprawdzania, czy do aplikacji nie są dołączane bardzo poważne zagrożenia. Sami użytkownicy często podchodzą do sprawy lekceważąco: nie czytają licencji, wręcz automatycznie akceptują wszystkie pola w instalatorach, co kończy się zainstalowaniem niechcianych programów. Jest to swoista zmora obecnych czasów.

Rzecz jasna programy można pobierać jedynie z oficjalnych witryn producentów (i to właśnie powinniśmy robić), niemniej może się zdarzyć, że zapomnimy o tym, lub otrzymamy pliki z nieznanego źródła. Czasami samo uruchomienie instalatora z tego typu „dodatkiem” powoduje coś na kształt zainfekowania systemu – warto więc bronić się przed PUP. Od jakiegoś czasu ostrzegają nas przed nimi przeglądarki internetowe, Chrome obniża natomiast pozycję witryn, które dopuszczają się dystrybucji tego typu programów-śmieci. Niektóre aplikacje ochronne posiadają moduły za to odpowiedzialne, nie oznacza to jednak, że musimy koniecznie wydawać pieniądze w celu zapewnienia systemowi i jego użytkownikom wyższego poziomu bezpieczeństwa. Wystarczy skorzystać z narzędzia Microsoftu.

Wystarczy zmienić zaawansowane ustawienia w rejestrze, aby zarówno Windows Defender, jak i pakiet Microsoft Security Essentials pobierały i korzystały z dodatkowych sygnatur z nimi związanych. Jak na razie firma nie decydowała się na domyślne włączenie ochrony tego typu, co jest zresztą krokiem nieco dziwnym. W ustawieniach dostępnych z poziomu graficznego interfejsu również nie znajdziemy niczego, co by za nie odpowiadało – najprawdopodobniej potrzeba nieco czasu, aby opcja taka została dodana, możliwe, że znajdzie się w Windows 10 w edycji Redstone. Procedura aktywacji ochrony przed takimi szkodnikami wygląda nieco inaczej w Windows 7/Vista i nowszych wydaniach, prezentujemy więc osobną instrukcję dla obu tych systemów. W obu przypadkach możecie skorzystać ze specjalny plików, które samodzielnie wykonają opisane tu zmiany.

Windows Defender (Windows 8/8.1/10)

- Uruchamiamy edytor rejestru wpisując w menu start „regedit” lub wprowadzając tą nazwę w oknie uruchamiania polecenia (skrót klawiszowy Windows + R).

- Przechodzimy przez kolejne klucze rejestru: HKEY_LOCAL_MACHINE – Software – Policies – Microsoft – Windows Defender.

- Klikamy w bocznym panelu prawym przyciskiem myszy na klucz „Windows Defender” i wybieramy opcję dodawania nowego klucza. Nazywamy go „MpEngine”.

- Przechodzimy do nowego klucza, w polu po prawej stronie naciskamy prawy przycisk myszy i wybieramy opcję dodawania nowej wartości DWORD 32-bitowej, nadajemy jej nazwę „MpEnablePus”.

- Klikamy dwukrotnie na nowej wartości aby edytować jej zawartość. W okienku jakie się pojawi, wprowadzamy wartość równą 1.

- Zamykamy edytor rejestru, uruchamiamy system ponownie.

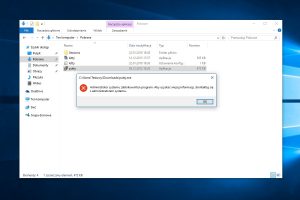

Po wykonaniu tych czynności wbudowany w system program antywirusowy będzie w stanie wykrywać potencjalnie niechciane aplikacje – dzieje się to przy ściąganiu programów wykonywalnych, próbie ich uruchomienia, a także dostępnie do katalogów tymczasowych. Uwaga! W przypadku wykrycia PUA, Windows Defender będzie reagował w pełni automatycznie i przeniesie wszystkie wykryte zagrożenia do kwarantanny. Zostaniemy o tym powiadomieni odpowiednim komunikatem wyświetlanym na ekranie. Jeżeli usunięty zostanie jakiś bezpieczny plik, możemy go w dowolnym momencie odzyskać. Wystarczy przejść na poprzednią stronę poradnika, gdzie opisywałem dodatkowy ekran konfiguracyjny. Poza tym ochrona jest już aktywna i chroni nasz system przed niechcianymi szkodnikami, które mogą szpiegować i spowalniać działanie komputera.

Operacja aktywacji dodatkowej osłony jest bardzo prosta. Zyski z niej płynące trudno natomiast przecenić: zaawansowani użytkownicy zapewne sprawdzają, co takiego instalują, ale w przypadku tych początkujących i używających komputera w podstawowym stopniu zabieg ten może znacznie zwiększyć bezpieczeństwo. Oferowany przez Microsoft antywirus nie jest aplikacją zapewniającą stuprocentową skuteczność, potrafi jednak wyeliminować wiele popularnych zagrożeń, a po aktywowaniu tej funkcji radzi sobie z tym zadaniem jeszcze lepiej. Zdecydowanie zalecam uruchomienie dodatkowego skanowania w przypadku komputerów, z których korzystają osoby, które raczej nie zwracają uwagi na to, co uruchamiają i nie czytają żadnych licencji wyświetlanych w instalatorach. Warto odnotować, że nie każdy komercyjny pakiet zabezpieczający jest nam w stanie zaoferować ochronę tego typu.

UAC – Kontrola konta użytkownika

Niezwykle ważnym zagadnieniem związanym z bezpieczeństwem systemu Windows są konta użytkowników i uprawnienia, jakie te konta posiadają. Sprawa ta jest najczęściej pomijana, wręcz przemilczana, a to niestety nie jest recepta na sukces. Prawdę mówiąc, winę za to ponosi sam Microsoft, który co prawda daje nam do dyspozycji sporo ważnych narzędzi, ale jednak wciąż nie zmienił standardowego zachowania instalatora Windows – na etapie instalacji systemu podajemy dane do konta, z którego najczęściej później korzystamy. Problem polega na tym, że jest to konto o uprawnieniach administratora, a co za tym idzie, może ono wykonywać nawet uprzywilejowane operacje. W razie udanego ataku i przejęcia naszych uprawnień, szkodliwe oprogramowanie będzie w stanie sterować systemem i wykonywać w nim zmiany bez naszej wiedzy.

Niestety system nie radzi nam utworzenia zwykłego konta o standardowych uprawnieniach i mało kto decyduje się na taki krok. W przypadku większości dystrybucji Linuksowych mamy do czynienia z takim właśnie zabiegiem: instalator potrzebuje od nas loginu i hasła nie tylko dla konta do codziennego użytku, ale także do administrowania systemem. Różnice są natomiast duże, bo praca na podwyższonych uprawnieniach to znacznie większe ryzyko infekcji – Microsoft co miesiąc wydaje biuletyny bezpieczeństwa, większość z nich dotyczy możliwości wykonania nieautoryzowanego kodu i w większości przypadków praca na koncie standardowym znacznie ogranicza zarówno ryzyko, jak i ewentualne skutki ataku. Dlaczego więc instalator wciąż działa jak działa i usilnie sugeruje nam pracę jako administrator? Microsoft teoretycznie znalazł na to sposób, choć także i on nie zapewnia nam pełnego bezpieczeństwa.

Niestety system nie radzi nam utworzenia zwykłego konta o standardowych uprawnieniach i mało kto decyduje się na taki krok. W przypadku większości dystrybucji Linuksowych mamy do czynienia z takim właśnie zabiegiem: instalator potrzebuje od nas loginu i hasła nie tylko dla konta do codziennego użytku, ale także do administrowania systemem. Różnice są natomiast duże, bo praca na podwyższonych uprawnieniach to znacznie większe ryzyko infekcji – Microsoft co miesiąc wydaje biuletyny bezpieczeństwa, większość z nich dotyczy możliwości wykonania nieautoryzowanego kodu i w większości przypadków praca na koncie standardowym znacznie ogranicza zarówno ryzyko, jak i ewentualne skutki ataku. Dlaczego więc instalator wciąż działa jak działa i usilnie sugeruje nam pracę jako administrator? Microsoft teoretycznie znalazł na to sposób, choć także i on nie zapewnia nam pełnego bezpieczeństwa.

W celu poprawy tej sytuacji wdrożono mechanizm Kontroli Konta Użytkownika (UAC – User Account Control), który zadebiutował w systemie Windows Vista. Logując się do systemu użytkownik otrzymuje dwa tokeny: ten odpowiadający za standardowe uprawnienia użytkownika i drugi związany z uprawnieniami administracyjnymi. Standardowo wykorzystywany jest tylko ten pierwszy, jeżeli zachodzi potrzeba zwiększenia uprawnień, UAC wyświetla odpowiedni monit z prośbą o potwierdzenie. Następuje to w różnych sytuacjach np. uruchamiania aplikacji jako administrator, edycji ustawień systemowych, instalacji sterowników i aplikacji w katalogu %ProgramFiles%, dokonywania zmian w plikach i katalogach wymagających większych uprawnień, zmiany ustawień usługi Windows Ustawień, uruchamiania edytora rejestru i wielu innych. W założeniach jest świetnie: zwykłe uprawnienia nie są groźne, na wyższe przełączamy się tylko wtedy, gdy zajdzie taka potrzeba.

Niestety od pomysłu do udanego wykonania czasami jest daleko, a implementacja UAC nie jest dla użytkowników tak wygodna, jak w przypadku wielu podobnych mechanizmów dostępnych w dystrybucjach systemowych. Mechanizm „nie pamięta”, że podwyższał nam uprawnienia w obrębie jednej sesji, a nawet przed minutą, w efekcie czasami musimy się nieco naklikać. Został on przez wielu użytkowników znienawidzony za ciągłe wyświetlanie komunikatów i zmuszanie ich do interakcji. W Windows 7 wprowadzono stopniowe działania UAC, a także zmniejszono domyślne ustawienie do takiego, które nie angażuje naszej uwagi w aż tak widocznym stopniu – nie powiadamia nas, gdy zmieniamy ustawienia w systemie Windows. Paradoksalnie, w przypadku standardowej pracy z systemem jest to swoisty strzał w kolano. Taka konfiguracja UAC nie zapewnia bezpieczeństwa i umożliwia wykonywanie zmian „po cichu”, bez naszej wiedzy na ich temat.

Mogłoby się wydawać, że włączenie UAC lub jego przestawienie na poziom maksymalny problemy rozwiązuje. Nie. Jeżeli natkniemy się na nieco wredne i finezyjne zagrożenie, może być ono w stanie ominąć pytanie o monit (takie przypadki były już rejestrowane w przeszłości) i przejąć nasz token z uprawnieniami administracyjnymi. Ustawienie najwyższego poziomu UAC powoduje jeszcze jedną przykrą konsekwencje: nie możemy wtedy korzystać z sieci w trybie prywatnym, a co za tym idzie, wyszukiwać urządzeń sieciowych i szybko udostępniać pliki. Co takiego możemy wiec zrobić, aby uchronić się przed ewentualnym przejęciem uprawnień, a zarazem zachować przydatną funkcjonalność związaną z otoczeniem sieciowym? Receptą jest wykorzystanie dwóch osobnych kont, jednego do prac administracyjnych, drugiego standardowego, wtedy UAC jest naprawdę przydatny.

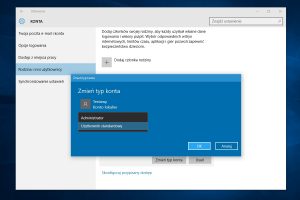

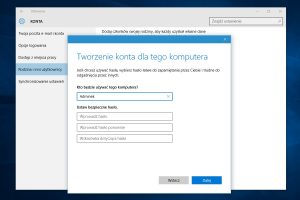

Najprawdopodobniej mamy już na swoim komputerze skonfigurowane konto i nie chcielibyśmy z niego rezygnować. Nie stanowi to problemu – dodamy nowe konto, a następnie zmniejszymy uprawnienia tego już istniejącego. Uruchamiamy ustawienia, przechodzimy do sekcji Konta, a następnie z bocznego menu wybieramy „Rodzina i inni użytkownicy”. W dolnej części klikamy przycisk „Dodaj kogoś innego do tego komputera”. Nowe konto nie musi być związane z usługami Microsoftu, zaznaczamy więc, że nie posiadamy informacji osoby, a następnie opcję „Dodaj użytkownika bez konta Microsoft”. Teraz pozostaje wprowadzić login (np. Admin), a także hasło. To ważne, aby konto korzystało z hasła, nawet stosunkowo prostego. Po utworzeniu konta wybieramy je i klikamy przycisk „Zmień typ konta”, po czym przestawiamy je na konto o uprawnieniach administratora.

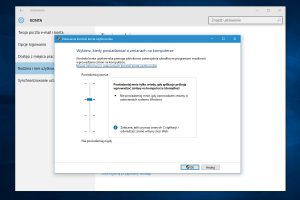

Teraz musimy się wylogować, a następnie zalogować na nowe konto. Nie musimy w nim konfigurować żadnych usług ani programów, nie jest to potrzebne. Będąc zalogowani jako administrator, przechodzimy ponownie do ustawień systemowych. Tym razem zaznaczamy nasze osobiste konto, zmieniamy jego typ na konto użytkownika standardowego. W menu start wpisujemy „UAC” i przestawiamy jego ustawienia na domyślne. Powracamy do naszego konta i w jego przypadku przeprowadzamy taką samą operację. To wszystko. Teraz logując się do systemu, będziemy posiadali jedynie token standardowego użytkownika. Dokonywanie zmian w systemie spowoduje wyświetlanie monitu UAC z możliwością wyboru konta – w takiej sytuacji wybieramy administratora i podajemy hasło. Jeżeli podczas zwykłej pracy natkniemy się na szkodnika, który będzie chciał ominąć UAC, nie zrobi on nic bez uwierzytelnienia się do konta administratora. Domyślne ustawienia kontroli konta gwarantują natomiast, że będziemy w stanie korzystać z sieci prywatnych.

Na tym moglibyśmy zakończyć konfigurację kont, gdyby nie pewien istotny „detal”. Tak naprawdę Microsoft tworzy konto administratora przy instalacji systemu, ale nie aktywuje go. Jest to specjalne konto o jeszcze wyższych uprawnieniach, które nawet nie wymaga żadnych potwierdzeń w mechanizmie UAC. Teoretycznie nie stanowi ono problemu, ale w przypadku np. naszej nieobecności lub kradzieży komputera możliwe jest uruchomienie go za pomocą płyty instalacyjnej Windows i włączenie tego konta odpowiednią modyfikacją w rejestrze. Tak się natomiast składa, że standardowo nie posiada ono żadnego hasła. Osoba, która wykona taką operację, zyskuje więc pełny dostęp do komputera, a także wszystkich stworzonych na nim kont. Rozwiązaniem jest wprowadzenie hasła.

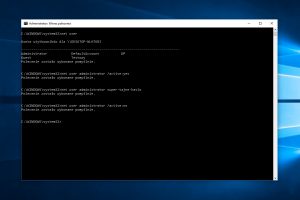

Najpierw należy aktywować konto, w tym celu uruchamiamy menu Start i wpisujemy w nim „cmd”, wiersz polecenia uruchamiamy jako administrator (odpowiednią opcję znajdziemy w menu kontekstowym). Do tego celu możemy też wykorzystać interpretator PowerShell, wszystko zależy od naszych preferencji. W celu aktywacji konta wykonujemy poniższe polecenie:

net user administrator /active:yes

Teraz konto administratora będzie aktywne. Możemy wylogować się, a następnie zalogować do konta, które zostało stworzone wraz z instalacją systemu w celu zmiany hasła. Nie jest to jednak operacja konieczna, hasło również możemy zmienić z poziomu wiersza polecenia następującym zapisem:

net user administrator tutaj_nowe_haslo

Po wykonaniu tej czynności konto będzie już chronione hasłem i jego ewentualna aktywacja nie wystarczy do uzyskania dostępu do komputera. Pozostało nam już tylko ponownie je dezaktywować, co możemy wykonać analogicznym poleceniem:

net user administrator /active:no

To już wszystko. Ktoś mógłby w tym miejscu stwierdzić, że przecież nie będzie tworzył dodatkowego konta o uprawnieniach administratora, skoro może wykorzystać to wbudowane. Taki wariant jest oczywiście możliwy, ale niezalecany. Konto takie posiada jeszcze wyższe uprawnienia i nie wymaga potwierdzeń UAC, praca na nim jest więc bardzo ryzykowna. Po skonfigurowaniu kont powinniśmy wykorzystywać UAC do podnoszenia uprawnień. W przypadku chęci wykonania wielu operacji wymagających wyższych uprawnień możemy oczywiście zalogować się na konto z wyższymi uprawnieniami. Ważne, abyśmy w takich sytuacjach uruchamiali jedynie bezpieczne programy.

Zapora systemu Windows

Kolejnym elementem ochrony jest zapora systemu Windows. W czasach Windows XP nie była zbyt popularnym wyborem, choć przez ataki robaków internetowych została ostatecznie domyślnie włączona. Przełom przyszedł wraz z Vistą i zaporą bazującą na Windows Filtering Platform. To oprogramowanie jest już znacznie bardziej zaawansowane, umożliwia tworzenie dokładnych reguł i sterowanie ruchem internetowym. Całym problemem jest nie zawsze wygodny interfejs, a także praca podzielona na trzy strefy sieciowe: prywatną (np. sieć domowa), publiczną (gdy łączymy się z różnymi punktami Wi-Fi), oraz przeznaczoną dla firm i stosowaną podczas pracy w domenie. Jeżeli zajrzymy w ustawienia tego oprogramowania, przekonamy się, że pozwala na całkiem sporo.

Najpierw warto zadać sobie pytanie: do czego takiego potrzebujemy zapory? Kontroluje ona ruch sieciowy i automatycznie zajmuje się np. próbami ataków na takim podłożu. Dla nas jako użytkowników jest to swoista brama, którą otwieramy dla znanych aplikacji i zamykamy dla nieznanych. Domyślnie zapora zezwala na cały nieszkodliwy ruch przychodzący do naszego komputera, podnosi alarm i wyświetla odpowiedni monit tylko w sytuacji, gdy np. uruchamiamy jakiś serwer (gry, webowy, pocztowy, FTP itp.) nasłuchujący. Czy takie zachowanie jest odpowiednie? Tak. Nie musimy mieć pełnej kontroli nad wszystkimi aplikacjami, to zabierałoby nam zbyt dużo czasu. Jeżeli natomiast przyjmujemy, że na komputerze może znajdować się szkodliwa aplikacja, która odbiera lub wysyła jakieś niezaufane dane, to i tak mamy poważny problem – lepiej jednak prowadzić profilaktykę i zapobiegać takim sytuacjom, aniżeli „leczyć je” blokadami nakładanymi przez zaporę.

Najpierw warto zadać sobie pytanie: do czego takiego potrzebujemy zapory? Kontroluje ona ruch sieciowy i automatycznie zajmuje się np. próbami ataków na takim podłożu. Dla nas jako użytkowników jest to swoista brama, którą otwieramy dla znanych aplikacji i zamykamy dla nieznanych. Domyślnie zapora zezwala na cały nieszkodliwy ruch przychodzący do naszego komputera, podnosi alarm i wyświetla odpowiedni monit tylko w sytuacji, gdy np. uruchamiamy jakiś serwer (gry, webowy, pocztowy, FTP itp.) nasłuchujący. Czy takie zachowanie jest odpowiednie? Tak. Nie musimy mieć pełnej kontroli nad wszystkimi aplikacjami, to zabierałoby nam zbyt dużo czasu. Jeżeli natomiast przyjmujemy, że na komputerze może znajdować się szkodliwa aplikacja, która odbiera lub wysyła jakieś niezaufane dane, to i tak mamy poważny problem – lepiej jednak prowadzić profilaktykę i zapobiegać takim sytuacjom, aniżeli „leczyć je” blokadami nakładanymi przez zaporę.

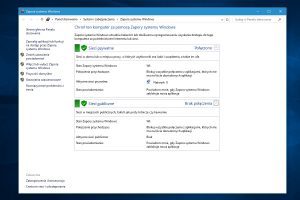

Większość użytkowników nie ma bezpośredniego dostępu do Internetu. Najczęściej nie łączymy komputera w sieć dostawcy, lecz za pośrednictwem np. routera. Ten wykorzystuje translację adresów (NAT), która dodatkowo zwiększa bezpieczeństwo naszej sieci i komputerów w niej zawartych. Dodatkowe ustawienia znajdziemy w systemie. Otwieramy menu Start i wpisujemy „zapora”, po czym przechodzimy do pozycji „Zapora systemu Windows”. W głównym oknie znajdziemy tylko podstawowe informacje o sieciach, do jakich jesteśmy podłączeni i ich typach. Z menu po lewej stronie zmienimy także ustawienia np. powiadomień o blokowaniu nowych aplikacji. Jeżeli chcemy w jakichś typach sieci odciąć się od ruchu, możemy zupełnie wyłączyć takie komunikaty. W większości wypadków domyślne ustawienia będą jednak zupełnie wystarczające. Znajdziemy tu także menu, w którym szybko skonfigurujemy aplikacje, którym pozwalamy na ruch przez zaporę w konkretnych typach sieci.

Większość użytkowników nie ma bezpośredniego dostępu do Internetu. Najczęściej nie łączymy komputera w sieć dostawcy, lecz za pośrednictwem np. routera. Ten wykorzystuje translację adresów (NAT), która dodatkowo zwiększa bezpieczeństwo naszej sieci i komputerów w niej zawartych. Dodatkowe ustawienia znajdziemy w systemie. Otwieramy menu Start i wpisujemy „zapora”, po czym przechodzimy do pozycji „Zapora systemu Windows”. W głównym oknie znajdziemy tylko podstawowe informacje o sieciach, do jakich jesteśmy podłączeni i ich typach. Z menu po lewej stronie zmienimy także ustawienia np. powiadomień o blokowaniu nowych aplikacji. Jeżeli chcemy w jakichś typach sieci odciąć się od ruchu, możemy zupełnie wyłączyć takie komunikaty. W większości wypadków domyślne ustawienia będą jednak zupełnie wystarczające. Znajdziemy tu także menu, w którym szybko skonfigurujemy aplikacje, którym pozwalamy na ruch przez zaporę w konkretnych typach sieci.

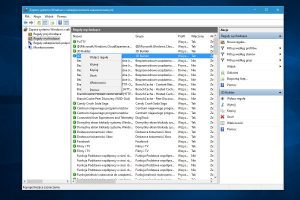

Najbardziej interesujące są jednak ustawienia zaawansowane. Przejście do nich powoduje otworzenie nowego okna z dokładnymi regułami. Z menu po lewej stronie możemy wybierać zarówno reguły przychodzące jak i wychodzące – domyślnie system tworzy niektóre z nich, które umożliwiają przesyłanie danych składnikom systemowym. Istnienie reguły nie oznacza, że musi być ona aktywna. Jeżeli zechcemy, możemy w dowolnym momencie ją wyłączyć, co spowoduje zablokowanie ruchu z wybranej aplikacji. Opcja ta nadaje się do ograniczania połączeń systemowych np. wyłączania opcji kontaktu z pomocą techniczną, synchronizacji pogody, wyszukiwarki systemowej czy konta Xbox. Ich wyłączanie skutkuje oczywiście nieprawidłowym działaniem niektórych funkcji, ale jeżeli zechcemy, możemy z tego poziomu znacznie ograniczyć przesyłanie danych na serwery Microsoftu.

Najbardziej interesujące są jednak ustawienia zaawansowane. Przejście do nich powoduje otworzenie nowego okna z dokładnymi regułami. Z menu po lewej stronie możemy wybierać zarówno reguły przychodzące jak i wychodzące – domyślnie system tworzy niektóre z nich, które umożliwiają przesyłanie danych składnikom systemowym. Istnienie reguły nie oznacza, że musi być ona aktywna. Jeżeli zechcemy, możemy w dowolnym momencie ją wyłączyć, co spowoduje zablokowanie ruchu z wybranej aplikacji. Opcja ta nadaje się do ograniczania połączeń systemowych np. wyłączania opcji kontaktu z pomocą techniczną, synchronizacji pogody, wyszukiwarki systemowej czy konta Xbox. Ich wyłączanie skutkuje oczywiście nieprawidłowym działaniem niektórych funkcji, ale jeżeli zechcemy, możemy z tego poziomu znacznie ograniczyć przesyłanie danych na serwery Microsoftu.

Tworzenie nowych reguł nie powinno sprawiać żadnych trudności. Możemy je dodawać dla konkretnych programów, portów i usług. Zapora umożliwia wybranie typu protokołu (m.in. TCP, UDP, IGMP, ICMP), zakresu obsługiwanych adresów IP, a także wykonywanej akcji, czyli np. blokowania. Każda z nich może być przypisana do sieci określonego typu, każda zawiera swoją nazwę i opcjonalny opis, dzięki czemu możemy utworzyć wszystkie niezbędne reguły i nie stracić kontroli nad nimi. Edytując już utworzoną regułę możemy określić jakich interfejsów dotyczy i np. aktywować ją tylko dla połączeń bezprzewodowych. Ewentualne przenoszenie reguł między różnymi komputerami ułatwia mechanizm importowania i eksportowania zasad, oprócz tego możemy wszystkie z nich filtrować zgodnie z ustalonymi kryteriami.

Tworzenie nowych reguł nie powinno sprawiać żadnych trudności. Możemy je dodawać dla konkretnych programów, portów i usług. Zapora umożliwia wybranie typu protokołu (m.in. TCP, UDP, IGMP, ICMP), zakresu obsługiwanych adresów IP, a także wykonywanej akcji, czyli np. blokowania. Każda z nich może być przypisana do sieci określonego typu, każda zawiera swoją nazwę i opcjonalny opis, dzięki czemu możemy utworzyć wszystkie niezbędne reguły i nie stracić kontroli nad nimi. Edytując już utworzoną regułę możemy określić jakich interfejsów dotyczy i np. aktywować ją tylko dla połączeń bezprzewodowych. Ewentualne przenoszenie reguł między różnymi komputerami ułatwia mechanizm importowania i eksportowania zasad, oprócz tego możemy wszystkie z nich filtrować zgodnie z ustalonymi kryteriami.

W kwestii doboru reguł nie można zaproponować niczego konkretnego – każdy musi skonfigurować je zgodnie z własnymi wymaganiami i np. domyślnie blokować cały ruch, a zezwolić jedynie na ten ustawiony w regułach. Jest to operacja czasochłonna, ale dzięki niej możemy w razie potrzeby sterować wszystkimi połączeniami, także tymi nawiązywanymi przez system operacyjny. Zapora wbudowana w system ma spore możliwości i nie powinniśmy jej lekceważyć jako „nieskutecznej”. Akurat zapora jest tworem, który albo istnieje i działa (filtruje ruch, blokuje go w razie potrzeby), albo nie działa wcale – tutaj obowiązuje myślenie zerojedynkowe. Niektórym użytkownikom może brakować np. trybu interaktywnego znanego z innych aplikacji tego typu, od tego są jednak specjalne programy-nakładki, którym w przypadku zainteresowania zostanie poświęcony osobny materiał.

W kwestii doboru reguł nie można zaproponować niczego konkretnego – każdy musi skonfigurować je zgodnie z własnymi wymaganiami i np. domyślnie blokować cały ruch, a zezwolić jedynie na ten ustawiony w regułach. Jest to operacja czasochłonna, ale dzięki niej możemy w razie potrzeby sterować wszystkimi połączeniami, także tymi nawiązywanymi przez system operacyjny. Zapora wbudowana w system ma spore możliwości i nie powinniśmy jej lekceważyć jako „nieskutecznej”. Akurat zapora jest tworem, który albo istnieje i działa (filtruje ruch, blokuje go w razie potrzeby), albo nie działa wcale – tutaj obowiązuje myślenie zerojedynkowe. Niektórym użytkownikom może brakować np. trybu interaktywnego znanego z innych aplikacji tego typu, od tego są jednak specjalne programy-nakładki, którym w przypadku zainteresowania zostanie poświęcony osobny materiał.

Software Restriction Policies (SRP)

Kolejnym krokiem konfiguracji systemu jest wykorzystanie modułu Software Restriction Policies (SRP). Jest to składnik systemu Windows, który odpowiada za kontrolowanie aplikacji uruchamianych na komputerze przez użytkowników. Dzięki niemu możliwe jest blokowanie konkretnych programów albo też działanie w drugą stronę tj. zablokowanie wszystkie, co nie znajduje się w regułach umożliwiających uruchamianie aplikacji. Metoda ta zadebiutowała wraz z Windows XP i jest ze względu na sposób działania niezwykle skuteczna, co więcej, nie obciąża komputera. Dzięki niej możemy ograniczyć uruchamiane oprogramowanie do jedynie zaufanego i zatwierdzonego, a resztę automatycznie odrzucać. Jeżeli nie zmieniamy aplikacji, z jakich korzystamy zbyt często, zabezpiecza to przed wykonywaniem szkodliwych programów. Nawet jeżeli sami nie będziemy mogli z tego skorzystać, możemy SRP wykorzystać na komputerach niedoświadczonych domowników.

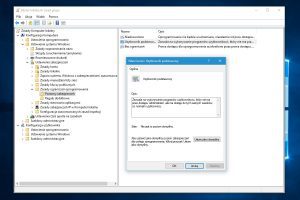

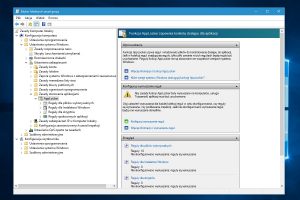

Niestety problem z SRP polega na tym, że po pierwsze konfiguracja wymaga nieco pracy, a po drugie mechanizm ten jest dostępny jedynie w bardziej rozbudowanych edycjach systemu Windows (np. Pro). Użytkownicy wersji Home nie mogą korzystać z takich programowych ograniczeń. W celu dostania się do odpowiednich ustawień uruchamiamy Edytor lokalnych zasad grupy za pomocą menu Start, a następnie przechodzimy przez poszczególne pozycje menu: Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń i na koniec Zasady ograniczeń oprogramowania. Domyślnie nie znajdziemy tam żadnych restrykcji, system powiadomi nas o tym odpowiednim komunikatem. Wystarczy na tej pozycji kliknąć prawym przyciskiem myszy i wybrać opcję dodawania nowych zasad ograniczonego oprogramowania.

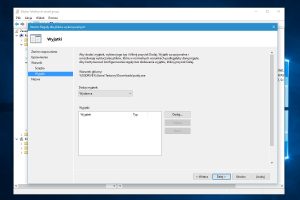

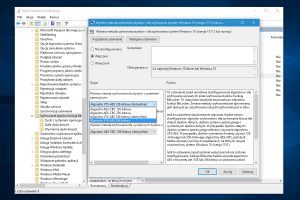

W oknie pojawią się nowe opcje. Klikamy dwukrotnie na pozycję „Wymuszanie”, tutaj ustawiamy główne ustawienia. Pierwsza opcja dotyczy nakładania restrykcji także na dodatkowe biblioteki przez nie używane. Wymuszenie stosowanie reguł na wszystkich plikach oprogramowania jest ustawieniem bezpieczniejszym, ale oznacza, że będziemy musieli utworzyć znacznie więcej reguł: jeżeli jakiś program korzysta z plików DLL, musimy utworzyć reguły dla wszystkich z nich. W przypadku zwykłego użytku najlepiej zrezygnować z tej opcji i wykluczyć biblioteki. Drugie ustawienie dotyczy tego, dla kogo będą stosowane reguły. Domyślnie system chce je narzucać wszystkim użytkownikom. W poprzednim kroku utworzyliśmy już specjalne konto administratora, więc teraz możemy to wykorzystać i ominąć restrykcje dla tego konta. Dzięki temu prace administracyjne wykonamy szybciej i bez dodatkowych modyfikacji SRP. Ustawienia certyfikatów zostawiamy bez ingerencji.

W oknie pojawią się nowe opcje. Klikamy dwukrotnie na pozycję „Wymuszanie”, tutaj ustawiamy główne ustawienia. Pierwsza opcja dotyczy nakładania restrykcji także na dodatkowe biblioteki przez nie używane. Wymuszenie stosowanie reguł na wszystkich plikach oprogramowania jest ustawieniem bezpieczniejszym, ale oznacza, że będziemy musieli utworzyć znacznie więcej reguł: jeżeli jakiś program korzysta z plików DLL, musimy utworzyć reguły dla wszystkich z nich. W przypadku zwykłego użytku najlepiej zrezygnować z tej opcji i wykluczyć biblioteki. Drugie ustawienie dotyczy tego, dla kogo będą stosowane reguły. Domyślnie system chce je narzucać wszystkim użytkownikom. W poprzednim kroku utworzyliśmy już specjalne konto administratora, więc teraz możemy to wykorzystać i ominąć restrykcje dla tego konta. Dzięki temu prace administracyjne wykonamy szybciej i bez dodatkowych modyfikacji SRP. Ustawienia certyfikatów zostawiamy bez ingerencji.

Kolejnym krokiem jest edycja wyznaczonych typów plików. Domyślnie SRP działa na wiele typów danych, ale nie wszystkie. Samodzielnie możemy dodać tam inne typy plików, jakie chcemy blokować np. pliki o rozszerzeniach JS (skrypty JavaScript), czy też PS (skrypty PowerShell). Następnie przechodzimy do katalogu poziomy zabezpieczeń. Tutaj znajdziemy trzy poziomy działania: blokowanie aplikacji, zezwalanie na uruchamianie użytkownikom standardowym, a także nieograniczone uruchamianie, które jest regułą domyślną (o czym szerzej za chwilę). Jeżeli chcemy domyślnie blokować wszystkie aplikacje programy, możemy wykorzystać to miejsce do zmiany głównej reguły działającej na aplikacje i inne pliki. Pamiętajmy jednak, że we wcześniejszym ustawieniu powinniśmy wykluczyć z restrykcji administratorów. Teraz możemy przejść do reguł, czyli folderu reguły dodatkowe.

Reguły utworzone w ramach mechanizmu SRP dzielą się na cztery kategorie. Pierwsza opiera się na tzw. hash pliku, czyli unikalną wartość wyliczoną specjalne dla niego. Metoda ta jest niezależna od nazwy pliku i ścieżki, dodając ją możemy więc być pewni, że zadziała, nawet gdy zmienimy te parametry. Druga metoda bazuje na certyfikatach, którymi możemy podpisywać pliki, najpierw musimy je jednak dla każdej z aplikacji wystawić. Trzecia kategoria dotyczy ścieżek: aplikacje znajdujące się w wybranych folderach będzie można uruchamiać lub blokować. Na szczęście reguły takie nie są ograniczone do pojedynczego pliku, użytkownik może stosować m.in. znak „*”, aby uwzględnić wszystkie dane wewnątrz (np. ścieżka „C:\Testowy\*” uwzględnia wszystkie dane w katalogu i podkatalogach Testowy). Ostatnia kategoria to reguły bazujące na strefach sieciowych, dotyczą one pobierania plików *.MSI za pomocą przeglądarki Internet Explorer. W razie potrzeby możemy opcję taką wyłączyć dla np. całego Internetu.

Tworząc reguły, należy pamiętać o tym, że są one realizowane w określonej kolejności: najpierw analizowane są hashe, potem certyfikaty, ścieżki, strefy internetowe a na koniec SRP używa domyślnej reguły ustawionej na komputerze. Oznacza to, że możemy np. zabronić używania programów, a następnie za pomocą hashy lub ścieżek skonfigurować dozwolone katalogi. Jeżeli we wcześniejszym kroku przestawiliśmy ustawienie domyślnej reguły na zabronione, teraz możemy wybrać ścieżkę lub hash do dozwolonych aplikacji. Możliwe jest więc stworzenie specjalnego folderu na dysku o np. nazwie „Do instalowania” i ręczne przenoszenie do niego plików, które chcemy uruchamiać. Mamy wtedy pewność, że aplikacje nie będą instalowane automatycznie. Analogicznie możliwe jest utworzenie najpierw reguły ścieżki „*” (czyli obejmującej wszystkie dyski) zezwalającej na działanie, a następnie stworzenie reguły bazującej na hashu, która zablokuje wybrany program. W ten sposób zablokujemy tylko pojedynczą aplikację.

Tworząc reguły, należy pamiętać o tym, że są one realizowane w określonej kolejności: najpierw analizowane są hashe, potem certyfikaty, ścieżki, strefy internetowe a na koniec SRP używa domyślnej reguły ustawionej na komputerze. Oznacza to, że możemy np. zabronić używania programów, a następnie za pomocą hashy lub ścieżek skonfigurować dozwolone katalogi. Jeżeli we wcześniejszym kroku przestawiliśmy ustawienie domyślnej reguły na zabronione, teraz możemy wybrać ścieżkę lub hash do dozwolonych aplikacji. Możliwe jest więc stworzenie specjalnego folderu na dysku o np. nazwie „Do instalowania” i ręczne przenoszenie do niego plików, które chcemy uruchamiać. Mamy wtedy pewność, że aplikacje nie będą instalowane automatycznie. Analogicznie możliwe jest utworzenie najpierw reguły ścieżki „*” (czyli obejmującej wszystkie dyski) zezwalającej na działanie, a następnie stworzenie reguły bazującej na hashu, która zablokuje wybrany program. W ten sposób zablokujemy tylko pojedynczą aplikację.

Podczas tworzenia reguł SRP musimy zdać się na sposób wykorzystania komputera. W większości przypadków warto zablokować uruchamianie aplikacji z katalogu Pobrane (Download), a także folderów tymczasowych (Temp). Zablokować można także dane znajdujące się w katalogu C:\Użytkownicy\nasz-login\AppData, choć niektóre programy rezydują właśnie w tym miejscu i zaowocuje to problemami z ich działaniem – konieczne będzie utworzenie ścieżek hashy, które stanowią swoiste reguły wykluczeni z restrykcji. Ogółem jest to mechanizm bardzo „mocny”, o ile można tak to określić i zapewniający bardzo wysoki poziom bezpieczeństwa. Odrzuca on możliwość wykonywania nieautoryzowanych aplikacji i stanowi świetny sposób do zabezpieczania komputera w sytuacji, gdy oprogramowanie nie zmienia się na nim zbyt często.

Podczas tworzenia reguł SRP musimy zdać się na sposób wykorzystania komputera. W większości przypadków warto zablokować uruchamianie aplikacji z katalogu Pobrane (Download), a także folderów tymczasowych (Temp). Zablokować można także dane znajdujące się w katalogu C:\Użytkownicy\nasz-login\AppData, choć niektóre programy rezydują właśnie w tym miejscu i zaowocuje to problemami z ich działaniem – konieczne będzie utworzenie ścieżek hashy, które stanowią swoiste reguły wykluczeni z restrykcji. Ogółem jest to mechanizm bardzo „mocny”, o ile można tak to określić i zapewniający bardzo wysoki poziom bezpieczeństwa. Odrzuca on możliwość wykonywania nieautoryzowanych aplikacji i stanowi świetny sposób do zabezpieczania komputera w sytuacji, gdy oprogramowanie nie zmienia się na nim zbyt często.

AppLocker – Dodatkowa kontrola aplikacji

W miarę rozwoju swoich systemów Microsoft zdał sobie sprawę, że SRP omówione w poprzednim rozdziale nie zawsze stanowią najlepsze rozwiązanie – komplikacja w tworzeniu reguł stanowi spore utrudnienie, na dodatek aktualizacje programów (np. automatyczne, ciche instalowanie nowej wersji przeglądarki Google Chrome) zmieniają ich hashe, co powoduje, że wymagają one poprawiania reguł i interakcji użytkownika. W Windows 7 zadebiutował nowy mechanizm o nazwie AppLocker, który stanowi rozwinięcie idei SRP i co ważne, może działać z nią równolegle. Jest to propozycja jeszcze wygodniejsza, choć niestety jeszcze trudniej dostępna: Microsoft udostępnia ją w pełnym wydaniu tylko w Windows w wersji Enterprise i Education lub dodatkowo Ultimate w przypadku Windows 7. Ten ostatni system co prawda pozwala na tworzenie reguł nawet w wersji Professional, ale nie jesteśmy w stanie ich wymuszać. Mimo wszystko warto zajrzeć i do tego mechanizmu.

Aby skorzystać z ustawień AppLockera, ponownie uruchamiamy Edytor lokalnych zasad grupy za pomocą menu Start, a następnie przechodzimy przez poszczególne pozycje menu: Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady sterowania aplikacjami i na koniec wybieramy pozycję AppLocker. Już na pierwszy rzut oka zauważymy, że tutaj nie ma panelu reguł, są natomiast proste w obsłudze kreatory. Zobaczymy także komunikat, który poinformuje nas o konieczności uruchomienia dodatkowej usługi. Aby tego dokonać, w menu Start wpisujemy „Usługi” i proponowaną aplikację uruchamiamy jako administrator. Wyszukujemy na liście usługę „Tożsamość aplikacji”, klikamy na niej dwukrotnie i uruchamiamy. Teraz możemy przejść do konfiguracji reguł AppLockera.

Aby skorzystać z ustawień AppLockera, ponownie uruchamiamy Edytor lokalnych zasad grupy za pomocą menu Start, a następnie przechodzimy przez poszczególne pozycje menu: Konfiguracja komputera -> Ustawienia systemu Windows -> Ustawienia zabezpieczeń -> Zasady sterowania aplikacjami i na koniec wybieramy pozycję AppLocker. Już na pierwszy rzut oka zauważymy, że tutaj nie ma panelu reguł, są natomiast proste w obsłudze kreatory. Zobaczymy także komunikat, który poinformuje nas o konieczności uruchomienia dodatkowej usługi. Aby tego dokonać, w menu Start wpisujemy „Usługi” i proponowaną aplikację uruchamiamy jako administrator. Wyszukujemy na liście usługę „Tożsamość aplikacji”, klikamy na niej dwukrotnie i uruchamiamy. Teraz możemy przejść do konfiguracji reguł AppLockera.

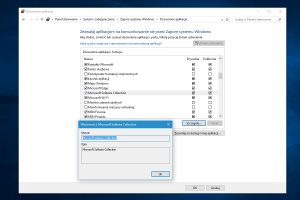

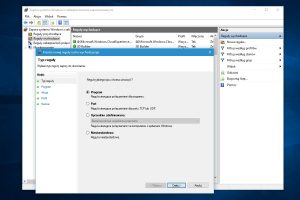

W tym przypadku możemy tworzyć reguły odwołujące się do konkretnych plików wykonywalnych i folderów z nimi, instalatorów systemu Windows (pliki *.msi i *.msp), skryptów PowerShell, bat, cmd, vbs i JavaScript, a także bibliotek DLL. Przykład działania tej funkcji pokażemy na pierwszej z tych opcji. Rozwijamy pozycję AppLocker, klikamy prawym przyciskiem myszy na „Reguły dla plików wykonywalnych” i wybieramy opcję tworzenia domyślnych reguł. Mechanizm domyślnie zezwala administratorom na uruchamianie wszystkich plików, standardowym użytkownikom tylko tych zlokalizowanych w katalogu Windows oraz Program Files. Aby odblokować dostęp do innych danych, tworzymy nową regułę, wybieramy akcję (w naszym przypadku zezwalania), a następnie grupę lub określonego użytkownika. Dalej kreator prosi o wybranie warunku: możemy korzystać z hashy, ścieżek, a także podpisów konkretnych wydawców (i np. zezwolić na używanie aplikacji określonych firm). Ostatnia z opcji ma swoje zakresy, tj. możemy zezwolić tylko na określoną wersję programu danego producenta, ale równie dobrze na wszystkie jego aplikacje.

W tym przypadku możemy tworzyć reguły odwołujące się do konkretnych plików wykonywalnych i folderów z nimi, instalatorów systemu Windows (pliki *.msi i *.msp), skryptów PowerShell, bat, cmd, vbs i JavaScript, a także bibliotek DLL. Przykład działania tej funkcji pokażemy na pierwszej z tych opcji. Rozwijamy pozycję AppLocker, klikamy prawym przyciskiem myszy na „Reguły dla plików wykonywalnych” i wybieramy opcję tworzenia domyślnych reguł. Mechanizm domyślnie zezwala administratorom na uruchamianie wszystkich plików, standardowym użytkownikom tylko tych zlokalizowanych w katalogu Windows oraz Program Files. Aby odblokować dostęp do innych danych, tworzymy nową regułę, wybieramy akcję (w naszym przypadku zezwalania), a następnie grupę lub określonego użytkownika. Dalej kreator prosi o wybranie warunku: możemy korzystać z hashy, ścieżek, a także podpisów konkretnych wydawców (i np. zezwolić na używanie aplikacji określonych firm). Ostatnia z opcji ma swoje zakresy, tj. możemy zezwolić tylko na określoną wersję programu danego producenta, ale równie dobrze na wszystkie jego aplikacje.

AppLocker umożliwia także tworzenie wyjątków od reguł np. odblokowanie konkretnego katalogu, ale zarazem zablokowanie niektórych plików w nim zawartych. Także i tutaj wybieramy nasze kryteria, po czym przechodzimy dalej – każda z reguł może mieć swoją nazwę i opcjonalny opis, dzięki czemu będzie nam nad nimi znacznie łatwiej zapanować. Ciekawym mechanizmem jest także funkcja automatycznego tworzenia reguł. Jeżeli dopiero co zainstalowaliśmy system i swoje aplikacje, możemy dowolne katalogi „przeskanować” i automatycznie utworzyć reguły, które będą zezwalały na ich uruchamianie. W głównym jego oknie jest także możliwa zmiana zachowania tj. włączenie tzw. audytu zamiast blokowania. W takim przypadku AppLocker pozwoli na działanie aplikacji, ale będzie zapisywał informacje w dzienniku zdarzeń informując nas o tym, co takiego mógłby zablokować, gdybyśmy wymusili stosowanie reguł.

Obsługa AppLockera jest znacznie łatwiejsza niż SRP, choć używanie obu tych mechanizmów wspólnie nie jest w żaden sposób wykluczone. Niestety Microsoft rezerwuje ją tylko dla wysokich i drogich edycji systemu Windows, w efekcie zwykłemu domowemu użytkownikowi nie będzie zbyt łatwo z niej skorzystać. Konfiguracja poszczególnych reguł wygląda podobnie jak w przypadku SRP – decydujemy, na co takiego zezwalamy (lub co takiego blokujemy) zgodnie z własnymi upodobaniami. Jeżeli postanowimy użyć tego mechanizmu, warto zablokować wykonywanie aplikacji z katalogów tymczasowych, to właśnie do nich często trafiają szkodniki pobierane z Internetu.

BitLocker – Szyfrowanie dysków

Szyfrowanie danych nie jest w stanie zabezpieczyć nas przed zagrożeniami znajdującymi się na stronach internetowych i pamięciach przenośnych, ale stanowi receptę na ewentualne zagubienie lub kradzież urządzenia, którym się posługujemy. Windows jest wyposażony w mechanizm szyfrowania o nazwie BitLocker – jest on własnościowy i zamknięty, przez co wielu użytkowników zapewne zdecyduje się na rozwiązania otwarte takie jak np. VeraCrypt. Jak na razie nie udowodnienia istnienia tylnych furtek w BitLockerze, jednocześnie nikt jednak nie jest w stanie takiego scenariusza całkowicie wykluczyć. Jako autor ani nie rekomenduję go, ani nie zniechęcam do używania BitLockera. Moim zdaniem to ciekawe rozwiązanie, które pod kilkoma względami związanymi z codzienną wygodą użytkownika deklasuje konkurencję, stąd opis jego funkcji i dodatkowych możliwości.

Zanim skorzystamy z BitLockera, musimy zdać sobie sprawę z tego, że także ta opcja jest dostępna tylko w niektórych wydaniach systemu Windows. Posiadacze Windows 7 muszą zaopatrzyć się w edycje Enterprise lub Ultimate. Znacznie lepiej wygląda to w Windows 8 i nowszych, bo w ich przypadku BitLocker jest dostępny już od wersji Pro – osobiście uważam to za bardzo pozytywną zmianę, bo teraz z mechanizmu może skorzystać więcej osób. Przynajmniej w teorii, bo BitLocker w przeciwieństwie do otwartych alternatyw ma także wymagania sprzętowe. Komputer, na którym chcemy z niego korzystać powinien być wyposażony w sprzętowy moduł TPM, który zajmuje się operacjami kryptograficznymi i może zagwarantować bezpieczeństwo kluczy szyfrujących. Z tym może być natomiast ciężko, w szczególności w komputerach stacjonarnych. Na całe szczęście możemy w ustawieniach zaawansowanych systemu wymóg taki wyłączyć.

Zanim skorzystamy z BitLockera, musimy zdać sobie sprawę z tego, że także ta opcja jest dostępna tylko w niektórych wydaniach systemu Windows. Posiadacze Windows 7 muszą zaopatrzyć się w edycje Enterprise lub Ultimate. Znacznie lepiej wygląda to w Windows 8 i nowszych, bo w ich przypadku BitLocker jest dostępny już od wersji Pro – osobiście uważam to za bardzo pozytywną zmianę, bo teraz z mechanizmu może skorzystać więcej osób. Przynajmniej w teorii, bo BitLocker w przeciwieństwie do otwartych alternatyw ma także wymagania sprzętowe. Komputer, na którym chcemy z niego korzystać powinien być wyposażony w sprzętowy moduł TPM, który zajmuje się operacjami kryptograficznymi i może zagwarantować bezpieczeństwo kluczy szyfrujących. Z tym może być natomiast ciężko, w szczególności w komputerach stacjonarnych. Na całe szczęście możemy w ustawieniach zaawansowanych systemu wymóg taki wyłączyć.

Jeżeli chodzi o stosowany sposób szyfrowania, to wiele zależy od systemu, z jakiego korzystamy. W Windows 7 domyślnie wykorzystywany jest algorytm AES-128 wraz z autorskim dyfuzorem stworzonym przez Microsoft, który ma go wzmacniać, opcjonalnie możemy także używać wariantu AES-256 i wyłączyć dyfuzor. W Windows 8 i 8.1 firma zrezygnowała z tego mechanizmu i postawiła na czysty AES w odmianach 128-bit i 256-bit. Zostało to podyktowane wprowadzeniem dodatkowych możliwości. Wersja ta wspiera samoszyfrujące się dyski (np. wiele nośników SSD) w ramach mechanizmu eDrive. Po jego aktywacji system przejmuje kontrole nad sprzętowym szyfrowaniem, dzięki czemu dane są zabezpieczone w zasadzie bez utraty wydajności. W Windows 10 sprawa wyglądała tak samo aż do wydania wersji Threshold Wave 2 w listopadzie ubiegłego roku. Producent dodał wtedy nowy algorytm szyfrowania XTS-AES, który jest dodatkowo zabezpieczony przed niektórymi atakami.

Jeżeli chodzi o stosowany sposób szyfrowania, to wiele zależy od systemu, z jakiego korzystamy. W Windows 7 domyślnie wykorzystywany jest algorytm AES-128 wraz z autorskim dyfuzorem stworzonym przez Microsoft, który ma go wzmacniać, opcjonalnie możemy także używać wariantu AES-256 i wyłączyć dyfuzor. W Windows 8 i 8.1 firma zrezygnowała z tego mechanizmu i postawiła na czysty AES w odmianach 128-bit i 256-bit. Zostało to podyktowane wprowadzeniem dodatkowych możliwości. Wersja ta wspiera samoszyfrujące się dyski (np. wiele nośników SSD) w ramach mechanizmu eDrive. Po jego aktywacji system przejmuje kontrole nad sprzętowym szyfrowaniem, dzięki czemu dane są zabezpieczone w zasadzie bez utraty wydajności. W Windows 10 sprawa wyglądała tak samo aż do wydania wersji Threshold Wave 2 w listopadzie ubiegłego roku. Producent dodał wtedy nowy algorytm szyfrowania XTS-AES, który jest dodatkowo zabezpieczony przed niektórymi atakami.

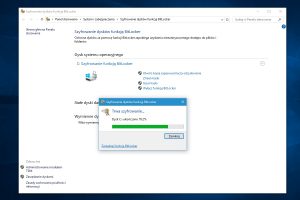

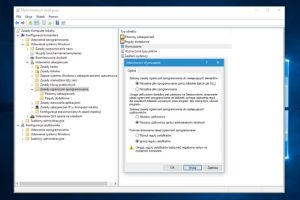

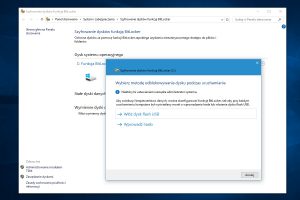

Skoro już znamy teorię, czas zabrać się do odblokowywania BitLockera na komputerach pozbawionych modułu TPM. Skorzystać możemy z innych metod autoryzacji jak np. klucza startowego USB (pendrive), a także hasła. Uruchamiamy nasze ulubione narzędzie, czyli Edytor lokalnych zasad grupy i przechodzimy przez kategorie: Szablony administracyjne w zakładce konfiguracja komputera -> Składniki systemu Windows -> Szyfrowanie dysków funkcją Bitlocker. Na koniec otwieramy dyski z systemem operacyjnym. Z dostępnych opcji klikamy na „wymagaj dodatkowego uwierzytelnienia przy uruchamianiu”. Domyślnie opcja nie jest skonfigurowana. Wybieramy włączone i upewniamy się, czy poniżej zaznaczona jest opcja na zezwalanie używania funkcji BitLocker bez zgodnego modułu TPM. To już wszystko, po dokonaniu tej zmiany kreator szyfrowania dysku BitLockerem pozwoli nam na używanie hasła, nawet gdy nie posiadamy modułu TPM w swoim komputerze. W tym samym miejscu zmienimy wykorzystywany algorytm, wystarczy edytować ustawienie „Wybierz metodę szyfrowania dysków i siłę szyfrowania”.

Skoro już znamy teorię, czas zabrać się do odblokowywania BitLockera na komputerach pozbawionych modułu TPM. Skorzystać możemy z innych metod autoryzacji jak np. klucza startowego USB (pendrive), a także hasła. Uruchamiamy nasze ulubione narzędzie, czyli Edytor lokalnych zasad grupy i przechodzimy przez kategorie: Szablony administracyjne w zakładce konfiguracja komputera -> Składniki systemu Windows -> Szyfrowanie dysków funkcją Bitlocker. Na koniec otwieramy dyski z systemem operacyjnym. Z dostępnych opcji klikamy na „wymagaj dodatkowego uwierzytelnienia przy uruchamianiu”. Domyślnie opcja nie jest skonfigurowana. Wybieramy włączone i upewniamy się, czy poniżej zaznaczona jest opcja na zezwalanie używania funkcji BitLocker bez zgodnego modułu TPM. To już wszystko, po dokonaniu tej zmiany kreator szyfrowania dysku BitLockerem pozwoli nam na używanie hasła, nawet gdy nie posiadamy modułu TPM w swoim komputerze. W tym samym miejscu zmienimy wykorzystywany algorytm, wystarczy edytować ustawienie „Wybierz metodę szyfrowania dysków i siłę szyfrowania”.

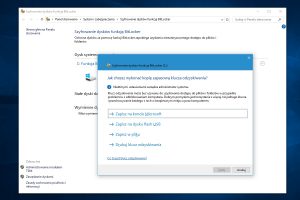

Dalsze operacje to już działanie zgodne z kreatorem. W menu Start wpisujemy „BitLocker” i wybieramy opcję zarządzania tą funkcją. Z mechanizmu możemy korzystać zarówno na dysku systemowym, jak i wszystkich innych partycjach. Co więcej, BitLocker umożliwia zaszyfrowanie także pamięci przenośnych (pendrive, zewnętrzne dyski) i automatyczne odblokowywanie ich na komputerze po podłączeniu. Niestety, pojawia się tu pewien problem. Jeżeli nasze konto jest powiązane z kontem Microsoft i korzystamy z urządzenia, które oferuje szyfrowanie w wersji Home (np. tablety), to BitLocker automatycznie przesyła kopię klucza do usługi OneDrive – oficjalnie w celu jego zabezpieczenia, oficjalnie firma nie przekazuje klucza nikomu zewnętrznemu i sama nigdy nie uzyskuje do niego dostępu. Załóżmy, że w obietnice takie nie wierzymy. Wszystkie zapisane na naszym koncie klucze możemy sprawdzić na specjalnej stronie internetowej, tam też można je w dowolnym momencie usunąć: https://onedrive.live.com/recoverykey

Dalsze operacje to już działanie zgodne z kreatorem. W menu Start wpisujemy „BitLocker” i wybieramy opcję zarządzania tą funkcją. Z mechanizmu możemy korzystać zarówno na dysku systemowym, jak i wszystkich innych partycjach. Co więcej, BitLocker umożliwia zaszyfrowanie także pamięci przenośnych (pendrive, zewnętrzne dyski) i automatyczne odblokowywanie ich na komputerze po podłączeniu. Niestety, pojawia się tu pewien problem. Jeżeli nasze konto jest powiązane z kontem Microsoft i korzystamy z urządzenia, które oferuje szyfrowanie w wersji Home (np. tablety), to BitLocker automatycznie przesyła kopię klucza do usługi OneDrive – oficjalnie w celu jego zabezpieczenia, oficjalnie firma nie przekazuje klucza nikomu zewnętrznemu i sama nigdy nie uzyskuje do niego dostępu. Załóżmy, że w obietnice takie nie wierzymy. Wszystkie zapisane na naszym koncie klucze możemy sprawdzić na specjalnej stronie internetowej, tam też można je w dowolnym momencie usunąć: https://onedrive.live.com/recoverykey

Po usunięciu klucza warto wygenerować nowy dla naszego komputera, który nie będzie już automatycznie przesyłany do OneDrive. Do tego celu możemy wykorzystać wbudowane w system narzędzia. Uruchamiamy wiersz polecenia jako administrator i wydajemy polecenie:

manage-bde -protectors -disable %systemdrive%

To spowoduje tymczasowe wyłączenie ochrony BitLockera na dysku systemowym. Następnym krokiem jest usunięcie aktualnego klucza:

manage-bde -protectors -delete %systemdrive% -type RecoveryPassword

Teraz możemy przejść do generowania nowego klucza:

manage-bde -protectors -add %systemdrive% -RecoveryPassword

System wyświetli odpowiedni komunikat i informacją o tym, że mamy zabezpieczyć nowy klucz – powinniśmy skopiować go na np. pamięć przenośną i zabezpieczyć. UWAGA: w razi utraty tego klucza i np. zapomnianego hasła nasze dane staną się całkowicie niedostępne i bezużyteczne! Na koniec zostało nam już jedynie ponowne aktywowanie szyfrowania:

manage-bde -protectors -enable %systemdrive%

Czy warto stosować BitLockera? Na to pytanie każdy musi odpowiedzieć sobie sam, wiele zależy bowiem od zaufania, jakie mamy (lub nie) do Microsoftu. Na pewno warto się z tym mechanizmem zapoznać i go wypróbować. W przypadku eDrive i dysków SSD z SED różnica w wydajności jest całkowicie pomijalna, zyskujemy natomiast zabezpieczenie danych w przypadku kradzieży – o ile odpowiednie służby być może są w stanie uzyskać dostęp do naszych danych, o tyle byle jaki złodziejaszek sobie z tym nie poradzi.

EMET – Ochrona przed exploitami

Choć poradnik dotyczy mechanizmów wbudowanych w system, nie można przejść obojętnie obok pakietu EMET udostępnianego przez Microsoft. Nawet jeżeli nie możemy zrezygnować z wyższych uprawnień, nadal możemy znacznie podnieść bezpieczeństwo systemu. Odpowiada za to niewielki pakiet Enhanced Mitigation Experience Toolkit, w języku polskim określany jako zestaw zaawansowanych narzędzi rozszerzonego środowiska ograniczającego ryzyko. Nazwa może wydawać się skomplikowana, ale świetnie oddaje ideę tej aplikacji. Jej działanie znacznie ogranicza ryzyko wystąpienia ataku i przejmowania kontroli nad aplikacjami. Zapewnia ona dostęp do zaawansowanych mechanizmów bezpieczeństwa wbudowanych w system. Te istnieją od dawna, ale Windows jako taki nie umożliwia zbyt wygodne sterowanie nimi. Ktoś interesujący się zaawansowanymi opcjami mógł natknąć się we właściwościach systemu na konfigurację DEP, czyli modułu zapobiegania wykonywaniu danych, poza tym jednak niczego więcej nie znajdziemy.

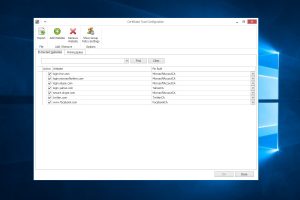

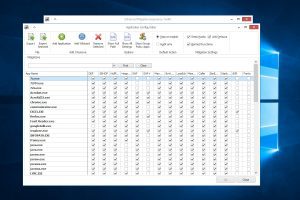

EMET dostępny jest na stronach TechNet, jego instalacja jest szybka i prosta, kończy się kreatorem, jaki umożliwia nam wstępne zabezpieczenie niektórych programów. Ochronę rozbito na dwa poziomy: ustawienia globalne, systemowe, a także konfigurację poszczególnych aplikacji. W pierwszym przypadku możemy sterować nie tylko DEP, ale także SEHOP (blokada nadpisania nagłówka), ASLR (losowe adresowanie danych), zaufanymi certyfikatami, a także blokowaniem niebezpiecznych, zewnętrznych fontów. Ten ostatni problem może wydawać się błahy, ale Microsoft już od kilku miesięcy łata dziurawe biblioteki GDI umożliwiające przejęcie kontroli za pomocą odpowiednio spreparowanej witryny. Wystarczy ją odwiedzić, aby przekazać system w ręce napastnika.

EMET dostępny jest na stronach TechNet, jego instalacja jest szybka i prosta, kończy się kreatorem, jaki umożliwia nam wstępne zabezpieczenie niektórych programów. Ochronę rozbito na dwa poziomy: ustawienia globalne, systemowe, a także konfigurację poszczególnych aplikacji. W pierwszym przypadku możemy sterować nie tylko DEP, ale także SEHOP (blokada nadpisania nagłówka), ASLR (losowe adresowanie danych), zaufanymi certyfikatami, a także blokowaniem niebezpiecznych, zewnętrznych fontów. Ten ostatni problem może wydawać się błahy, ale Microsoft już od kilku miesięcy łata dziurawe biblioteki GDI umożliwiające przejęcie kontroli za pomocą odpowiednio spreparowanej witryny. Wystarczy ją odwiedzić, aby przekazać system w ręce napastnika.

Pod oknem głównych ustawień znajdziemy listę aktualnie aktywnych procesów oraz ich status w odniesieniu do pracy EMET-a. Każdą z aplikacji możemy skonfigurować, tutaj ustawienia są już znacznie bardziej rozbudowane i oprócz wspomnianych wcześniej zabezpieczeń obejmują także m.in. EAF i wprowadzony niedawno EAF+. Oczywiście aplikacje, z których korzystamy, mogą (a nawet powinny!) samodzielnie aktywować tego typu mechanizmy. Wielu programistów nie podchodzi jednak do tej kwestii zbyt ambitnie – dziury w np. Adobe Readerze czy Flashu umożliwiają z kolei wykorzystanie exploitów i przejęcie naszego komputera. EMET służy do tego, aby techniki te wymuszać, niezależnie od tego, co postanowił autor aplikacji. Co więcej, nie wymaga on modyfikacji programu ani dostępu do kodu źródłowego. Zabezpieczenia są niczym kagańce nakładane odgórnie.

Pod oknem głównych ustawień znajdziemy listę aktualnie aktywnych procesów oraz ich status w odniesieniu do pracy EMET-a. Każdą z aplikacji możemy skonfigurować, tutaj ustawienia są już znacznie bardziej rozbudowane i oprócz wspomnianych wcześniej zabezpieczeń obejmują także m.in. EAF i wprowadzony niedawno EAF+. Oczywiście aplikacje, z których korzystamy, mogą (a nawet powinny!) samodzielnie aktywować tego typu mechanizmy. Wielu programistów nie podchodzi jednak do tej kwestii zbyt ambitnie – dziury w np. Adobe Readerze czy Flashu umożliwiają z kolei wykorzystanie exploitów i przejęcie naszego komputera. EMET służy do tego, aby techniki te wymuszać, niezależnie od tego, co postanowił autor aplikacji. Co więcej, nie wymaga on modyfikacji programu ani dostępu do kodu źródłowego. Zabezpieczenia są niczym kagańce nakładane odgórnie.

EMET automatycznie wykrywa naruszanie stanu aplikacji lub systemu i domyślnie je blokuje, w razie potrzeby może także jedynie przeprowadzać audyt i informować nas o różnych zdarzeniach. Pakiet zapisuje dane w dzienniku systemowym, wyświetla także swoją ikonę w zasobniku systemowym i działa w tle – z punktu widzenia obciążenia jest jednak kompletnie niezauważalny. Co ciekawe, choć program jest przeznaczony dla osób administrujących systemem, twórcy wbudowali w niego nawet obsługę motywów graficznych. Znacznie przydatniejszą opcją będzie jednak mechanizm importowania i eksportowania reguł. Te możemy utworzyć na jednym komputerze, a następnie szybko przenieść na inne. W katalogu aplikacji znajdziemy także gotowe listy dla popularnych programów (np. pakiet Office, Java, Flash, Adobe Reader, popularne przeglądarki).

EMET automatycznie wykrywa naruszanie stanu aplikacji lub systemu i domyślnie je blokuje, w razie potrzeby może także jedynie przeprowadzać audyt i informować nas o różnych zdarzeniach. Pakiet zapisuje dane w dzienniku systemowym, wyświetla także swoją ikonę w zasobniku systemowym i działa w tle – z punktu widzenia obciążenia jest jednak kompletnie niezauważalny. Co ciekawe, choć program jest przeznaczony dla osób administrujących systemem, twórcy wbudowali w niego nawet obsługę motywów graficznych. Znacznie przydatniejszą opcją będzie jednak mechanizm importowania i eksportowania reguł. Te możemy utworzyć na jednym komputerze, a następnie szybko przenieść na inne. W katalogu aplikacji znajdziemy także gotowe listy dla popularnych programów (np. pakiet Office, Java, Flash, Adobe Reader, popularne przeglądarki).

Zainstalowanie EMET-a i jego ustawienie dla najbardziej wrażliwych aplikacji może uchronić nas przed większością ataków. Dotychczasowe badania pokazywały, że aktywacja wbudowanych zabezpieczeń odrzuca przynajmniej 95% prób ataków exploitów. Nie jest to lek na wszystko, historia zna już przypadki obchodzenia EMET-a, ale za każdym razem wymagały one stosowania bardzo zaawansowanych technik ataku i specyficznych scenariuszy. Zwykły użytkownik domowy nie jest narażony na aż takie ryzyko. Inna sprawa to kompatybilność. Nie każda aplikacja będzie działał poprawnie z aktywowaną ochronę tego typu. Niestety nawet teraz natknąć się możemy na teoretycznie nowe programy, które są napisane w zły sposób i które ulegają awarii po aktywacji np. ASLR. Co ciekawe, w tym gronie znajdziemy także programy Microsoftu.

Firma wciąż rozwija ten pakiet i okresowo wydaje nowe, zaktualizowane wersje. Pełnię możliwości uzyskamy obecnie na 64-bitowej wersji systemu Windows 10, choć jest ona wspierana tylko w wersji beta EMET 5.5 (stabilna wersja to 5.2). Nie wynika to ze złośliwości producenta, ale tego, że niskopoziomowe mechanizmy ochrony da się wprowadzić tylko na etapie tworzenia systemu, a nie już po jego opublikowaniu i w ramach aktualizacji. Z wielu zabezpieczeń mogą korzystać także użytkownicy Visty, Windows 7, 8, 8.1 i odmian serwerowych, gdzie oprogramowanie tego typu jest wysoce zalecane. Jak z niego korzystać? Początkowo wystarczy go zainstalować i aktywować zalecane ustawienia. Po tym konieczne jest sprawdzenie wszystkich wykorzystywanych na co dzień aplikacji.

Ustawienia prywatności

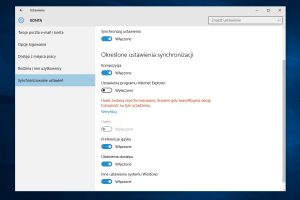

W przypadku Windows 10 istotną kwestią jest prywatność użytkownika. Standardowa konfiguracja ekspresowa wybrana podczas instalacji systemu to niestety niebyt dobry wybór – Microsoft wychodzi jednak z założenia, że dzielenie się z firmą wieloma informacjami jest jak najbardziej w porządku, a przecież system często otrzymujemy bezpłatnie w ramach darmowej aktualizacji z Windows 7 i Windows 8.1. Najlepiej wszystkie opcje skonfigurować samodzielnie i dostosować je do naszych potrzeb. Część z funkcji możemy wyłączyć już na etapie instalacji, możliwe jest także odcięcie się od konta Microsoft. Nie jest ono konieczne do działania systemu, choć oczywiście powoduje, że możemy w wygodniejszy sposób korzystać z takich funkcji jak synchronizacja ustawień w ramach chmury OneDrive czy automatyczne logowanie w niektórych usługach w przeglądarce Edge.

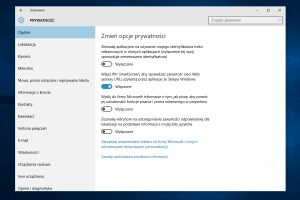

Choć Microsoft raczej nie dba o noszą prywatność w przypadku Windows 10, udostępnił w nowym panelu sterowania całą sekcję jej poświęconą. Zdecydowanie warto przejść do tych ustawień i je zmodyfikować. W opcjach ogólnych możemy wyłączyć wszystko poza skanowaniem stron z użyciem filtru SmartScreen. To udane rozwiązanie, które zapewnia filtrowanie przed szkodliwymi adresami i próbami fałszerstwa. SmartScreen jest także wykorzystywany w przeglądarkach internetowych Microsoft Edge i Internet Explorer. Nie brakuje go na poziomie całego systemu operacyjnego: gdy pobierzemy jakiś plik, SmartScreen automatycznie go skanuje i informuje, jeżeli nie został on rozpoznany. To dodatkowa warstwa ochronna, z której nie powinniśmy rezygnować. Warto jednak nauczyć się czytać jego komunikaty i nie ignorować ich, mogą bowiem zapobiec infekcji.

Choć Microsoft raczej nie dba o noszą prywatność w przypadku Windows 10, udostępnił w nowym panelu sterowania całą sekcję jej poświęconą. Zdecydowanie warto przejść do tych ustawień i je zmodyfikować. W opcjach ogólnych możemy wyłączyć wszystko poza skanowaniem stron z użyciem filtru SmartScreen. To udane rozwiązanie, które zapewnia filtrowanie przed szkodliwymi adresami i próbami fałszerstwa. SmartScreen jest także wykorzystywany w przeglądarkach internetowych Microsoft Edge i Internet Explorer. Nie brakuje go na poziomie całego systemu operacyjnego: gdy pobierzemy jakiś plik, SmartScreen automatycznie go skanuje i informuje, jeżeli nie został on rozpoznany. To dodatkowa warstwa ochronna, z której nie powinniśmy rezygnować. Warto jednak nauczyć się czytać jego komunikaty i nie ignorować ich, mogą bowiem zapobiec infekcji.

Kwestie związane z lokalizacją i udostępnianiem innych danych to osobisty wybór użytkownika – możemy pozwolić systemowi i aplikacjom na dostęp do naszej lokalizacji, przez co będą one działały automatycznie (np. pogoda). Z drugiej strony, często nie ma takiej potrzeby i najlepiej funkcje takie wyłączyć. Plus do Microsoftu należy się za możliwość ustawienia dostępu do lokalizacji, mikrofonu, kamery, kontaktów, kalendarza, wiadomości czy historii połączeń wszystkim aplikacjom z osobna. Dotyczy to jedynie programów uniwersalnych instalowanych ze sklepu wbudowanego w system, ale i tak daje sporą kontrolę nad informacjami – zaznaczmy, że Android musiał czekać na tego typu opcje aż do najnowszej wersji 6.0. Zdecydowanie warto wyłączyć natomiast poznawanie nas przez system i asystentkę Cortana. Funkcja ta nie jest dostępna w Polsce, a do personalizacji działania wymagane będzie przesyłanie informacji o naszym zachowaniu na serwery korporacji.

Kwestie związane z lokalizacją i udostępnianiem innych danych to osobisty wybór użytkownika – możemy pozwolić systemowi i aplikacjom na dostęp do naszej lokalizacji, przez co będą one działały automatycznie (np. pogoda). Z drugiej strony, często nie ma takiej potrzeby i najlepiej funkcje takie wyłączyć. Plus do Microsoftu należy się za możliwość ustawienia dostępu do lokalizacji, mikrofonu, kamery, kontaktów, kalendarza, wiadomości czy historii połączeń wszystkim aplikacjom z osobna. Dotyczy to jedynie programów uniwersalnych instalowanych ze sklepu wbudowanego w system, ale i tak daje sporą kontrolę nad informacjami – zaznaczmy, że Android musiał czekać na tego typu opcje aż do najnowszej wersji 6.0. Zdecydowanie warto wyłączyć natomiast poznawanie nas przez system i asystentkę Cortana. Funkcja ta nie jest dostępna w Polsce, a do personalizacji działania wymagane będzie przesyłanie informacji o naszym zachowaniu na serwery korporacji.

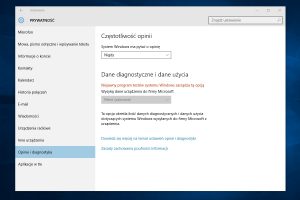

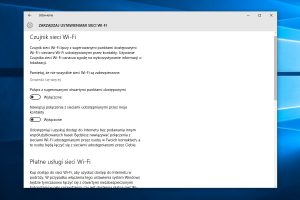

Przechodząc przez kolejne ustawienia, zatrzymajmy się w sekcji „Opinie i diagnostyka”. Nie musimy brać udział w żadnym programie Microsoftu, możemy bez żadnych złych konsekwencji zrezygnować z pytania o opinię i zdecydować się jedynie na wysyłanie podstawowych danych diagnostycznych służących do poprawy błędów. Pozostałe ustawienia są niejako rozsiane po całym panelu ustawień. W sekcji „Aktualizacje i zabezpieczenia” i grupie „Znajdź moje urządzenie” możemy wyłączyć funkcje zdalnego lokalizowania sprzętu na wypadek jego zagubienia (komputerom stacjonarnym raczej to nie grozi). W „Personalizacji” i ustawieniach menu Start warto natomiast wyłączyć sugestie nowych aplikacji, aby system nie wyświetlał w nim żadnych niechcianych reklam. Istotna opcja znajduje się także w zarządzaniu ustawieniami sieci Wi-Fi w sekcji „Sieci i Internet”. Domyślnie tzw. czujnik sieci Wi-Fi udostępnia nasze sieci innym kontaktom i łączy się z punktami udostępnionymi przez nie. Oznacza to, że system może automatycznie przesyłać im np. klucze zabezpieczające. Wyłączamy tę opcję najszybciej, gdy to tylko możliwe.

Przechodząc przez kolejne ustawienia, zatrzymajmy się w sekcji „Opinie i diagnostyka”. Nie musimy brać udział w żadnym programie Microsoftu, możemy bez żadnych złych konsekwencji zrezygnować z pytania o opinię i zdecydować się jedynie na wysyłanie podstawowych danych diagnostycznych służących do poprawy błędów. Pozostałe ustawienia są niejako rozsiane po całym panelu ustawień. W sekcji „Aktualizacje i zabezpieczenia” i grupie „Znajdź moje urządzenie” możemy wyłączyć funkcje zdalnego lokalizowania sprzętu na wypadek jego zagubienia (komputerom stacjonarnym raczej to nie grozi). W „Personalizacji” i ustawieniach menu Start warto natomiast wyłączyć sugestie nowych aplikacji, aby system nie wyświetlał w nim żadnych niechcianych reklam. Istotna opcja znajduje się także w zarządzaniu ustawieniami sieci Wi-Fi w sekcji „Sieci i Internet”. Domyślnie tzw. czujnik sieci Wi-Fi udostępnia nasze sieci innym kontaktom i łączy się z punktami udostępnionymi przez nie. Oznacza to, że system może automatycznie przesyłać im np. klucze zabezpieczające. Wyłączamy tę opcję najszybciej, gdy to tylko możliwe.