Botnet do ataków DDoS – Przewodnik dla użytkowników z ostrzeżeniem

Uwaga:

Ten poradnik ma charakter edukacyjny i nie promuje nielegalnych działań. Atakowanie systemów informatycznych jest przestępstwem i może prowadzić do poważnych konsekwencji prawnych.

Wprowadzenie

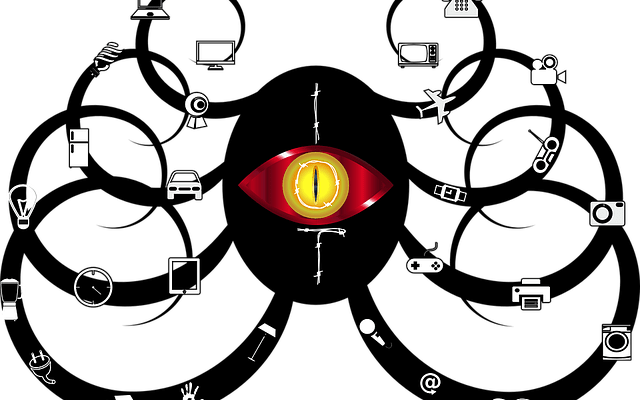

Botnet to sieć komputerów zainfekowanych złośliwym oprogramowaniem, które umożliwia cyberprzestępcom zdalne sterowanie nimi. Botnety mogą być wykorzystywane do różnych celów, w tym do przeprowadzania ataków typu „rozproszona odmowa usługi” (DDoS).

Jak działa botnet DDoS?

Oszuści wykorzystują botnety do wysyłania ogromnej ilości ruchu sieciowego na serwer ofiary, aby go przeciążać i uniemożliwiać działanie. Botnety mogą składać się z tysięcy lub nawet milionów zainfekowanych komputerów, co generuje ogromną ilość ruchu, z którą serwer ofiary nie jest w stanie sobie poradzić.

Skutki ataku DDoS

Atak DDoS może mieć wiele negatywnych konsekwencji dla ofiary, m.in.:

- Niedostępność strony internetowej lub aplikacji: Użytkownicy nie mogą uzyskać dostępu do strony internetowej lub aplikacji, co może prowadzić do strat finansowych i utraty reputacji.

- Spowolnienie działania: Nawet jeśli strona internetowa lub aplikacja nie jest całkowicie niedostępna, atak DDoS może powodować jej spowolnienie, co utrudnia użytkownikom korzystanie z niej.

- Utrata danych: W niektórych przypadkach ataki DDoS mogą prowadzić do utraty danych.

Jak chronić się przed atakiem DDoS?

Istnieje wiele sposobów ochrony przed atakiem DDoS, m.in.:

- Usługi ochrony przed atakami DDoS: Dostępne są różne usługi ochrony przed atakami DDoS, które mogą pomóc w zablokowaniu ruchu atakującego i ochronie Twojej strony internetowej lub aplikacji.

- Sieci CDN (Content Delivery Networks): Sieci CDN rozkładają ruch sieciowy na wiele serwerów na całym świecie, co utrudnia oszustom przeciążenie jednego serwera.

- Wdrażanie zapór sieciowych: Zapory sieciowe mogą pomóc w zablokowaniu ruchu atakującego i ochronie Twojej sieci.

- Aktualizacja oprogramowania: Regularnie aktualizuj oprogramowanie serwera i aplikacji, aby naprawić znane luki w zabezpieczeniach, które mogą zostać wykorzystane przez oszustów do przeprowadzenia ataków DDoS.

Pamiętaj, że żaden system nie jest w 100% odporny na ataki DDoS. Najlepszym sposobem ochrony jest stosowanie wielu zabezpieczeń i regularne monitorowanie sieci pod kątem oznak ataku.

Dodatkowe ostrzeżenie:

Używanie botnetów do ataków DDoS jest nielegalne i może prowadzić do poważnych konsekwencji prawnych. Nie zachęcamy do angażowania się w takie działania i odradzamy korzystanie z informacji zawartych w tym poradniku w celach niezgodnych z prawem.

Zamiast tego, skup się na ochronie swoich systemów przed atakami DDoS i zgłaszaj wszelkie podejrzane działania organom ścigania.

Konfiguracja botnetu

Konfiguracja botnetu może się różnić w zależności od jego celu i złożoności. Jednak typowe kroki obejmują:

- Wybór ofiar: Cyberprzestępca wybiera cele, które chce zaatakować, np. strony internetowe, serwery lub sieci komputerowe.

- Zainfekowanie komputerów: Złośliwe oprogramowanie botnetowe jest rozprzestrzeniane na wybrane komputery za pomocą różnych metod.

- Ustanowienie serwera sterowania: Cyberprzestępca tworzy serwer sterowania, który będzie służył do komunikacji z botami i wydawania im instrukcji.

- Zarządzanie botami: Cyberprzestępca monitoruje i kontroluje boty za pomocą serwera sterowania. Może wydawać im nowe instrukcje, aktualizować oprogramowanie botnetowe lub usuwać boty z sieci.

Przykładowe zastosowania botnetów:

- Aтаки DDoS: Botnety mogą być wykorzystywane do wysyłania ogromnej ilości ruchu sieciowego na serwer ofiary, aby go przeciążać i uniemożliwiać działanie.

- Spam: Botnety mogą być wykorzystywane do wysyłania niechcianych wiadomości e-mail, takich jak spam lub phishing.

- Kradzież danych: Botnety mogą być wykorzystywane do kradzieży danych osobowych, takich jak hasła, dane kart kredytowych lub numery PESEL.

- Wydobywanie kryptowaluty: Botnety mogą być wykorzystywane do wydobywania kryptowaluty, takiej jak Bitcoin, wykorzystując moc obliczeniową zainfekowanych komputerów.

Przykłady znanych botnetów:

1. Conficker:

- Odkryty w 2008 roku

- Zainfekował miliony komputerów z systemem Windows

- Wykorzystywany do kradzieży danych osobowych i kart kredytowych

- Rozprzestrzeniał się za pomocą pendrive’ów USB i luk w oprogramowaniu

2. TDL-4:

- Odkryty w 2011 roku

- Zainfekował ponad 4 miliony komputerów na całym świecie

- Wykorzystywany do wydobywania kryptowaluty Bitcoin

- Rozprzestrzeniał się za pomocą spamu i luk w oprogramowaniu Java

3. Mēris:

- Odkryty w 2016 roku

- Zainfekował ponad 1 miliona komputerów na całym świecie

- Wykorzystywany do przeprowadzania ataków DDoS i kradzieży danych osobowych

- Rozprzestrzeniał się za pomocą spamu i luk w oprogramowaniu

4. Andromeda:

- Odkryty w 2011 roku

- Zainfekował ponad 5 milionów komputerów na całym świecie

- Wykorzystywany do kradzieży danych osobowych i kart kredytowych

- Rozprzestrzeniał się za pomocą spamu i luk w oprogramowaniu

5. Mirai:

- Odkryty w 2016 roku

- Zainfekował urządzenia IoT (Internet of Things), takie jak kamery internetowe i routery

- Wykorzystywany do przeprowadzania ataków DDoS

- Rozprzestrzeniał się za pomocą skanowania portów i luk w oprogramowaniu

Pamiętaj, że to tylko kilka przykładów znanych botnetów. Istnieje wiele innych botnetów, które działają w sieci, a nowe są odkrywane regularnie.