Atak DDoS – Przewodnik dla użytkowników z przykładami

Wprowadzenie

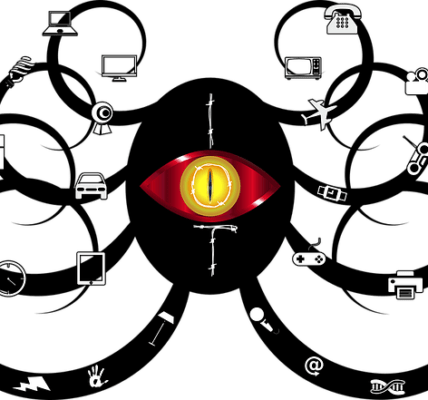

Atak typu “rozproszona odmowa usługi” (DDoS) to rodzaj cyberataku, którego celem jest uniemożliwienie użytkownikom dostępu do usługi online, takiej jak strona internetowa lub aplikacja. Oszuści realizują to poprzez zalanie serwera usługi ogromną ilością ruchu sieciowego, co powoduje jego przeciążenie i uniemożliwia działanie.

Rodzaje ataków DDoS

Istnieje wiele rodzajów ataków DDoS, ale do najczęstszych należą:

- Atak typu “TCP Flood”: Oszuści wysyłają ogromną liczbę pakietów TCP (Transmission Control Protocol) na serwer, aby go zasypać i uniemożliwić przetwarzanie prawdziwych żądań.

- Atak typu “UDP Flood”: Podobnie jak atak typu “TCP Flood”, atak typu “UDP Flood” wysyła ogromną liczbę pakietów UDP (User Datagram Protocol) na serwer, aby go przeciążać.

- Atak typu “HTTP Flood”: Oszuści wysyłają ogromną liczbę żądań HTTP do serwera, aby go przeciążać i uniemożliwić obsługę prawdziwych użytkowników.

- Atak typu “DNS Amplification”: Oszuści wykorzystują sfałszowane zapytania DNS, aby nakłonić serwery DNS do wysyłania dużych ilości odpowiedzi do serwera ofiary, co go przeciąża.

Skutki ataku DDoS

Atak DDoS może mieć wiele negatywnych konsekwencji, m.in.:

- Niedostępność strony internetowej lub aplikacji: Użytkownicy nie mogą uzyskać dostępu do strony internetowej lub aplikacji, co może prowadzić do strat finansowych i utraty reputacji.

- Spowolnienie działania: Nawet jeśli strona internetowa lub aplikacja nie jest całkowicie niedostępna, atak DDoS może powodować jej spowolnienie, co utrudnia użytkownikom korzystanie z niej.

- Utrata danych: W niektórych przypadkach ataki DDoS mogą prowadzić do utraty danych.

Jak chronić się przed atakiem DDoS

Istnieje wiele sposobów ochrony przed atakiem DDoS, m.in.:

- Usługi ochrony przed atakami DDoS: Dostępne są różne usługi ochrony przed atakami DDoS, które mogą pomóc w zablokowaniu ruchu atakującego i ochronie Twojej strony internetowej lub aplikacji.

- Sieci CDN (Content Delivery Networks): Sieci CDN rozkładają ruch sieciowy na wiele serwerów na całym świecie, co utrudnia oszustom przeciążenie jednego serwera.

- Wdrażanie zapór sieciowych: Zapory sieciowe mogą pomóc w zablokowaniu ruchu atakującego i ochronie Twojej sieci.

- Aktualizacja oprogramowania: Regularnie aktualizuj oprogramowanie serwera i aplikacji, aby naprawić znane luki w zabezpieczeniach, które mogą zostać wykorzystane przez oszustów do przeprowadzenia ataków DDoS.

Pamiętaj, że żaden system nie jest w 100% odporny na ataki DDoS. Najlepszym sposobem ochrony jest stosowanie wielu zabezpieczeń i regularne monitorowanie sieci pod kątem oznak ataku.