Hacking BIOS, czyli ingerowanie w program zapisany w pamięci stałej, który uruchamia proces uruchamiania systemu operacyjnego, jest jednym z najtrudniejszych i najbardziej ryzykownych rodzajów hakerskich ataków. BIOS, czyli Basic Input/Output System, jest podstawowym programem uruchamiającym sprzęt komputera, który jest odpowiedzialny za inicjalizację systemu i konfigurację sprzętu.

Atakowanie BIOS-u ma wiele zastosowań, w tym:

- umożliwienie instalacji rootkitów i innych typów złośliwego oprogramowania, które będą działać już na bardzo niskim poziomie systemu,

- zmiana ustawień BIOS-u, takich jak zmiana priorytetu urządzeń bootujących lub wyłączenie zabezpieczeń sprzętowych,

- usuwanie haseł zabezpieczających BIOS, co umożliwia uzyskanie pełnej kontroli nad systemem.

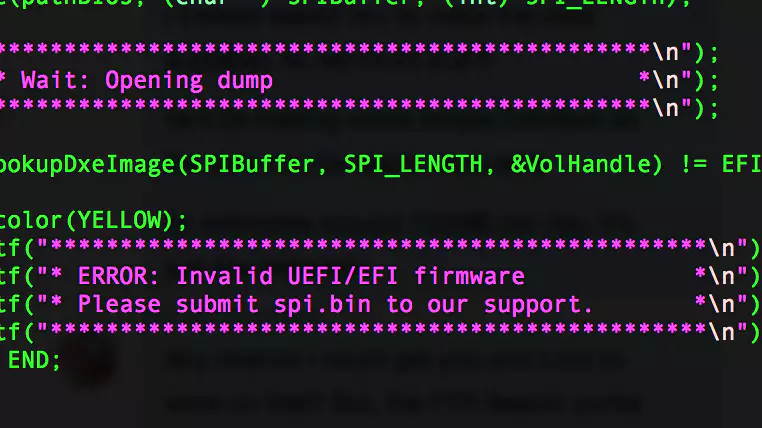

Aby zaatakować BIOS, haker musi uzyskać fizyczny dostęp do komputera i przeprowadzić procedurę zwaną „flashingiem”. Polega ona na aktualizacji BIOS-u poprzez wgranie zmodyfikowanej wersji programu, która zawiera szkodliwy kod. Hakerzy często wykorzystują lukę w zabezpieczeniach BIOS-u lub wykorzystują specjalistyczne narzędzia do przełamywania haseł BIOS.

Atakowanie BIOS-u jest bardzo trudne i wymaga dużych umiejętności i wiedzy z zakresu programowania, architektury systemów komputerowych oraz zabezpieczeń sprzętowych. Jednocześnie, skutki ataku na BIOS mogą być bardzo poważne, ponieważ haker może uzyskać pełną kontrolę nad systemem komputerowym. Dlatego, zabezpieczenie BIOS-u powinno być jednym z najważniejszych aspektów bezpieczeństwa komputerowego, a użytkownicy powinni regularnie aktualizować BIOS i chronić go hasłem.