Zabezpieczenie przed atakami typu „Man-in-the-Middle”: Co to jest, jak działa i jak się przed nim chronić?

W dzisiejszym cyfrowym świecie, w którym wiele komunikacji odbywa się przez internet, bezpieczeństwo danych stało się kwestią najwyższej wagi. Jednym z najpoważniejszych zagrożeń, z którym mogą spotkać się użytkownicy i przedsiębiorstwa, są ataki typu „Man-in-the-Middle” (MitM). W tym artykule omówimy, czym jest atak „Man-in-the-Middle”, jak działa, a przede wszystkim jakie są metody zabezpieczenia się przed tym rodzajem zagrożenia.

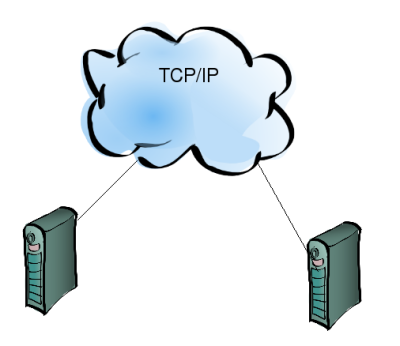

1. Czym jest atak typu „Man-in-the-Middle”?

Atak „Man-in-the-Middle” (MitM) jest rodzajem ataku, w którym osoba trzecia przechwytuje i monitoruje komunikację między dwiema stronami, które w rzeczywistości są myślą, że bezpośrednio się ze sobą komunikują. Atakujący wprowadza się w połączenie pomiędzy nadawcą a odbiorcą, kontrolując lub modyfikując przesyłane dane, które mogą zawierać poufne informacje, takie jak hasła, dane osobowe, dane finansowe czy inne poufne dane.

2. Jak działa atak „Man-in-the-Middle”?

Istnieje kilka sposobów, w jakie atakujący może przeprowadzić atak „Man-in-the-Middle”:

- Przechwycenie danych przez podszywanie się pod router: Atakujący może podszyć się pod bezprzewodowy router lub hotspot Wi-Fi, co pozwala mu przechwycić dane przesyłane przez użytkowników, którzy łączą się z tym fałszywym punktem dostępowym.

- Atak w sieci lokalnej: Atakujący może przechwycić dane przesyłane w sieci lokalnej, używając różnych technik, takich jak ARP spoofing, DNS cache poisoning czy inne techniki ataków sieciowych.

- Wykorzystanie niezaufanego oprogramowania lub serwera: Atakujący może także wykorzystać oprogramowanie szpiegowskie lub serwery, które są kontrolowane przez niego lub są narażone na ataki, aby przechwycić dane w trakcie transmisji.

3. Jak się chronić przed atakami typu „Man-in-the-Middle”?

Chronienie się przed atakami „Man-in-the-Middle” wymaga zastosowania odpowiednich praktyk i technologii:

- Korzystaj z protokołów szyfrowania: Upewnij się, że korzystasz z protokołów szyfrowania, takich jak SSL/TLS, które zapewniają bezpieczne i zaszyfrowane połączenia między klientem a serwerem. Wprowadzenie certyfikatu SSL na swojej stronie internetowej może pomóc w zabezpieczeniu komunikacji między użytkownikiem a serwerem.

- Unikaj używania niezaufanych sieci Wi-Fi: Unikaj łączenia się z publicznymi i niezaufanymi sieciami Wi-Fi, które mogą być łatwym celem dla ataków „Man-in-the-Middle”. W przypadku, gdy musisz korzystać z publicznych sieci, rozważ korzystanie z VPN (Virtual Private Network), aby zabezpieczyć swoje połączenie.

- Uważaj na certyfikaty stron internetowych: Uważaj na ostrzeżenia przeglądarek dotyczących nieprawidłowych certyfikatów SSL. Nie ignoruj tych ostrzeżeń i nie podawaj poufnych informacji na stronach, które wydają się podejrzane lub nie posiadają poprawnych certyfikatów SSL.

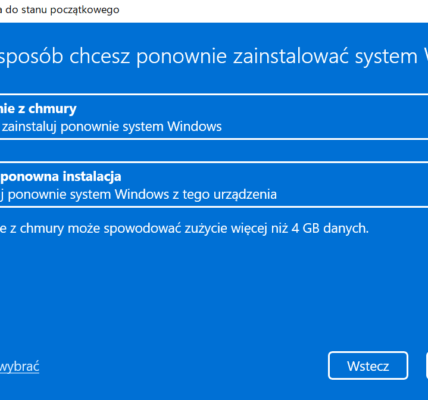

- Zaktualizuj oprogramowanie: Regularnie aktualizuj oprogramowanie swojego systemu operacyjnego, przeglądarki internetowej i innych aplikacji, które używasz. Aktualizacje często zawierają poprawki bezpieczeństwa, które mogą chronić przed zagrożeniami MitM.

- Używaj narzędzi antywirusowych i anty-malware: Używaj oprogramowania antywirusowego i anty-malware, które może pomóc w wykrywaniu i blokowaniu potencjalnych zagrożeń, w tym ataków „Man-in-the-Middle”.

- Włącz dwuskładnikową autentykację: Włącz dwuskładnikową autentykację (2FA) na swoich kontach online. 2FA dodaje dodatkową warstwę zabezpieczeń, wymagając drugiego czynnika uwierzytelniającego, takiego jak kod SMS lub aplikacja do generowania kodów, oprócz tradycyjnego hasła.

- Unikaj klikania w podejrzane linki: Unikaj klikania w podejrzane linki przesyłane przez e-maile, wiadomości społecznościowe czy inne komunikatory. Atakujący często wykorzystują socjotechnikę, aby nakłonić użytkowników do kliknięcia na złośliwe linki.

Podsumowanie:

Ataki typu „Man-in-the-Middle” stanowią poważne zagrożenie dla bezpieczeństwa danych i prywatności użytkowników. Jednak świadomość tego zagrożenia oraz zastosowanie odpowiednich środków ochrony, takich jak szyfrowanie, unikanie niezaufanych sieci Wi-Fi, aktualizacje oprogramowania i korzystanie z narzędzi antywirusowych, mogą pomóc w minimalizacji ryzyka ataków MitM. Pamiętaj, że bezpieczeństwo online wymaga ciągłej uwagi i dbałości o ochronę danych, zarówno dla indywidualnych użytkowników, jak i firm.