Szyfrowana komunikacja między dwoma serwerami Windows

Szyfrowana komunikacja między dwoma serwerami Windows Ustanowienie szyfrowanego połączenia między dwoma serwerami Windows zapewnia bezpieczeństwo i poufność przesyłanych danych. W tym poradniku przedstawimy kroki niezbędne do skonfigurowania połączenia Remote Desktop z uwierzytelnianiem certyfikatem. Wymagania wstępne: Dwa serwery Windows z zainstalowanym…

Szyfrowane połączenie między dwoma serwerami Linux

Szyfrowane połączenie między dwoma serwerami Linux Ustanowienie szyfrowanego połączenia między dwoma serwerami Linux zapewnia bezpieczeństwo i poufność przesyłanych danych. W tym poradniku przedstawimy kroki niezbędne do skonfigurowania połączenia SSH z uwierzytelnianiem kluczem publicznym. Wymagania wstępne: Dwa serwery Linux z zainstalowanym…

Jak wygenerować certyfikat self-signed – Linux

Jak wygenerować certyfikat self-signed – Linux Certyfikat self-signed to certyfikat cyfrowy, który jest wystawiany przez samego użytkownika, a nie przez zaufaną instytucję certyfikującą (CA). Certyfikaty self-signed są często używane w środowiskach testowych lub lokalnych, gdzie bezpieczeństwo nie jest tak krytyczne….

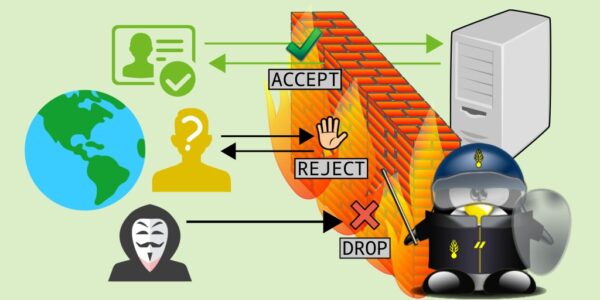

iptables – masquerade: Szczegółowy przewodnik dla użytkowników

iptables – masquerade: Szczegółowy przewodnik dla użytkowników Masquerade to funkcja firewalla iptables, która umożliwia ukrywanie adresów IP komputerów w sieci lokalnej za publicznym adresem IP routera. Jest to przydatne w przypadku korzystania z jednego publicznego adresu IP do obsługi wielu…

Linux dla początkujących: Jak Sprawdzić Porty – Praktyczny Przewodnik Krok Po Kroku

Linux dla początkujących: Linux: Jak Sprawdzić Porty – Praktyczny Przewodnik Krok Po Kroku W systemie Linux porty sieciowe odgrywają kluczową rolę w komunikacji z innymi komputerami i usługami. Zrozumienie, jak sprawdzić otwarte porty, jest niezbędne dla bezpieczeństwa i rozwiązywania problemów….

Jak sprawdzić dostępność pakietu w repozytoriach Debiana i Ubuntu

Jak sprawdzić dostępność pakietu w repozytoriach Debiana i Ubuntu Istnieje kilka sposobów sprawdzenia, czy pakiet jest dostępny w repozytoriach Debiana i Ubuntu: 1. Wyszukiwarka pakietów: Debiana: https://packages.debian.org/index Ubuntu: https://launchpad.net/ubuntu Te strony internetowe umożliwiają wyszukiwanie pakietów po nazwie, opisie i innych…

Przewodnik po systemowych logach w Linuxie – jak czytać i analizować pliki logów

Przewodnik po systemowych logach w Linuxie – jak czytać i analizować pliki logów Logi systemowe w Linuksie to pliki tekstowe, które rejestrują zdarzenia i komunikaty generowane przez system operacyjny i aplikacje. Są one cennym źródłem informacji dla administratorów systemu, którzy…

Linux kill process: Jak Zatrzymać Procesy w Systemie Linux

Linux kill process: Jak Zatrzymać Procesy w Systemie Linux W systemie Linux czasami może być konieczne zatrzymanie nieodpowiadających lub wadliwych procesów. Na szczęście istnieje kilka sposobów wykonania tej operacji za pomocą polecenia kill. Czym jest polecenie kill? Polecenie kill wysyła…

Zasady Kryptografii

Zasady Kryptografii – Od Starożytności do Epoki Cyfrowej Kryptografia, sztuka tajnego pisania, od wieków intryguje zarówno umysły naukowców, jak i szpiegów. Jej podstawowe zasady, choć ewoluowały wraz z rozwojem technologii, pozostają niezmienne: zapewnić poufność, integralność i dostępność informacji. Podstawowe Pojęcia…

Windows 12 – rewolucja czy ewolucja? Co nowego oferuje najnowszy system operacyjny Microsoft?

Od dawna czekaliśmy na tę wiadomość! Microsoft oficjalnie potwierdził, że pracuje nad Windows 12. Ta zapowiedź spełnia marzenia milionów użytkowników, którzy z niecierpliwością oczekują nowych funkcji, lepszej wydajności i jeszcze bardziej intuicyjnego interfejsu. Rozdział 1: Interfejs użytkownika – co…

Sztuczna inteligencja w Windows 12

Sztuczna inteligencja w Windows 12: Nowa Era Wspomaganej Cyfrowości Data publikacji: Lipiec 2023 Sztuczna inteligencja (AI) to jedno z najważniejszych osiągnięć współczesnej technologii, które odmienia sposób, w jaki korzystamy z komputerów i urządzeń cyfrowych. Microsoft, jako lider branży technologicznej, nie…

Dzięki AI: Smartfony i aplikacje mobilne uczą się Twoich preferencji

Rozwój sztucznej inteligencji (AI) wnosi rewolucję do świata smartfonów i aplikacji mobilnych. Dzięki wykorzystaniu zaawansowanych algorytmów uczenia maszynowego, urządzenia mobilne stają się coraz bardziej inteligentne i potrafią dostosować się do Twoich preferencji. W tym artykule omówimy, jak AI umożliwia smartfonom…

Sztuczna inteligencja: Czy to zagrożenie czy kamień milowy?

W ostatnich latach sztuczna inteligencja (SI) stała się jednym z najgorętszych tematów w świecie technologii i nauki. Niezależnie od tego, czy jesteśmy świadomi tego czy nie, sztuczna inteligencja stopniowo wkracza w różne sfery naszego życia, od samochodów autonomicznych po asystentów…

Praca z bazami danych: Kluczowa umiejętność programisty PHP

Bazy danych są nieodłączną częścią wielu aplikacji webowych, które przechowują i zarządzają dużymi ilościami danych. Praca z bazami danych jest kluczową umiejętnością każdego programisty PHP, ponieważ umożliwia efektywne gromadzenie, pobieranie i aktualizowanie informacji. W tym artykule omówimy podstawy pracy z…

Środowisko programistyczne PHP: Wszystko, co musisz wiedzieć

Środowisko programistyczne jest niezwykle ważnym elementem dla każdego programisty PHP. To narzędzie dostarcza odpowiedniego zestawu funkcji i usług, które umożliwiają tworzenie, testowanie i debugowanie aplikacji w PHP. W tym artykule przyjrzymy się bliżej środowisku programistycznemu PHP i omówimy, dlaczego jest…

PHP jak zacząć

Aby zacząć programowanie w PHP, możesz przejść przez kilka kroków: Środowisko programistyczne: Zainstaluj na swoim komputerze odpowiednie środowisko programistyczne. Możesz wybrać narzędzia takie jak XAMPP, WAMP lub MAMP, które zawierają serwer Apache, bazę danych MySQL i interpreter PHP. Istnieją także…

Jak zabezpieczyć sieć komputerową przed hakerami

Jak zabezpieczyć sieć komputerową przed hakerami: Wyczerpujący poradnik dla użytkowników W dzisiejszym cyfrowym świecie cyberbezpieczeństwo stało się priorytetem. Hakerzy nieustannie poszukują sposobów włamania się do sieci komputerowych i kradzieży danych osobowych, danych finansowych i innych poufnych informacji. Na szczęście istnieje…

Funkcjonalność VPS

Funkcjonalność VPS – Separacja środowisk i osobne IP Wirtualne prywatne serwery (VPS) to coraz bardziej popularne rozwiązanie hostingowe, które umożliwia użytkownikom korzystanie z zaawansowanych funkcji serwerowych w elastyczny i wydajny sposób. Funkcjonalność VPS zapewnia separację środowisk oraz przydzielanie osobnych adresów…