Windows 12 – wymagania, data premiery, cena

Windows 12 – Wymagania, Data premiery i Cena Data publikacji: Lipiec 2023 Windows 12 to jeden z najbardziej oczekiwanych systemów operacyjnych na świecie. Jako kolejna odsłona flagowego produktu Microsoftu, Windows 12 przynosi wiele innowacji, które mają poprawić wydajność, bezpieczeństwo i…

Instagram Viewer: Jak Działa i Jak Go Bezpiecznie Używać

Instagram jest jedną z najpopularniejszych platform społecznościowych, na której miliony osób publikują swoje zdjęcia i filmy, dzieląc się swoim życiem i twórczością. Instagram Viewer to narzędzie, które pozwala przeglądać i przeglądać treści na Instagramie, nawet bez posiadania konta na tej…

Social media w Polsce i na świecie

Social Media w Polsce i na Świecie: Przeszłość, Teraźniejszość i Przyszłość Social media, czyli platformy internetowe, które umożliwiają użytkownikom dzielenie się treściami, nawiązywanie relacji i komunikowanie się z innymi, odgrywają kluczową rolę w dzisiejszej cyfrowej erze. W ciągu ostatnich…

Social Media w 2023: Ewolucja i Dominujące Platformy

Social media, czyli media społecznościowe, to jeden z najważniejszych i najbardziej dynamicznych obszarów internetowych w ciągu ostatnich dwóch dekad. Ich rozwój i wpływ na społeczeństwo, komunikację, biznes i politykę są niezwykle znaczące. W 2023 roku, social media uległy dalszej ewolucji,…

Co to jest sieć komputerowa

Sieć komputerowa to zbiór połączonych ze sobą urządzeń komputerowych, które umożliwiają wymianę danych, zasobów i usług pomiędzy tymi urządzeniami. Sieć komputerowa umożliwia komunikację między komputerami, drukarkami, serwerami, urządzeniami mobilnymi i innymi elementami w ramach jednego systemu. Główne cechy sieci komputerowej…

Kopanie kryptowalut na przejętym komputerze: Bezprawna praktyka i jej konsekwencje

Kopanie kryptowalut, zwane również górnictwem, stało się popularnym sposobem na zdobywanie cyfrowych walut, takich jak Bitcoin czy Ethereum. Jednak istnieje nielegalna praktyka polegająca na kopaniu kryptowalut na przejętym komputerze, czyli wykorzystywaniu cudzego sprzętu bez zgody właściciela. W tym artykule omówimy…

Hacked Detect w telefonie: Skuteczne narzędzie do ochrony przed cyberatakami

W dzisiejszych czasach smartfony stały się nieodłącznym elementem naszego życia. Są używane do komunikacji, przeglądania internetu, korzystania z aplikacji, a także przechowywania naszych osobistych danych. Jednak rosnąca liczba cyberataków wymaga wdrożenia skutecznych środków ochrony. Hacked Detect, zaawansowany system wykrywania włamań,…

Sieci komputerowe: Podstawy, typy i znaczenie w dzisiejszym świecie

Sieci komputerowe odgrywają kluczową rolę w dzisiejszym społeczeństwie informacyjnym. Są one fundamentem, na którym opiera się współczesna komunikacja, wymiana danych i dostęp do zasobów. W tym artykule omówimy podstawy, różne typy sieci komputerowych oraz ich znaczenie w dzisiejszym świecie. Podstawy…

Jak zabezpieczyć folder hasłem

Aby zabezpieczyć folder hasłem, można skorzystać z narzędzi do kompresji plików, takich jak 7-Zip, które umożliwiają tworzenie zaszyfrowanych archiwów. Oto instrukcje, jak zastosować to rozwiązanie: Pobierz i zainstaluj program do kompresji plików, na przykład 7-Zip, jeśli jeszcze go nie masz….

Przywracanie danych z kopii zapasowej

Przywracanie danych z kopii zapasowej – Poradnik z przykładami Utrata danych może być katastrofalna w skutkach, dlatego tak ważne jest regularne tworzenie kopii zapasowych. Jednak nawet najlepsza kopia zapasowa jest bezużyteczna, jeśli nie umiesz z niej przywrócić danych. Ten poradnik…

Tworzenie kopii zapasowych danych w Linuksie

Tworzenie kopii zapasowych danych w Linuksie – Poradnik z przykładami Regularne tworzenie kopii zapasowych danych jest kluczowe dla ochrony przed utratą danych w wyniku awarii dysku, ataku wirusowego lub innych nieprzewidzianych zdarzeń. W systemie Linux dostępnych jest wiele narzędzi i…

Jak utworzyć partycję dysku w Windows 12?

Jak utworzyć partycję dysku w Windows 12? – Poradnik z przykładami W systemie Windows 12, podobnie jak w Windows 11, istnieją dwa główne sposoby tworzenia partycji dysku: za pomocą wbudowanego narzędzia „Zarządzanie dyskami” lub wiersza poleceń „Diskpart”. 1. Korzystanie z…

Jak utworzyć partycję dysku w Windows 11?

Jak utworzyć partycję dysku w Windows 11? – Poradnik z przykładami Partycjonowanie dysku twardego może być przydatne z różnych powodów, np. dla lepszej organizacji danych, zwiększenia bezpieczeństwa czy instalacji wielu systemów operacyjnych. W systemie Windows 11 dostępne są dwa sposoby…

Partycjonowanie dysków w Windows 10 i Windows 11

Partycjonowanie dysków w Windows 10 i Windows 11 – Poradnik z przykładami Partycjonowanie dysku twardego może być przydatne z wielu powodów, takich jak: Organizacja danych: Oddzielenie danych systemowych od plików osobistych ułatwia organizację i zarządzanie dyskiem. Zwiększenie bezpieczeństwa: W przypadku…

Montaż i demontaż partycji w systemie Linux: Poradnik dla użytkowników

Montaż i demontaż partycji w systemie Linux: Poradnik dla użytkowników W systemie Linux partycje dyskowe można montować do określonych punktów w systemie plików, aby umożliwić dostęp do danych z tych partycji. Po zamontowaniu partycja staje się dostępna jak każdy inny…

Formatowanie partycji dyskowej w systemie Linux: Poradnik dla użytkowników

Formatowanie partycji dyskowej w systemie Linux: Poradnik dla użytkowników Formatowanie partycji dyskowej to proces nadawania jej określonego systemu plików, który umożliwia przechowywanie i organizację danych. System plików definiuje sposób strukturyzacji danych na dysku, określając zasady przechowywania plików, katalogów i innych…

Tworzenie i zarządzanie partycjami dyskowymi

Tworzenie i zarządzanie partycjami dyskowymi w systemie Linux: Poradnik dla użytkowników Dysk twardy w komputerze z systemem Linux można podzielić na mniejsze sekcje zwane partycjami. Każda partycja może mieć własny system plików i służyć do przechowywania różnych typów danych, takich…

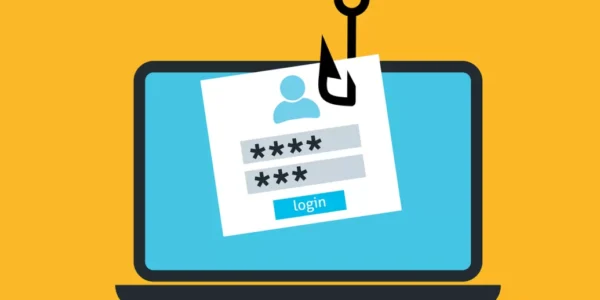

Ochrona danych osobowych: Jak chronić swoje dane przed wyciekiem i nieuprawnionym dostępem?

Ochrona danych osobowych: Jak chronić swoje dane przed wyciekiem i nieuprawnionym dostępem? – Poradnik z przykładami W dzisiejszym cyfrowym świecie nasze dane osobowe są stale narażone na ryzyko wycieku lub nieuprawnionego dostępu. Ważne jest, aby podejmować kroki w celu ochrony…