Jak zabezpieczyć Windows 11 przed atakami z Internetu

Jak zabezpieczyć Windows 11 przed atakami z Internetu Windows 11 jest domyślnie wyposażony w wiele funkcji bezpieczeństwa, które pomagają chronić komputer przed atakami z Internetu. Należy jednak pamiętać, że żadne oprogramowanie nie jest w 100% bezpieczne, dlatego ważne jest, aby…

Optymalizacja jądra Linuksa: Jak wycisnąć więcej z Twojego systemu

Optymalizacja jądra Linuksa: Jak wycisnąć więcej z Twojego systemu Jądro Linuksa to serce każdego systemu operacyjnego opartego na Linuksie. Jest odpowiedzialne za zarządzanie wszystkimi kluczowymi aspektami komputera, od dostępu do sprzętu po zarządzanie procesami. Chociaż jądro Linuksa jest domyślnie wydajne,…

Optymalizacja wydajności Linuksa

Optymalizacja wydajności Linuksa W tym poradniku skupimy się na zaawansowanych technikach optymalizacji wydajności Linuksa. 1. Kompilacja jądra: Możesz skompilować własne jądro z opcjami dostosowanymi do Twojego sprzętu i potrzeb. Pamiętaj, że jest to proces zaawansowany i może powodować problemy, jeśli…

Konfiguracja Samba w Linuksie

Konfiguracja Samba w Linuksie Samba to oprogramowanie, które pozwala na udostępnianie plików i drukarek w systemie Linux dla komputerów z systemem Windows i macOS. Dzięki Samba możesz z łatwością tworzyć sieć lokalną i udostępniać zasoby między różnymi systemami operacyjnymi. Instalacja…

Konfiguracja zapory sieciowej w Linuksie na przykładzie iptables

Konfiguracja zapory sieciowej w Linuksie na przykładzie iptables Zapora sieciowa to oprogramowanie, które chroni Twój komputer przed nieuprawnionym dostępem z Internetu. Działa ona poprzez filtrowanie ruchu sieciowego i blokowanie połączeń, które są podejrzane lub niebezpieczne. W Linuksie domyślnym narzędziem do…

Co dalej z rozwojem 5G w sieciach komórkowych?

5G to piąta generacja sieci komórkowych, która oferuje znacznie większe prędkości, mniejsze opóźnienia i większą pojemność niż poprzednie generacje. Wdrażanie 5G rozpoczęło się na dobre w 2019 roku i od tego czasu stopniowo rozszerza się na coraz więcej krajów i…

Najwydatniejsze konfiguracje koparek do BitCoina

Najwydatniejsze konfiguracje koparek do BitCoina Wstęp Kopanie Bitcoina stało się coraz bardziej popularnym sposobem na zdobycie tej cennej kryptowaluty. Wybór odpowiedniej konfiguracji koparki może jednak być wyzwaniem, biorąc pod uwagę mnogość dostępnych na rynku modeli i komponentów. W tym poradniku…

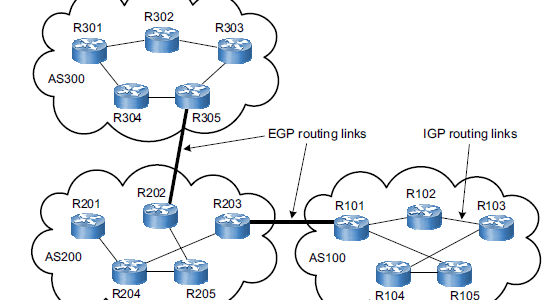

Routing IGP (Interior Gateway Protocol): Kompletny Poradnik

Routing IGP (Interior Gateway Protocol): Kompletny Poradnik Wstęp W sieciach komputerowych routing odgrywa kluczową rolę, wyznaczając ścieżki przesyłania danych. Istnieje wiele protokołów routingu, a ich wybór zależy od specyfiki sieci. W tym poradniku skupimy się na Interior Gateway Protocol…

Routing między sieciami lokalnymi – przykład

Routing między sieciami lokalnymi – przykład Wstęp W tym artykule przedstawimy przykład konfiguracji routingu między dwoma sieciami lokalnymi. Sieci lokalne (LAN) to sieci komputerowe, które są ograniczone do określonego obszaru geograficznego, np. budynku lub biura. Przykład Załóżmy, że mamy dwie…

VPN – pomoc w omijaniu regionalizacji

VPN – pomoc w omijaniu regionalizacji Regionalizacja treści to powszechna praktyka stosowana przez wiele firm i platform internetowych. Polega ona na ograniczaniu dostępności treści do użytkowników z określonych regionów geograficznych. Regionalizacja może być stosowana z różnych powodów, takich jak: Ochrona…

Czy na lokatach da się jeszcze zarobić?

Czy na lokatach da się jeszcze zarobić? W dobie rosnącej inflacji i zmienności na rynkach finansowych wiele osób zastanawia się, czy lokaty bankowe są nadal opłacalną formą oszczędzania. Odpowiedź na to pytanie nie jest prosta i zależy od kilku czynników,…

Najlepsza sieć social media dla dzieci

Najlepsza sieć social media dla dzieci W dzisiejszym cyfrowym świecie dzieci coraz częściej korzystają z mediów społecznościowych. Chociaż istnieją pewne zagrożenia związane z korzystaniem z social mediów przez dzieci, istnieją również platformy, które mogą być dla nich bezpieczne i edukacyjne….

Potencjał kryptowalut – Bitcoin w 2024 roku

Potencjał kryptowalut – Bitcoin w 2024 roku Rok 2023 był dla Bitcoina i innych kryptowalut okresem wyzwań. Po gwałtownym wzroście w 2021 roku, ceny spadły, a wielu inwestorów straciło wiarę w tę nową klasę aktywów. Jednak pomimo spadków, wielu ekspertów…

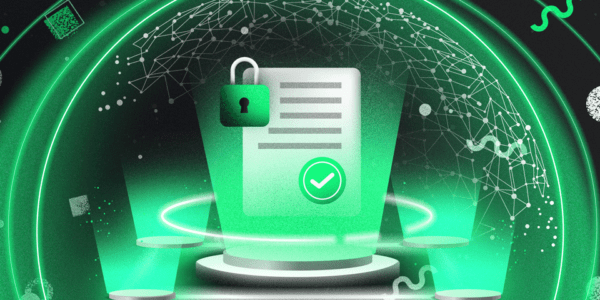

Cyberbezpieczeństwo – wyzwania współczesnego świata

Cyberbezpieczeństwo – wyzwania współczesnego świata W dzisiejszym świecie, coraz większa część naszego życia przenosi się do cyfrowej rzeczywistości. Korzystamy z Internetu do bankowości, komunikacji, zakupów i rozrywki. Niestety, cyberprzestępcy wykorzystują to, tworząc coraz bardziej wyrafinowane ataki, aby ukraść nasze dane…

WLAN – Sieć bezprzewodowa w Twoim domu i biurze

WLAN – Sieć bezprzewodowa w Twoim domu i biurze WLAN, czyli Wireless Local Area Network, to bezprzewodowa sieć lokalna, która umożliwia łączenie urządzeń z Internetem i ze sobą nawzajem bez użycia kabli. Jest to niezwykle popularne rozwiązanie w domach, biurach,…

Sieć komputerowa – łączymy świat w jeden organizm

Sieć komputerowa – łączymy świat w jeden organizm W dzisiejszym świecie sieci komputerowe stały się wszechobecne. Stanowią one fundament cyfrowej rewolucji, która odmieniła sposób, w jaki komunikujemy się, pracujemy i bawimy. Ale czym właściwie jest sieć komputerowa i jakie są…

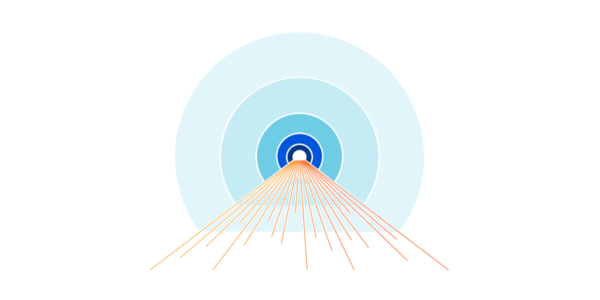

Przekierowanie portów SSH w systemie Linux

Przekierowanie portów SSH w systemie Linux Przekierowanie portów SSH (ang. SSH port forwarding) to technika, która pozwala na bezpieczne przesyłanie danych między dwoma komputerami przez sieć. Polega ona na stworzeniu szyfrowanego tunelu SSH, który przekierowuje ruch z jednego portu na…

Jak zestawić tunel SSH w systemie Windows

Jak zestawić tunel SSH w systemie Windows Tunelowanie SSH to bezpieczny sposób przesyłania danych przez sieć. Pozwala na połączenie dwóch komputerów za pomocą szyfrowanego połączenia, co chroni dane przed podsłuchem i manipulacją. Wymagania: Klient SSH (np. PuTTY) Serwer SSH (np….