Porównanie różnych algorytmów routingu: Wybór optymalnego rozwiązania

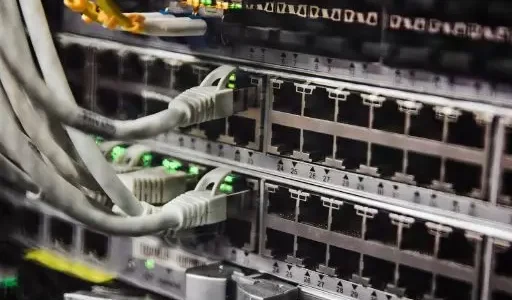

Porównanie różnych algorytmów routingu: Wybór optymalnego rozwiązania Wybór odpowiedniego algorytmu routingu jest kluczowym decyzją przy projektowaniu i zarządzaniu siecią komputerową. Każdy algorytm ma swoje unikalne cechy, zalety i wady, co sprawia, że wybór najlepszego rozwiązania zależy od konkretnych wymagań sieci….

Algorytmy routingu

Algorytmy routingu: Kompletny przewodnik Wprowadzenie Algorytmy routingu to fundamentalne mechanizmy, które umożliwiają przesyłanie pakietów danych w rozległych sieciach komputerowych. Dzięki nim, każdy pakiet dociera do swojego celu, nawet jeśli sieć jest złożona i dynamiczna. Wybór odpowiedniego algorytmu routingu ma kluczowe…

Rozwiązywanie problemów z konfiguracją OSPF

Rozwiązywanie problemów z konfiguracją OSPF: Kompleksowy poradnik OSPF (Open Shortest Path First) jest potężnym protokołem routingu, ale jego konfiguracja może być czasami skomplikowana i podatna na błędy. W tym poradniku omówimy najczęstsze problemy związane z konfiguracją OSPF oraz przedstawimy praktyczne…

Protokół OSPF – Serce Ruterów w Sieciach Autonomicznych

Protokół OSPF – Serce Ruterów w Sieciach Autonomicznych Wprowadzenie Protokół OSPF (Open Shortest Path First) to fundamentalny element współczesnych sieci komputerowych, zwłaszcza tych o bardziej złożonej strukturze. Jako protokół routingu stanu łącza, OSPF odgrywa kluczową rolę w dynamicznym zarządzaniu ruchem…

Zasady Kryptografii

Zasady Kryptografii – Od Starożytności do Epoki Cyfrowej Kryptografia, sztuka tajnego pisania, od wieków intryguje zarówno umysły naukowców, jak i szpiegów. Jej podstawowe zasady, choć ewoluowały wraz z rozwojem technologii, pozostają niezmienne: zapewnić poufność, integralność i dostępność informacji. Podstawowe Pojęcia…

Najczęstsze błędy w Google Chrome i sposoby ich rozwiązania

Oto najczęstsze błędy w Google Chrome i sposoby ich rozwiązania: 1. Błąd „Kurza twarz” Ten błąd występuje, gdy Chrome nie może nawiązać połączenia z serwerem strony internetowej. Może być spowodowany problemami z połączeniem internetowym, problemami z serwerem strony internetowej lub…

Google Chrome: najpopularniejsza przeglądarka internetowa

Google Chrome: najpopularniejsza przeglądarka internetowa Google Chrome to przeglądarka internetowa opracowana przez Google. Jest to najpopularniejsza przeglądarka internetowa na świecie, z ponad 65% udziałem w rynku. Chrome jest dostępny na różnych platformach, w tym na komputerach z systemem operacyjnym Windows,…

5 najczęstszych problemów z Microsoft Office

5 najczęstszych problemów z Microsoft Office: Problemy z instalacją lub aktualizacją Problemy z instalacją lub aktualizacją pakietu Office są częstym problemem. Mogą być spowodowane niewystarczającą ilością miejsca na dysku, konfliktami z innymi programami lub błędami w oprogramowaniu. Problemy z otwieraniem…

Microsoft Office: pakiet biurowy, który ułatwia pracę

Microsoft Office: pakiet biurowy, który ułatwia pracę Microsoft Office to pakiet biurowy, który zawiera programy do tworzenia dokumentów, arkuszy kalkulacyjnych, prezentacji i poczty e-mail. Jest to jeden z najpopularniejszych pakietów biurowych na świecie i jest używany przez miliony osób w…

Jakie są perspektywy rozwoju cyberbezpieczeństwa?

Jakie są perspektywy rozwoju cyberbezpieczeństwa? Cyberbezpieczeństwo jest szybko rozwijającą się dziedziną, która jest coraz ważniejsza w miarę rosnącego uzależnienia społeczeństw od technologii cyfrowych. Zagrożenia cybernetyczne są coraz bardziej wyrafinowane i coraz częściej mają wpływ na firmy, organizacje rządowe i osoby…

Jakie są najlepsze praktyki bezpieczeństwa w sieci?

Jakie są najlepsze praktyki bezpieczeństwa w sieci? Cyberbezpieczeństwo jest ważną kwestią dla każdego, kto korzysta z Internetu. Cyberprzestępcy są zawsze w poszukiwaniu nowych sposobów na wykorzystanie luk w zabezpieczeniach i uzyskanie dostępu do danych, systemów i sieci. Oto kilka najlepszych…

Jak chronić swoją firmę przed cyberatakami?

Jak chronić swoją firmę przed cyberatakami? Cyberataki są coraz częstszym zagrożeniem dla firm. W 2022 roku średni koszt cyberataku dla firmy wyniósł 4,24 miliona dolarów. Dlatego ważne jest, aby firmy wdrażały odpowiednie środki bezpieczeństwa, aby chronić się przed cyberatakami. Oto…

Jak zabezpieczyć swoje dane osobowe?

Jak zabezpieczyć swoje dane osobowe? Dane osobowe są cennym łupem dla cyberprzestępców. Mogą zostać wykorzystane do kradzieży tożsamości, wyłudzenia pieniędzy lub nawet do ataków na infrastrukturę krytyczną. Dlatego ważne jest, aby wiedzieć, jak zabezpieczyć swoje dane osobowe. Oto kilka wskazówek,…

Jakie są najnowsze zagrożenia cybernetyczne?

Jakie są najnowsze zagrożenia cybernetyczne? W świecie stale zmieniającej się cyberprzestrzeni ważne jest, aby być na bieżąco z najnowszymi zagrożeniami. Cyberprzestępcy są zawsze w poszukiwaniu nowych sposobów na wykorzystanie luk w zabezpieczeniach i uzyskanie dostępu do danych, systemów i sieci….

Jak nauczyć się sztucznej inteligencji?

Jak nauczyć się sztucznej inteligencji? Sztuczna inteligencja (AI) to dziedzina informatyki zajmująca się tworzeniem inteligentnych maszyn, które mogą wykonywać zadania, które normalnie wymagają ludzkiej inteligencji. AI jest szybko rozwijającą się dziedziną, która ma potencjał do zmiany wielu aspektów naszego życia….

Nadawanie Uprawnień (chmod) Plikom i Katalogom w Linuxie

Nadawanie Uprawnień (chmod) Plikom i Katalogom w Linuxie Wprowadzenie W systemach operacyjnych Linux zarządzanie uprawnieniami do plików i katalogów jest kluczowym elementem bezpieczeństwa. W tym artykule przyjrzymy się, jak działa polecenie chmod, które służy do nadawania uprawnień, oraz omówimy podstawowe…

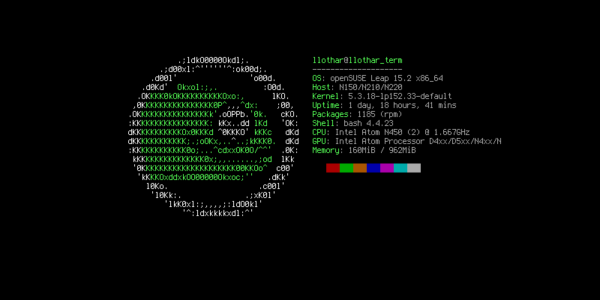

Jak działa Linuxowy terminal?

Jak działa Linuxowy terminal? Terminal to potężne narzędzie w systemach operacyjnych opartych na Linuksie, które umożliwia interakcję z systemem poprzez wiersz poleceń. Choć może wydawać się skomplikowane dla początkujących, zrozumienie podstawowych jego funkcji może znacznie zwiększyć efektywność pracy. W tym…

Jak tworzyć i rozpakowywać pliki ZIP, TAR i TAR.GZ w systemie Linux

Jak tworzyć i rozpakowywać pliki ZIP, TAR i TAR.GZ w systemie Linux W systemach Linux do tworzenia i rozpakowywania plików ZIP, TAR i TAR.GZ można użyć następujących poleceń: zip – tworzy pliki ZIP Polecenie zip w systemie Linux unzip –…