Integracja systemu Windows z usługami chmury

Integracja systemu Windows z usługami chmury stanowi istotny element strategii Microsoft w obszarze rozwiązań informatycznych. Przez wiele lat firma Microsoft rozwijała swoje usługi chmurowe, takie jak Microsoft Azure, Office 365 i Microsoft 365, a następnie integrowała je z systemem Windows,…

Zmiany w polityce aktualizacji systemu Windows

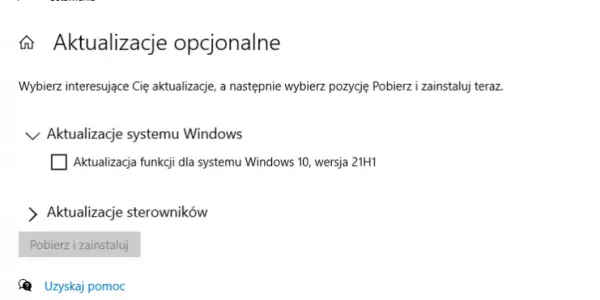

Microsoft wprowadził kilka istotnych zmian w polityce aktualizacji systemu Windows w celu zapewnienia użytkownikom większej elastyczności i wygody. Oto kilka ważnych zmian: Cykl wydawniczy: Microsoft wprowadził model „Windows as a Service” (Windows jako usługa), który polega na regularnym wydawaniu większych…

Aktualizacje systemu Windows 10

Windows 10 to popularny system operacyjny opracowany przez firmę Microsoft. Od momentu jego wydania w lipcu 2015 roku, Microsoft regularnie publikuje aktualizacje, które wprowadzają nowe funkcje, usprawnienia, poprawki błędów oraz zwiększają ogólną wydajność systemu. Oto kilka głównych rodzajów aktualizacji systemu…

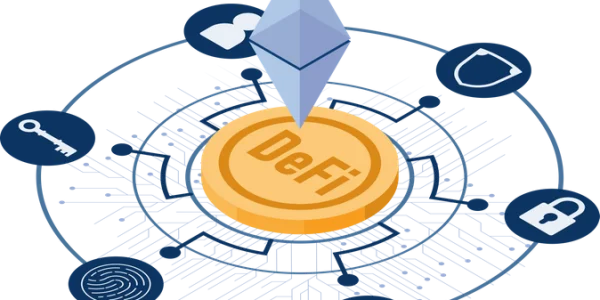

DeFi (Decentralized Finance)

DeFi, czyli Decentralized Finance (zdecentralizowane finanse), odnosi się do ekosystemu finansowego opartego na technologii blockchain, który dąży do demokratyzacji, otwartości i dostępności tradycyjnych usług finansowych. DeFi wykorzystuje inteligentne kontrakty i blockchain do tworzenia protokołów finansowych, które eliminują potrzebę pośredników tradycyjnych…

Regulacje dotyczące kryptowalut

Regulacje dotyczące kryptowalut różnią się w zależności od kraju i regionu. Ze względu na innowacyjny charakter kryptowalut oraz potencjalne ryzyko związane z nimi, regulacje mają na celu zarówno ochronę inwestorów i użytkowników, jak i zapewnienie stabilności rynku finansowego. Oto kilka…

Przyjęcie kryptowalut przez instytucje finansowe

Przyjęcie kryptowalut przez instytucje finansowe odgrywa coraz większą rolę w dzisiejszym świecie finansów. Choć proces ten jest stopniowy, obserwujemy coraz większe zaangażowanie tradycyjnych instytucji finansowych w przestrzeń kryptowalut. Oto kilka istotnych aspektów dotyczących przyjęcia kryptowalut przez instytucje finansowe: Banki i…

Wzrost i spadek wartości kryptowalut

Wzrost i spadek wartości kryptowalut to zjawisko, które jest charakterystyczne dla rynku kryptowalut i wynika z różnych czynników. Wartość kryptowalut, takich jak Bitcoin, Ethereum czy inne, jest determinowana przez podaż i popyt na rynku. Wzrost wartości kryptowalut: Zainteresowanie inwestorów: Wzrost…

Rozwój technologii blockchain i kryptowalut

Rozwój technologii blockchain i kryptowalut w ciągu ostatnich lat był bardzo dynamiczny i przyniósł wiele innowacji i nowych możliwości. Poniżej przedstawiam ogólny opis rozwoju tych technologii. Technologia blockchain: Blockchain jest rozproszoną, niezmienną i bezpieczną technologią przechowywania danych. Pierwotnie została wprowadzona…

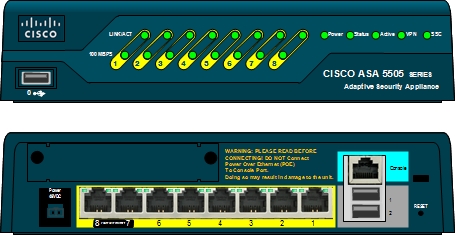

Cisco ASA5505: Odzyskiwanie hasła

Uwaga: odzyskiwanie hasła nie kasuje ustawień routera, resetuje tylko hasło trybu uprzywilejowanego! 01) Podłącz kabel konsolowy z Cisco ASA 5505 do komputera, podłącz zasilanie do urządzenia ASA 5505 02) Wywołaj program Hyper Terminal (windows) lub zainstaluj i uruchom program Putty…

Pamięć podręczna – Kluczowa dla Wydajności Twojego Telefonu Komórkowego

Pamięć podręczna to jeden z kluczowych elementów wpływających na wydajność telefonów komórkowych. Chociaż wielu użytkowników słyszało o pamięci podręcznej, nie wszyscy dokładnie wiedzą, czym jest i jak wpływa na działanie ich urządzenia. W tym artykule przyjrzymy się temu zagadnieniu bliżej…

Jak poprawić wydajność telefony komórkowego

W dzisiejszym świecie telefony komórkowe stały się niezwykle ważnym narzędziem dla większości ludzi. Korzystamy z nich do komunikacji, przeglądania internetu, robienia zdjęć, słuchania muzyki i wykonywania wielu innych zadań. Jednak z czasem, nawet najlepsze telefony mogą zacząć działać wolniej. W…

Nowa partycja po aktualizacji (1803) Windowsa 10, jak ją usunąć lub schować

Po aktualizacji (1803) Windows 10 pokazuje nową partycję i sygnalizuje o braku miejsca, oto szybki patent aby ją schować. 1) uruchom cmd 2) Wpisz: diskpart 3) Wpisz: list volume 4) select volume <volume number> – wybieramy nowo powstałą partycję…

Linux system operacyjny, wersje Linuxa

Linux to popularny system operacyjny typu Unix, który został opracowany przez fińskiego programistę Linusa Torvaldsa w 1991 roku. Od tego czasu Linux stał się jednym z najważniejszych systemów operacyjnych na świecie, zyskując popularność wśród użytkowników indywidualnych, a także wśród korporacji…

Apache HTTP Server, często nazywany po prostu Apache, jest najpopularniejszym serwerem internetowym na świecie

Apache HTTP Server, często nazywany po prostu Apache, jest najpopularniejszym serwerem internetowym na świecie. Jego historia sięga początku lat 90. XX wieku, kiedy to grupa programistów z Uniwersytetu Illinois w Urbana-Champaign rozpoczęła prace nad projektem o nazwie NCSA HTTPd. NCSA…

Jak zabezpieczyć się przed wirusami w Windows 10

Windows 10 oferuje kilka sposobów zabezpieczenia przed wirusami i innymi zagrożeniami związanymi z oprogramowaniem. Oto niektóre z nich: Instalacja antywirusa – zainstaluj odpowiednie oprogramowanie antywirusowe, które będzie chronić system przed wirusami i złośliwym oprogramowaniem. Windows 10 ma wbudowany program antywirusowy…

Standardy GSM

GSM (Global System for Mobile Communications) to standard komunikacji radiowej stosowany w sieciach telefonii komórkowej na całym świecie. Oto kilka standardów GSM: GSM 900 – to podstawowy standard GSM, który działa w paśmie 900 MHz. Standard ten oferuje niskie koszty…

BlueBorne (CVE-2017-1000251)

BlueBorne to exploit, który wykorzystuje luki w protokole Bluetooth, pozwalając cyberprzestępcom na zdalne uruchamianie kodu i atakowanie urządzeń z systemami operacyjnymi Linux, Windows i Android. Exploit ten został odkryty i opisany przez firmę Armis w sierpniu 2017 roku i uważany…

Spectre i Meltdown (CVE-2017-5753, CVE-2017-5715, CVE-2017-5754)

W styczniu 2018 roku pojawiły się informacje o exploit-ach o nazwach Spectre i Meltdown, które dotknęły miliony systemów komputerowych na całym świecie. Exploit-y te wykorzystywały luki w procesorach firmy Intel, ale także procesorach innych producentów, takich jak AMD i ARM….