Żelazne zasady dla użytkowników sieci TOR

#1 Bezwzględnie szyfruj wszystkie dane i nośniki związane z TOR (dyski twarde, pen drive’y itp.). Każdy nośnik powinien być szyfrowany innym kluczem/hasłem. #2 Używaj TOR tylko na wydzielonej infrastrukturze IT, fizycznie odseparowanej od Twojego normalnego komputera. Maszyna wirtualna nie wystarczy,…

Hosting dla firm – na co zwrócić uwagę

Wybierasz hosting dla swojej firmy? Jest on tak samo ważny jak sama strona internetowa, jej design i zawartość. Zamawiając hosting należy zwrócić szczególną uwagę na wiele różnych elementów, o których dowiesz się z poniższego artykułu. Czym jest hosting? Hosting…

50 czynników On-Site – Wpływających na pozycjonowanie strony

Jak podaje samo Google istnieje ponad 200 różnych czynników mających wpływ na pozycjonowanie stron w wynikach wyszukiwania. Działania związane z pozycjonowaniem nie mogą być spłycane tylko i wyłącznie do zdobywania linków oraz umieszczania byle jakiej treści na stronie. Dzisiaj postanowiliśmy…

Content Marketing – skuteczna reklama i skuteczne SEO

W czasach, gdy tradycyjne formy reklamy internetowej tracą na skuteczności, a znalezienie dowolnej informacji zajmuje zaledwie kilka sekund niezależnie od tego gdzie jesteśmy i co robimy, warto zwrócić uwagę na formy reklamy, które nie tylko spełniają funkcję reklamową, ale i…

Ile linków wychodzących z serwisu jest akceptowalne przez Google?

Matt Cutts z Google bardzo fajnie wyjaśnia, jakie jest obecnie podejście Google do ilości linków umieszczonych na pojedynczej stronie. Przeczytaj mój skrótowy transkrypt filmu poniżej. Przez długi czas jedną z wytycznych Google w zakresie właściwej ilości linków umieszczonych na…

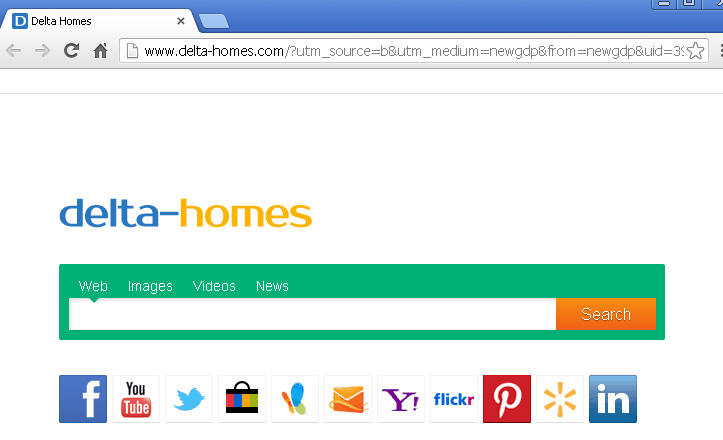

Delta-homes.com – Jak usunąć ?

Delta-homes.com jest wyszukiwarką promowaną przez wszelakie programy freeware oraz shareware. Jak tylko dostaje się do PC zmienia ustawienia strony domowej komputera, domyślnej przeglądarki oraz nowej karty. Jeżeli starasz się znaleźćcokolwiek w Internecie z jej pomocą musisz wiedzieć że w większości…

VPN – co to jest i jak z tego korzystać

VPN (ang. Virtual Private Network, czyli Wirtualna Sieć Prywatna), można opisać jako tunel, przez który płynie ruch w ramach sieci prywatnej pomiędzy klientami końcowymi za pośrednictwem publicznej sieci (takiej jak Internet) w taki sposób, że węzły tej sieci są przezroczyste…

Konfiguracja tunelu IPSec (VPN)

Przedstawiam możliwości konfiguracyjne i utworzenie tunelu miedzy routerami ADSL firmy TP-link. Użyjemy do tego protokołu IPSec który jest zaimplementowany w oprogramowaniu obydwóch routerów. Tunel IPSec służy do połączenia przez Internet dwóch lub więcej sieci LAN. Umieszczone w różnych sieciach lokalnych…

Bitcoin – wirtualna waluta używana przy transakcjach elektronicznych

Wzloty i upadki kursu Bitcoina to jeden z głównych tematów w światowej prasie gospodarczej. Dlaczego ten internetowy twór tak bardzo porusza wyobraźnie milionów ludzi? Z jakiego powodu ekonomiści poświęcają mu tak wiele uwagi? Poznaj przewodnik po świecie cyfrowej waluty, jaką jest…