POODLE – krytyczny błąd SSLv3

Badacze z firmy Google udostępnili informację o ataku na protokół SSLv3 nazwanym POODLE – Padding Oracle On Downgraded Legacy Encryption. Atak jest skierowany przeciwko szyfrom wykorzystującym tryb szyfrowania CBC (Cipher Block Chaining) i pozwala atakującemu na odszyfrowanie danych przekazywanych za…

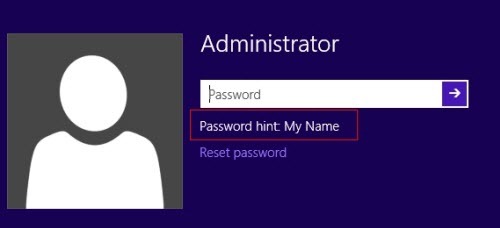

Przewodnik Zabezpieczeń systemu Windows 8 dla administratorów sieci

Przewodnik Zabezpieczeń systemu Windows 8 zawiera instrukcje i rekomendacje, które pomogą wzmocnić poziom zabezpieczenia komputerów stacjonarnych i komputerów przenośnych pracujących pod kontrolą systemu Windows 8 w domenie Active Directory Domain Services (AD DS). Dodatkowo w podręczniku tym zostaną zaprezentowane narzędzia,…

Przewodnik Zabezpieczeń systemu Windows 8 oraz Windows 8.1

Przewodnik przedstawia funkcjonalności, zwiększające poziom zabezpieczeń systemów Windows 8, zawiera instrukcje i rekomendacje, które pomogą wzmocnić poziom zabezpieczenia komputerów stacjonarnych i komputerów przenośnych pracujących pod kontrolą systemu Windows 8 w domenie Active Directory Domain Services (AD DS). Zawarte informacje przeznaczone…

Przewodnik Zabezpieczeń systemu Windows 7 SP1

Przewodnik zawiera wybrane i podstawowe instrukcje i rekomendacje, które pomogą ocenić i zweryfikować poziom zabezpieczenia komputerów stacjonarnych i komputerów przenośnych pracujących w grupie roboczej lub pracujących jako samodzielne stanowiska pod kontrolą systemu Windows 7 SP1. Stanowi on wstęp do zabezpieczenia…

Astoria – nowy klient sieci TOR

W odpowiedzi na niedawne informacje o opracowaniu ataków typu RAPTOR, a także doniesienia o metodach inwigilacji zagranicznych agencji wywiadowczych, takich jak NSA i GCHQ, amerykańscy i izraelscy badacze bezpieczeństwa ze Stony Brook University i Hebrew University of Jerusalem opracowali nowego…

Jak założyć własny sklep internetowy?

Sklepy internetowe mają coraz większą przewagę nad sklepami stacjonarnymi. Dla sprzedawców jest to sporym ułatwieniem chociażby dlatego, że sklep internetowy nie ma czynszu do zapłaty, i można dotrzeć do milionów klientów w zaciszu własnego domu. Jest to doskonały pomysł na…

Windows 10 jako furtka dla przestępców

Wykorzystując wysoki poziom zainteresowania systemem Windows 10 oraz fakt, że spora część użytkowników nadal czeka na możliwość dokonania do niego aktualizacji, internetowi przestępcy znaleźli sobie nowy sposób wyłapywania kolejnych ofiar. Pod przykrywką firmy Microsoft rozsyłają do użytkowników wiadomości e-mail z…

CBA wydaje tysiące EURO na konie trojańskie od Hacking Team

Dokumenty wykradzione z serwerów producentów złośliwego oprogramowania, firmy Hacking Team, wymieniają Polskę w gronie klientów, a potwierdzają to faktury regularnie wystawiane dla Centralnego Biura Antykorupcyjnego. Analiza danych wykradzionych z serwerów Hacking Team potrwa zapewne wiele tygodni, jednak już teraz wszystko wskazuje…

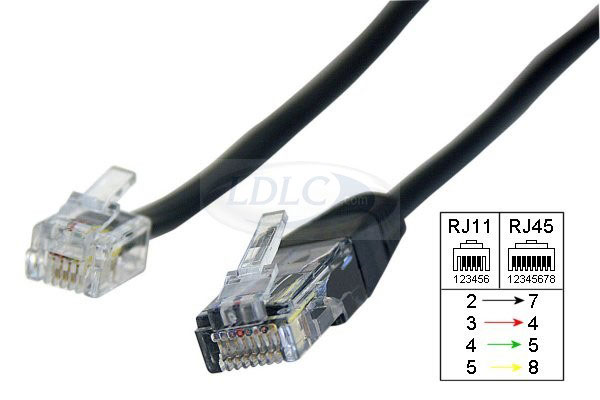

Typy przewodów sieci LAN

litery RJ (Registered Jack) – oznacza typ złącza liczba 45 - określa sposób instalowania przewodów Cztery przewody (od T1 do T4) służą do przenoszenia napięcia („żyła a” a w języku angielskim „tip”). Cztery pozostałe przewody (od R1 do R4) są…