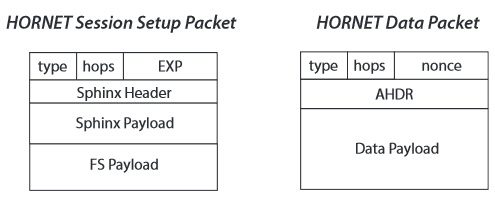

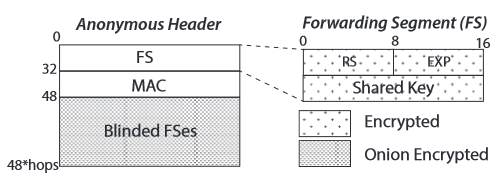

TOR (The Onion Router) to wirtualna sieć komputerowa implementująca trasowanie cebulowe trzeciej generacji. Zapobiega ona analizie ruchu sieciowego i w konsekwencji zapewnia użytkownikom prawie anonimowy dostęp do zasobów sieci Internet. Ale coś za coś. Użytkowanie sieci TOR może być uciążliwe z racji wolnego jak na ówczesny standard transferu danych. Aby umożliwić dużo szybsze surfowanie w Internecie przy jednoczesnym zachowaniu prywatności, grupa pięciu naukowców opracowała alternatywę dla użytkowników powolnej sieci TOR. Swoje rozwiązanie i kolejną generację sieci o nowej architekturze nazwali HORNET (ang. szerszeń), a końcową dokumentację udostępnili zaledwie kilka dni temu. HORNET: High-speed Onion Routing at the NETwork Layer, bo tak brzmi pełna nazwa projektu, to superszybkie trasowanie cebulowe (aż do 93Gb/s) pozwalające zachować prywatność użytkowników a nawet ją ulepszyć. Ostatecznym celem badaczy bezpieczeństwa jest “Internet-scale anonimity“. W swojej dokumentacji badacze udowadniają, iż HORNET jest trasowaniem cebulowym o niskim opóźnieniu, które pozwala lepiej wykorzystać rozwiązania dostępne w sieci TOR. W swojej pracy opisali i wykorzystali zmodyfikowany bezpieczny protokół trasowania Sphinx z dwoma typami pakietów:

W dokumentacji projektu przeczytamy również, iż “szerszeń” ma być bardzo wydajny i ma korzystać z kryptografii symetrycznej a np. klucze deszyfrujące przechowywane będą w ramach nagłówków pakietów danych, pozwalając na bardzo szybki ruch w węzłach sieci nawet przy dużej liczbie klientów. Co więcej, rozwiązania zastosowane przez badaczy są mniej podatne na potwierdzone już ataki związane z demaskowaniem użytkowników sieci TOR. Pozostaje nam czekać na praktyczną możliwość zastosowania technologii opracowanej przez naukowców.

Więcej szczegółów technicznych możecie znaleźć w dokumentacji sieci HORNET: