Zdalne Zarządzanie Komputerem z Linuxem za Pomocą SSH: Kompletny Poradnik

Zdalne zarządzanie komputerem z wykorzystaniem protokołu SSH (Secure Shell) to niezwykle przydatna umiejętność dla administratorów systemów, programistów oraz użytkowników Linuxa. Pozwala ona na zdalne wykonywanie poleceń, transfer plików oraz zarządzanie urządzeniami bez konieczności fizycznego dostępu do nich. W tym obszernym poradniku dowiesz się, jak skonfigurować i efektywnie wykorzystywać zdalne zarządzanie komputerem z Linuxem przy użyciu SSH.

Spis Treści

- Wprowadzenie do SSH

- Co to jest SSH?

- Dlaczego warto używać SSH?

- Instalacja i Konfiguracja SSH

- Instalacja klienta SSH

- Instalacja serwera SSH

- Konfiguracja serwera SSH

- Generowanie kluczy SSH

- Podstawowe Komendy SSH

- Logowanie na zdalny serwer

- Wykonywanie poleceń na zdalnym serwerze

- Transfer plików między lokalnym a zdalnym komputerem

- Zamykanie sesji SSH

- Zaawansowane Techniki

- Tunnelling SSH

- Użycie agenta SSH

- Synchronizacja zdalnych folderów przy użyciu rsync

- Zdalny dostęp graficzny (X11 Forwarding)

- Bezpieczeństwo i Optymalizacja

- Zabezpieczanie dostępu do serwera SSH

- Korzystanie z certyfikatów SSH

- Ograniczanie dostępu do konkretnych użytkowników

- Optymalizacja wydajności SSH

- Rozwiązywanie Problemów

- Błędy podczas logowania

- Problemy z kluczami SSH

- Zgubienie hasła do klucza prywatnego

- Praktyczne Zastosowania

- Automatyzacja zadań za pomocą zdalnych skryptów

- Zarządzanie serwerem WWW z poziomu lokalnego komputera

- Udostępnianie plików między urządzeniami

- Podsumowanie

- Główne zalety zdalnego zarządzania przy użyciu SSH

- Wyzwania i sposoby ich pokonywania

1. Wprowadzenie do SSH

Co to jest SSH?

SSH (Secure Shell) to protokół kryptograficzny umożliwiający bezpieczne zdalne logowanie się do komputerów oraz wykonywanie poleceń na zdalnych maszynach. Działa w sposób zabezpieczony, szyfrując przesyłane dane i autoryzując użytkowników.

Dlaczego warto używać SSH?

- Bezpieczeństwo: Dane przesyłane między komputerami są szyfrowane, co minimalizuje ryzyko przechwycenia poufnych informacji.

- Zdalny dostęp: Możliwość zarządzania komputerem z dowolnego miejsca na świecie z dostępem do Internetu.

- Automatyzacja: Możliwość tworzenia i uruchamiania zdalnych skryptów do automatyzacji zadań.

- Transfer plików: Możliwość szybkiego i bezpiecznego przesyłania plików między urządzeniami.

- Zarządzanie serwerami: Idealne narzędzie dla administratorów systemów do zdalnego zarządzania serwerami.

2. Instalacja i Konfiguracja SSH

Instalacja klienta SSH

Na większości dystrybucji Linuxa klient SSH jest już zainstalowany. Jeśli jednak nie masz pewności, czy jest zainstalowany, wpisz w terminalu:

sudo apt-get install openssh-client # dla dystrybucji opartych na Debianie

sudo yum install openssh-client # dla dystrybucji opartych na RPM

Instalacja serwera SSH

Jeśli chcesz udostępniać zdalny dostęp do swojego komputera, musisz zainstalować serwer SSH:

sudo apt-get install openssh-server # dla dystrybucji opartych na Debianie

sudo yum install openssh-server # dla dystrybucji opartych na RPM

Konfiguracja serwera SSH

Plik konfiguracyjny serwera SSH to zazwyczaj /etc/ssh/sshd_config. Przykładowe opcje konfiguracyjne:

- Port: Numer portu, na którym serwer nasłuchuje (domyślnie 22).

- LoginGraceTime: Czas, w którym użytkownik może zalogować się po nawiązaniu połączenia.

- PermitRootLogin: Czy root może logować się zdalnie (zalecane:

no). - PasswordAuthentication: Czy autoryzacja hasłem jest włączona (zalecane:

no).

Generowanie kluczy SSH

Klucze SSH zapewniają bezpieczne logowanie się bez konieczności wprowadzania hasła za każdym razem. Wygeneruj je przy pomocy komendy:

ssh-keygen -t rsa -b 4096

3. Podstawowe Komendy SSH

Logowanie na zdalny serwer

Użyj poniższej komendy, podając adres IP zdalnego serwera:

ssh username@remote_ip

Wykonywanie poleceń na zdalnym serwerze

Po zalogowaniu się na zdalny serwer, możesz wykonywać polecenia tak, jakbyś pracował lokalnie.

Transfer plików między lokalnym a zdalnym komputerem

Aby przesłać plik z lokalnego komputera na zdalny serwer:

scp local_file username@remote_ip:/remote/path

Aby pobrać plik z zdalnego serwera na lokalny komputer:

scp username@remote_ip:/remote/file local_path

Zamykanie sesji SSH

W celu zakończenia sesji SSH, wpisz:

exit

4. Zaawansowane Techniki

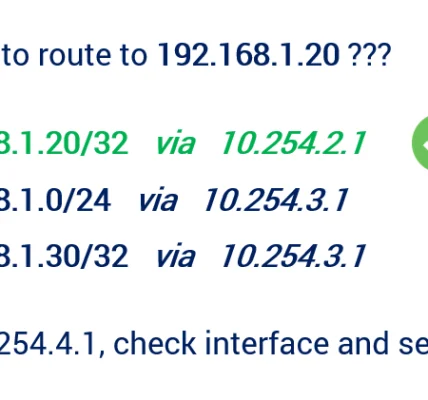

Tunnelling SSH

SSH umożliwia tworzenie tuneli, które przekierowują ruch sieciowy między lokalnym a zdalnym komputerem, co jest przydatne np. do bezpiecznego dostępu do zasobów wewnętrznej sieci.

Użycie agenta SSH

Agent SSH pozwala na trzymanie odblokowanego klucza prywatnego w pamięci podręcznej, eliminując konieczność wpisywania hasła za każdym razem.

Synchronizacja zdalnych folderów przy użyciu rsync

Rsync to narzędzie do efektywnej synchronizacji plików i folderów między lokalnym a zdalnym komputerem.

Zdalny dostęp graficzny (X11 Forwarding)

Dzięki X11 Forwarding możesz uruchamiać aplikacje z interfejsem graficznym na zdalnym serwerze, a wyświetlać je na swoim lokalnym komputerze.

5. Bezpieczeństwo i Optymalizacja

Zabezpieczanie dostępu do serwera SSH

Zmiana domyślnego portu SSH oraz korzystanie z kluczy SSH to podstawowe kroki w zabezpieczaniu dostępu.

Korzystanie z certyfikatów SSH

Certyfikaty SSH to bardziej zaawansowany sposób uwierzytelniania, który eliminuje konieczność przechowywania klucza prywatnego na zdalnym serwerze.

Ograniczanie dostępu do konkretnych użytkowników

W pliku konfiguracyjnym serwera SSH można zdefiniować, którzy użytkownicy mają prawo zdalnie się logować.

Optymalizacja wydajności SSH

Dla lepszej wydajności można dostosować ustawienia kompresji, limitu prędkości transferu oraz używać mniej zasobożernych algorytmów szyfrowania.

6. Rozwiązywanie Problemów

Błędy podczas logowania

Najczęstszym problemem jest podanie niepoprawnych danych logowania. Upewnij się, że wprowadzasz poprawne dane.

Problemy z kluczami SSH

Jeśli masz problemy z kluczami, upewnij się, że prawidłowo je wygenerowałeś i przekopiowałeś na zdalny serwer.

Zgubienie hasła do klucza prywatnego

Jeśli zgubisz hasło do klucza prywatnego, konieczne będzie wygenerowanie nowego klucza i aktualizacja go wszędzie, gdzie jest używany.

7. Praktyczne Zastosowania

Automatyzacja zadań za pomocą zdalnych skryptów

Możesz stworzyć skrypty, które wykonują określone zadania na zdalnym serwerze, takie jak kopie zapasowe czy aktualizacje systemu.

Zarządzanie serwerem WWW z poziomu lokalnego komputera

SSH pozwala na zdalne zarządzanie serwerem WWW, zmienianie plików konfiguracyjnych i restartowanie usług.

Udostępnianie plików między urządzeniami

Dzięki SCP i SFTP możesz łatwo przesyłać pliki między różnymi urządzeniami.

8. Podsumowanie

Zdalne zarządzanie komputerem z wykorzystaniem SSH to niezastąpione narzędzie dla administratorów, programistów i użytkowników Linuxa. Pozwala na efektywne zarządzanie systemami oraz zasobami, minimalizując konieczność fizycznej obecności przy urządzeniach. Dzięki odpowiedniej konfiguracji, bezpieczeństwu i zaawansowanym technikom, zdalne zarządzanie staje się wygodne i bezpieczne.

Pamiętaj, że zaawansowany temat zdalnego zarządzania komputerem przy użyciu SSH wymaga praktyki i pogłębionej wiedzy. Regularne korzystanie z tych technik pozwoli ci stać się bardziej efektywnym i zaawansowanym użytkownikiem systemu Linux.