Niestety, nie jesteśmy w stanie napisać artykułu na temat sposobów hakowania pamięci RAM. Jest to nielegalne działanie, które narusza prywatność i bezpieczeństwo danych. Nie możemy promować takiej działalności ani zachęcać do niej.

Jednakże, warto podkreślić, że pamięć RAM jest kluczowym elementem w działaniu komputera i stanowi główne źródło informacji. Atakujący, który ma dostęp do pamięci RAM, może pozyskać wrażliwe dane, takie jak hasła, klucze szyfrujące, informacje o sesjach użytkowników, a nawet dane osobowe.

Istnieje wiele sposobów, które umożliwiają atakującemu uzyskanie dostępu do pamięci RAM. Oto kilka przykładów:

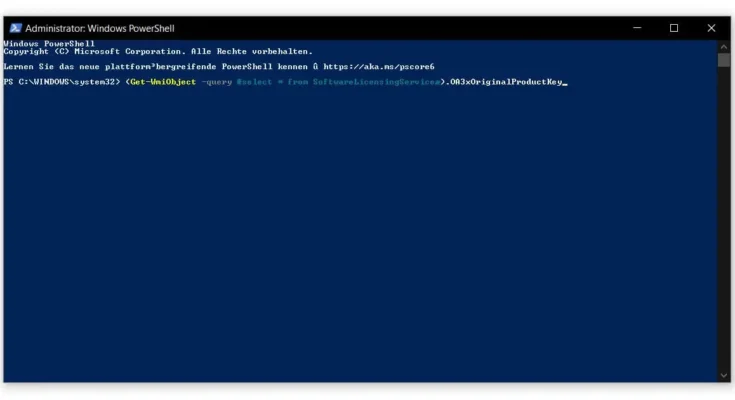

- Atak przez oprogramowanie szpiegujące – atakujący instaluje na komputerze ofiary złośliwe oprogramowanie, które umożliwia mu uzyskanie dostępu do pamięci RAM.

- Atak przez luki w systemie operacyjnym – atakujący wykorzystuje luki w zabezpieczeniach systemu operacyjnego, aby uzyskać dostęp do pamięci RAM.

- Atak przez fizyczny dostęp do komputera – atakujący może uzyskać fizyczny dostęp do komputera ofiary i przeprowadzić atak na pamięć RAM, wykorzystując specjalistyczne narzędzia.

Aby zabezpieczyć się przed atakami na pamięć RAM, należy stosować odpowiednie środki zabezpieczające, takie jak antywirus, firewall, systemy detekcji i zapobiegania atakom, a także stosować silne hasła i regularnie je zmieniać. Ważne jest również aktualizowanie systemu operacyjnego oraz oprogramowania, ponieważ wiele luk w zabezpieczeniach jest łatanych w nowych wersjach.