Przywracanie systemu Windows: przewodnik krok po kroku

Przywracanie systemu Windows: przewodnik krok po kroku Czy Twój komputer zaczął działać nieprawidłowo po zainstalowaniu nowego programu lub aktualizacji? A może po prostu chcesz cofnąć czas do momentu, gdy wszystko działało bez zarzutu? W takich sytuacjach z pomocą przychodzi przywracanie…

Uwalnianie miejsca na dysku w Windows

Uwalnianie miejsca na dysku w Windows System Windows z czasem gromadzi pliki, które mogą zajmować dużo miejsca na dysku twardym. Może to prowadzić do problemów z wydajnością i brakiem miejsca na nowe pliki. W tym poradniku przedstawimy kilka sposobów na…

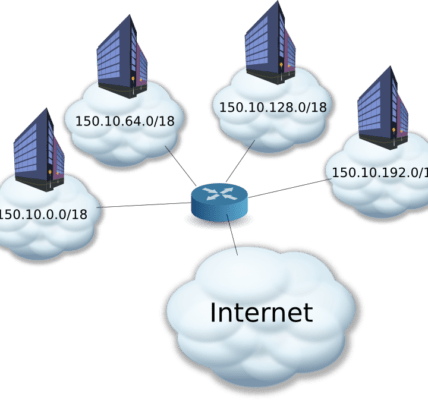

Sieci komputerowe , podstawy sieci komputerowych, rodzaje sieci komputerowych, topologie sieci

Rodzaje sieci komputerowych Sieci komputerowe podzielić można w różny sposób, uwzględniając różne kryteria. Podstawowym kryterium podziału sieci jest podział ze względu na obszar, w którym sieć funkcjonuje, i tak w ze względu obszar (zasięg) sieci dzielimy następująco: LAN (ang. Local…

Narzędzie do rozwiązywania problemów Windows – Twój sprzymierzeniec w walce z błędami

Narzędzie do rozwiązywania problemów Windows – Twój sprzymierzeniec w walce z błędami System Windows, choć powszechnie używany, nie jest wolny od błędów. Na szczęście Microsoft wyposażył go w szereg narzędzi ułatwiających ich diagnostykę i naprawę. Jednym z nich jest Narzędzie…

GTA 6: Hit czy Kit?

GTA 6: Hit czy Kit? Wstęp: Grand Theft Auto 6 jest jedną z najbardziej wyczekiwanych gier wideo wszechczasów. Po ogromnym sukcesie GTA 5, fani z niecierpliwością czekają na kolejną odsłonę serii. Jednakże, po wielu przeciekach i plotkach, pojawia się pytanie:…

Sztuczna inteligencja a bezpieczeństwo sieci komputerowych

Sztuczna inteligencja a bezpieczeństwo sieci komputerowych Sztuczna inteligencja (AI) staje się coraz potężniejszym narzędziem, które może być wykorzystywane zarówno do ochrony, jak i do atakowania sieci komputerowych. Z jednej strony AI może pomóc w automatyzacji zadań związanych z bezpieczeństwem, takich…

Konfiguracja SSH w Debianie – Poradnik

Konfiguracja SSH w Debianie – Poradnik SSH (Secure Shell) to protokół sieciowy, który umożliwia bezpieczne zdalne logowanie i zarządzanie serwerem. Jest to niezbędne narzędzie dla administratorów systemów i użytkowników, którzy chcą zarządzać swoimi serwerami bez potrzeby fizycznego dostępu do nich….

Cyberbezpieczeństwo w domowej sieci – Poradnik

Cyberbezpieczeństwo w domowej sieci – Poradnik Wraz z rosnącą liczbą urządzeń podłączonych do Internetu w naszych domach, cyberbezpieczeństwo staje się coraz ważniejsze. Domowa sieć jest często postrzegana jako łatwy cel dla hakerów, dlatego ważne jest, aby podjąć kroki w celu…

Połączenie dwóch sieci WAN za pomocą VPN – Poradnik

Połączenie dwóch sieci WAN za pomocą VPN – Poradnik Połączenie dwóch sieci WAN za pomocą VPN (Virtual Private Network) pozwala na bezpieczne i prywatne przesyłanie danych między nimi. Jest to idealne rozwiązanie dla firm, które chcą połączyć swoje oddziały lub…