Co to jest spam

Spam to niechciana i nieautoryzowana wiadomość masowa wysyłana za pomocą poczty elektronicznej, wiadomości tekstowych, komunikatorów internetowych lub innych kanałów komunikacyjnych. Zazwyczaj ma charakter reklamowy lub promocyjny, często zawierając linki do stron internetowych, oferty handlowe lub treści niepożądane. Spam ma na…

Jak zadbać o swoje bezpieczeństwo w sieci – podstawowe zasady

Dane osobowe, numery, hasła oraz płatności internetowe – te tematy dotyczą niemal wszystkich użytkowników Internetu. Mogłoby się więc wydawać, że nikt z nas nie powinien mieć problemów z ochroną swoich danych czy też z zabezpieczeniem ważnych kont. Jak jednak pokazują…

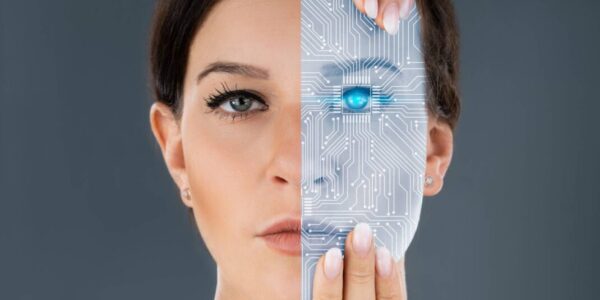

Jak się chronić przed deepfake?

Jak się chronić przed deepfake? Poradnik dla użytkowników Deepfake to coraz bardziej wyrafinowana technologia, która pozwala na tworzenie realistycznych filmów i nagrań audio, w których dana osoba mówi lub robi coś, czego nigdy nie zrobiła. Tego typu materiały mogą być…