Portfel sprzętowy Bitcoin: Bezpieczne przechowywanie kryptowalut

Wraz z rozwojem kryptowalut, takich jak Bitcoin, coraz większa liczba osób poszukuje bezpiecznych i niezawodnych sposobów przechowywania swoich cyfrowych aktywów. Portfel sprzętowy Bitcoin stał się popularnym rozwiązaniem dla tych, którzy chcą chronić swoje kryptowaluty przed kradzieżą i innymi zagrożeniami związanymi…

Funtenna — wykradania danych ukrytym kanałem radiowym

Temat wykradania danych z systemów odizolowanych sieciowo i elektronicznie za pośrednictwem przypadkowych emisji radiowych jest dobrze znany chociażby w kontekście technologii Tempest. Możliwe jest również celowe wzbudzanie emisji w celu wyciągania danych za pomocą ukrytego kanału radiowego. Projekt Funtenna stanowi ciekawą implementację oprogramowania…

Metel — bankowy trojan

Tym razem pomysłowym przestępcom komputerowym udało się w sprytny sposób ominąć kolejne zabezpieczenie — limity wypłat gotówkowych — zamieniając tym samym bankomaty w maszynki do hurtowego wypłacania pieniędzy. Jak informuje Kaspersky Lab Jak informuje Kaspersky Lab grasujący w Rosji bankowy trojan o wdzięcznej…

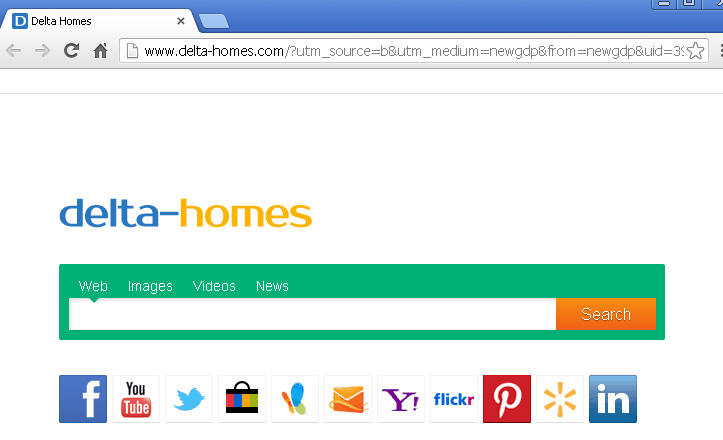

Delta-homes.com – Jak usunąć ?

Delta-homes.com jest wyszukiwarką promowaną przez wszelakie programy freeware oraz shareware. Jak tylko dostaje się do PC zmienia ustawienia strony domowej komputera, domyślnej przeglądarki oraz nowej karty. Jeżeli starasz się znaleźćcokolwiek w Internecie z jej pomocą musisz wiedzieć że w większości…

Firefoks pozwala witrynom na wykradanie lokalnych plików

Jeśli używacie Firefoksa, to upewnijcie się, że macie zainstalowaną najnowszą wersję. W sieci jest obecnie wykorzystywana podatność pozwalająca serwisom internetowym na wykradanie plików z lokalnych dysków internautów. Zgodnie z Mozilla Foundation Security Advisory 2015-78 podatność we wbudowanej przeglądarce plików PDF pozwala…

Naiwność internautów nie zna granic

Zaawansowany malware, botnety, zuchwałe kradzieże danych, skimmery i kryptograficzny szantaż — wszystko to przynosi komputerowym przestępcom ogromne zyski. Jak się jednak okazuje, dzięki temu że ludzka naiwność nie zna granic, grube miliony można również zarobić na atakach niezwykle prostych do…

Najczęstsze cyberataki na infrastrukturę firmową

Najczęstsze cyberataki na infrastrukturę firmową – poradnik z przykładami W dzisiejszym cyfrowym świecie firmy są coraz bardziej narażone na cyberataki. Hakerzy nieustannie wymyślają nowe sposoby włamywania się do systemów i kradzieży danych. Ważne jest, aby firmy były świadome zagrożeń i…

Bezpieczne korzystanie z Internetu: Porady dotyczące bezpiecznego surfowania, zakupów online i bankowości elektronicznej

Bezpieczne korzystanie z Internetu: Porady dotyczące bezpiecznego surfowania, zakupów online i bankowości elektronicznej W dzisiejszym świecie Internet stał się nieodłączną częścią naszego życia. Korzystamy z niego do komunikacji, rozrywki, edukacji i zakupów. Niestety, Internet wiąże się również z pewnymi zagrożeniami,…

Wirusy komputerowe: Jak rozpoznać i usunąć wirusy

Wirusy komputerowe: Jak rozpoznać i usunąć wirusy – Poradnik z przykładami Wirusy komputerowe to złośliwe oprogramowanie, które może uszkodzić Twój komputer, ukraść Twoje dane osobowe lub zakłócać jego działanie. Ważne jest, aby wiedzieć, jak rozpoznać i usunąć wirusy, aby chronić…