Narzędzie DISM: Naprawa i przywracanie obrazu systemu Windows

Narzędzie DISM: Naprawa i przywracanie obrazu systemu Windows DISM (Deployment Image Servicing and Management) to potężne narzędzie wiersza poleceń dostępne w systemach Windows, które umożliwia zarządzanie obrazami systemu Windows (.wim) i plikami instalacyjnymi (.iso). DISM może być używany do różnych…

FileVault: Szyfrowanie danych na macOS

FileVault: Szyfrowanie danych na macOS FileVault to wbudowane narzędzie do szyfrowania danych dostępne w systemie macOS, które pomaga chronić Twoje dane przed nieupoważnionym dostępem. W tym poradniku dowiesz się, czym jest FileVault, jak go włączyć i jak z niego korzystać….

BitLocker: Ochrona danych w systemie Windows 10 Pro i Enterprise

BitLocker: Ochrona danych w systemie Windows 10 Pro i Enterprise W dzisiejszym cyfrowym świecie ochrona danych jest kluczowa. BitLocker to wbudowane narzędzie do szyfrowania danych dostępne w systemie Windows 10 Pro i Enterprise, które pomaga chronić Twoje dane przed nieupoważnionym…

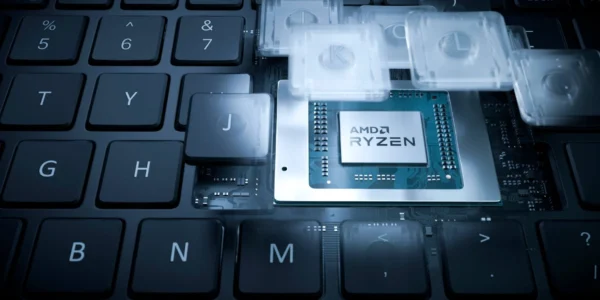

Oznaczenia procesorów Intel i AMD – jak je odczytywać?

Oznaczenia procesorów Intel i AMD – jak je odczytywać? Wybór odpowiedniego procesora może być wyzwaniem, zwłaszcza gdy spojrzymy na bogatą ofertę modeli i oznaczeń firm Intel i AMD. Ten poradnik pomoże Ci zrozumieć, co kryje się za symbolami w nazwach…

Oprogramowanie do szyfrowania danych: Jak szyfrować dane na komputerze i urządzeniach mobilnych

Oprogramowanie do szyfrowania danych: Jak szyfrować dane na komputerze i urządzeniach mobilnych W dzisiejszym cyfrowym świecie nasze dane są stale narażone na kradzież lub włamanie. Szyfrowanie danych jest jednym z najskuteczniejszych sposobów ochrony poufnych informacji przed nieuprawnionym dostępem. Co to…

Zapora ogniowa: Jak działa i jak ją skonfigurować

Zapora ogniowa: Jak działa i jak ją skonfigurować Zapora ogniowa to system bezpieczeństwa sieciowego, który kontroluje ruch przychodzący i wychodzący z komputera lub sieci. Działa ona jak mur chroniący Twój komputer przed nieupoważnionym dostępem i atakami z Internetu. Jak działa…

Malware: Rodzaje, usuwanie i ochrona

Malware: Rodzaje, usuwanie i ochrona Malware to oprogramowanie stworzone z szkodliwym zamiarem. Może ono infekować komputery, smartfony i inne urządzenia, uszkadzając dane, kradnąc informacje lub zakłócając działanie systemów. Rodzaje malware: Wirusy: Wirusy infekują pliki i rozprzestrzeniają się na inne komputery….

Kopie zapasowe: Jak chronić swoje dane

Kopie zapasowe: Jak chronić swoje dane Utrata danych może zdarzyć się każdemu. Awaria dysku twardego, atak wirusa, przypadkowe usunięcie plików – to tylko kilka przykładów sytuacji, które mogą doprowadzić do utraty cennych danych. Tworzenie kopii zapasowych to najlepszy sposób na…

Uwierzytelnianie dwuskładnikowe: Jak chronić swoje konta

Uwierzytelnianie dwuskładnikowe: Jak chronić swoje konta W dzisiejszym cyfrowym świecie bezpieczeństwo danych jest kluczowe. Uwierzytelnianie dwuskładnikowe (2FA) to proste, ale skuteczne rozwiązanie, które znacząco zwiększa ochronę Twoich kont. Co to jest 2FA? 2FA to dodatkowa warstwa bezpieczeństwa, która wymaga podania…