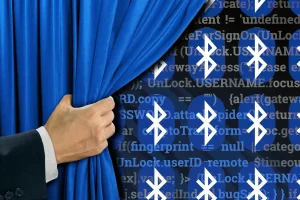

BlueBorne to exploit, który wykorzystuje luki w protokole Bluetooth, pozwalając cyberprzestępcom na zdalne uruchamianie kodu i atakowanie urządzeń z systemami operacyjnymi Linux, Windows i Android. Exploit ten został odkryty i opisany przez firmę Armis w sierpniu 2017 roku i uważany jest za jeden z najpoważniejszych ataków na urządzenia Bluetooth w historii.

BlueBorne korzysta z niezabezpieczonych usług Bluetooth, które są dostępne w większości urządzeń z Bluetooth, niezależnie od ich wersji. Dzięki temu atakujący mogą przeprowadzać ataki na urządzenia bez wiedzy użytkownika. Odkrycie BlueBorne wywołało obawy wśród użytkowników urządzeń mobilnych, którzy zwykle łączą się z urządzeniami Bluetooth, takimi jak słuchawki bezprzewodowe czy głośniki.

Atak BlueBorne składa się z trzech etapów. W pierwszym etapie atakujący wykorzystuje niezabezpieczoną usługę Bluetooth, aby uzyskać dostęp do urządzenia. W drugim etapie atakujący przesyła kod do urządzenia, który wykorzystuje lukę w protokole Bluetooth, aby uzyskać kontrolę nad urządzeniem. W trzecim etapie atakujący wykorzystuje zdalną kontrolę nad urządzeniem, aby uruchomić złośliwy kod.

Warto podkreślić, że BlueBorne nie wymaga aktywnego sparowania się z urządzeniem, aby przeprowadzić atak. Oznacza to, że atakujący mogą przeprowadzać atak na urządzenia Bluetooth bez wiedzy użytkownika i bez interakcji z nim.

BlueBorne był szczególnie niebezpieczny, ponieważ mógł atakować wszystkie urządzenia z Bluetooth, bez względu na wersję protokołu. Ponadto, był to atak, który był trudny do wykrycia, ponieważ nie pozostawiał śladów w dziennikach zdarzeń systemowych.

Aby zabezpieczyć się przed atakami, ważne jest, aby użytkownicy aktualizowali swoje urządzenia z Bluetooth do najnowszych wersji oprogramowania. Wiele firm wydało łatki, aby naprawić tę lukę w protokole Bluetooth i zwiększyć bezpieczeństwo urządzeń. Ponadto, ważne jest, aby nie łączyć się z nieznajomymi urządzeniami Bluetooth i wyłączyć Bluetooth, gdy nie jest używany.