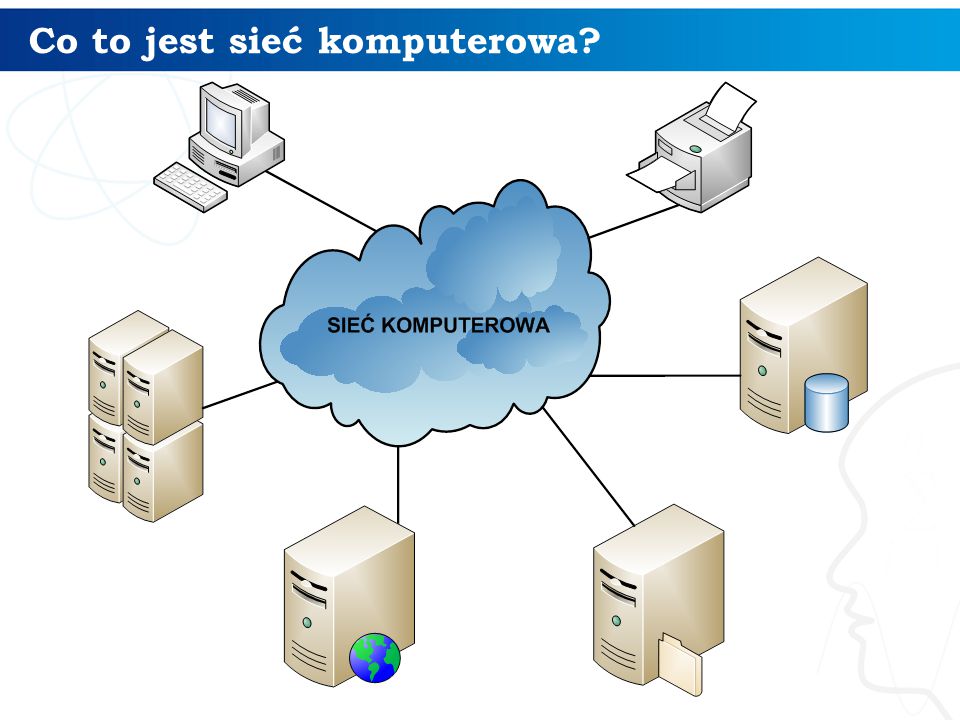

Sieć komputerowa – co to jest? Podstawowe pojęcia i nazwy. Sieć komputerowa jest zbiorem komputerów i urządzeń, które połączone są ze sobą. Umożliwia ona przekazywanie informacji pomiędzy tymi urządzeniami.

Rodzaje sieci komputerowych:

- Klient – serwer – Sieć w której jest jeden główny komputer, zarządzający i udostępniający dane innym użytkownikom.

- Peer to peer – Sieć w której wszyscy użytkownicy mają równe uprawnienia.

- LAN – Sieć lokalna, tworzona na niewielkim obszarze np. na piętrze, w budynku lub w zespole budynków.

- MAN – Sieć miejska, tworzona na większym obszarze, np. miasta.

- WAN – Sieć rozległa, zajmująca duży obszar, przykładem takiej sieci jest Internet.

Topologie sieci

- Topologia fizyczna – Określa organizacje okablowania strukturalnego.

- Topologia logiczna – Opisuje dostęp do medium fizycznego, oraz reguły komunikacji, z których korzystają podłączone do sieci urządzenia.

- Topologia magistrali – Urządzenia podłączone są do jednej magistrali, najczęściej kabla koncentrycznego. Możliwa jest tylko jedna transmisja. Sygnał nadany odbierają wszystkie urządzenia, ale tylko adresat je interpretuje. Na końcach okablowania umieszczone są terminatory, służące do eliminowania zakłóceń.

- Topologia pierścienia – Wszystkie elementy są połączone w kręgu, nie występują końce okablowania. Sygnał wędruje w pętli między urządzeniami, każdy komputer pełni funkcje wzmacniacza.Topologia gwiazdy – Urządzenia są podłączone w centralnym punkcie, koncentratorze lub przełączniku.

- Topologia gwiazdy rozszerzonej – Składa się z kilku topologii gwiazd, komputery podłączone są do koncentratora lub przełącznika, a koncentratory podłączone do jednego głównego.

- Topologia siatki – Polega na połączeniu komputerów aby każdy miał połączenie z każdym, albo co najmniej więcej niż jednym.

- Topologia siatki mieszanej – To połączenie różnych rozwiązań, składa się z co najmniej dwóch różnych topologii i korzysta z różnego medium transmisyjnego.

Media transmisyjne

Medium transmisyjne – To nośnik danych w sieciach komputerowych. Wyróżnia się media przewodowe i bezprzewodowe. Przewodowe to: kabel koncentryczny, skrętka, światłowód, kable energetyczne. Bezprzewodowe to: fale elektromagnetyczne (radiowe), promień lasera.

- Kabel koncentryczny – Składa się z miedzianego przewodnika (rdzenia), otoczonego warstwą elastycznej izolacji, która otoczona jest splecioną miedzianą taśmą lub folią metalową działającą jak drugi przewód oraz ekran dla rdzenia. Do podłączenia urządzeń służą złącza typu BNC.

- Skrętka – Składa się z zestawu 4 par żył miedzianych, skręconych ze sobą. Skręcenie przewodów pozwala na wyeliminowanie zakłóceń elektromagnetycznych. Do podłączania urządzeń służą końcówki i gniazda RJ45.

- Światłowód – Światłowód składa się z płaszcza zewnętrznego, zbioru włókien, natomiast każde włókno to zbiór trzech elementów: bufora, płaszcza i rdzenia. Dane w światłowodzie przesyła się za pomocą promienia światła emitowanego za pomocą diody elektroluminescencyjnej, lub diody laserowej. Rozróżnia się dwa rodzaje światłowodów: jednomodowy i wielomodowy.

- Media bezprzewodowe – W sieciach występują dwa rodzaje bezprzewodowego medium: Fale z zakresu podczerwieni (są stosowane na otwartym terenie lub wewnątrz budynków, jako źródła promieniowania fal elektromagnetycznych wykorzystuje się diody elektroluminescencyjne LED.) Fale radiowe (do transmisji wymagają planowania przydziału częstotliwości z uwzględnieniem maksymalnej dopuszczalnej mocy nadajników, rodzaju modulacji.)

CSMA/CD – Przed nadawaniem urządzenia sprawdzają czy medium nie jest zajęte. Jeśli zostanie wykryte że sieć jest zajęta urządzenie będzie oczekiwało dowolny czas. Po wykryciu że medium nie jest zajęte, rozpocznie się nadawanie i nasłuchiwanie. Celem nasłuchiwania się jest upewnienie się że żadna inna stacja nie nadaje w tym samym czasie. Po zakończeniu transmisji urządzenie powróci do trybu nasłuchiwania.

Token – Dostęp do medium jest realizowany przez przekazywanie żetonu. Żeton dostępu jest sekwencją bitów zawierających informacje kontrolną. Przejęcie żetonu przez urządzenie zezwala na rozpoczęcie transmisji. Każda sieć ma jeden żeton dostępu. Jeśli jakieś urządzenie chce przesłać dane usuwa żeton z pierścienia i rozpoczyna transmisje. Dane wędrują po pierścieniu, aż trafią do adresata. Komputer odbierający wysyła do adresata informacje o odebraniu danych. Po weryfikacji komputer nadający tworzy nowy żeton dostępu i wysyła go do sieci.

Model ISO/OSI

Model ISO/OSI – Model Osi pozwala wyjaśnić, w jaki sposób dane pokonują różne warstwy w drodze do innego urządzenia sieci, nawet jeśli nadawca i odbiorca dysponują różnymi typami medium sieciowego.

- Warstwa aplikacji modelu OSI – Zajmuje się zapewnieniem dostępu do sieci aplikacjom użytkownika.

- Warstwa prezentacji modelu OSI – Odpowiada za reprezentacje danych – obsługę znaków narodowych, formatów graficznych oraz kompresje i szyfrowanie.

- Warstwa sesji modelu OSI – Zapewnia aplikacjom komunikacje między różnymi systemami. Zarządza sesjami transmisyjnymi poprzez nawiązywanie i zrywanie połączeń między aplikacjami.

- Warstwa transportowa modelu OSI – Zapewnia połączenie między aplikacjami w różnych systemach komputerowych, dba o kontrole poprawności przesyłanych danych. Tutaj następuje podział danych na segmenty, które są numerowane i wysyłane do stacji docelowej.

- Warstwa sieci modelu OSI – Zapewnia metody łączności. W tej warstwie obsługiwane są routing i adresacja logiczna.

- Warstwa łącza danych modelu OSI – Odpowiada za poprawną transmisje danych przez konkretne media transmisyjne. Warstwa ta operuje na adresach MAC, zapewniając łączność pomiędzy dwoma bezpośrednio połączonymi urządzeniami.

- Warstwa fizyczna modelu OSI – Odbiera dane z warstwy łącza danych i przesyła je w medium transmisyjnym jako bity reprezentowane za pomocą np. sygnału elektrycznego, lub impulsu świetlnego.

Proces enkapsulacji – Transmisja w modelu OSI jest przeprowadzana w dół kolejnych warstw (na urządzeniu źródłowym) a następnie w górę (na serwerze lub urządzeniu docelowym).

Model TCP/IP

Model TCP/IP – To teoretyczny model warstwowej struktury komunikacji sieciowej. Opiera się na szeregu współpracujących ze sobą warstw. Założenia modelu TCP/IP pod względem organizacji warstw są zbliżone do założeń modelu OSI, jednak liczba warstw jest mniejsza i lepiej odzwierciedla strukturę internetu.

- Warstwa aplikacji modelu TCP – To najwyższy poziom, w którym pracują aplikacje, np. serwer WWW czy przeglądarka internetowa. Warstwa ta obejmuje zestaw gotowych protokołów, które są wykorzystywane przez aplikacje do przesyłania w sieci różnego typu informacji.

- Warstwa transportowa modelu TCP – Odpowiada za przesyłanie danych, i kieruje informacje do odpowiednich aplikacji, wykorzystując porty określane dla każdego połączenia. Nawiązuje i zrywa połączenia między komputerami. W tej warstwie działa protokół TCP (przesyłający potwierdzenia odbioru danych) oraz protokół UDP (bez potwierdzenia odbioru).

- Warstwa internetowa modelu TCP – Dzieli segmenty na pakiety i wysyła je dowolną siecią. Pakiety trafiają do celu niezależnie od przebytej drogi. Tą warstwą zarządza protokół IP. Tutaj jest określana najlepsza ścieżka i następuje przełączanie pakietów.

- Warstwa dostępu do sieci modelu TCP – Przesyła dane przez fizyczne połączenia między urządzeniami sieciowymi. Jest także wyposażona w protokoły służące do dynamicznego określania adresów IP.

- Brama domyślna – Jest parametrem konfiguracyjnym protokołu IP, który pozwala wysłać wiadomość poza sieć w której znajduje się urządzenie. Komunikacja w sieciach TCP/IP pozwala na wymianę danych tylko z urządzeniami znajdującymi się w danej sieci. Żeby wysłać wiadomość poza sieć potrzebna jest brama domyślna.

- Tablica routingu – Może być utworzona przez administratora lub dynamicznie, przez protokoły routingu.

- Routing – Polega na podjęciu decyzji jaką trasą (port i sieci) mają przejść dane, aby jak najszybciej dotarły do adresata.

- Maska podsieci – Jest liczbą 32 bitową, rozpoczynającą się określoną liczbą bitów o wartości 1, po których jest dopełniana bitami o wartości 0. Bit 1 w masce oznacza, że ten bit w adresie IP należy do części sieci, bit oznaczony 0, mówi że bit należy do części hosta.

- Protokół IP – Jest podstawowym protokołem sieciowym, używanym zarówno w sieciach lokalnych, jak i w Internecie.

Protokół IPv4 – To liczba 32-bitowa podzielona na 4 oktety, składające się z liczb dziesiętnych z zakresu 0-255, rozdzielonych kropkami. Każda część odpowiada kolejnym 8 bitom adresu zapisanego w systemie binarnym.

Protokół IPv6 – Jest liczbą 128 bitową, jest przedstawiany w postaci szesnastkowej, z dwukropkiem co 16 bitów.

Pętla zwrotna – To wirtualne urządzenie sieciowe, które z poziomu systemu operacyjnego nie różni się od fizycznej karty sieciowej. Komunikacja z tym adresem odbywa się poprzez dowolny adres należący do sieci 127. 0. 0. 0 lub poprzez nazwę localhost. Za konfiguracje pętli odpowiada plik hosts. Mechanizm pętli zwrotnej może być wykorzystywany do kontroli poprawności instalacji obsługi protokołu IP w systemie operacyjnym.

Adres prywatny – Adres niepowtarzalny w sieciach lokalnych, może powtarzać się w innych sieciach.

Adres publiczny – Unikalny adres w skali całego Internetu, przypisane tylko jednemu interfejsowi sieciowemu.

Polecenia

Polecenie ipconfig – Pozwala sprawdzić adresy przypisane poszczególnym interfejsom sieciowym, i pomaga wykryć błędy w konfiguracji protokołu IP.

Polecenie ping – Pozwala sprawdzić czy istnieje połączenie między dwoma urządzeniami, i umożliwia sprawdzenie jego jakości poprzez mierzenie liczby zgubionych pakietów oraz czasu ich dotarcia do celu i z powrotem.

Polecenie tracert – Służy do badania trasy pakietów IP w systemie Windows (w linuxie traceroute). Sprawdza czasy dostępu do kolejnych routerów znajdujących się na drodze do adresu docelowego.

Polecenie netstat – Umożliwia wyświetlenie aktywnych połączeń sieciowych TCP, a także portów, na których komputer nasłuchuje, tabeli routingu, statystyk itp.

Karta sieciowa – Zapewnia komunikacje z siecią komputerową. W komputerach stacjonarnych występuje jako karta rozszerzeń lub jest wbudowana w płytę główną. Występują także karty podpinane do USB. Karta pracuje w warstwie fizycznej modelu ISO/OSI. Karta sieciowa ma zapisany przez producenta unikalny adres fizyczny (MAC). Adres ten jest wykorzystywany podczas transmisji w drugiej warstwie modelu OSI.

Koncentrator – Łączy wiele urządzeń w sieci zbudowanej, w topologii gwiazdy. Okablowanie schodzi się w centralnym punkcie czyli koncentratorze. Pracuje w pierwszej warstwie OSI. Jego zadaniem jest wzmocnienie sygnału i przesłanie na pozostałe porty. Nie może określić źródła ani miejsca docelowego, odbieranych informacji, dlatego wysyła je na wszystkie porty. Może wysyłać i odbierać informacje ale nie jednocześnie.

Przełącznik – Podobnie jak koncentrator stanowi centralny punkt sieci zbudowanej w topologii gwiazdy. Różni się tym że sygnał nie jest wysyłany do wszystkich portów, lecz tylko do portu do którego jest podłączony jest odbiorca. Pracuje w drugiej warstwie modelu OSI, Przesyłanie danych polega na korzystaniu z tablicy adresów MAC. Jeśli dane są transmitowane do urządzenia którego nie na tej tablicy wtedy dane są przesyłane na wszystkie porty, wtedy przełącznik działa jak koncentrator.

Router – Router łączy różne rodzaje sieci, pozwalają na przesyłanie danych poza sieć lokalną inną sieć logiczną i inną sieć zbudowaną za pomocą różnego medium transmisyjnego. Kierują pakiety do celu wybierając najlepszą drogę. Operacja ta nazywa się rutowaniem lub trasowaniem. Router jest niezbędny do podłączenia sieci lokalnej do Internetu.

Punkt dostępowy – Urządzenie które zapewnia urządzeniom wyposażonym w bezprzewodowe karty sieciowej dostęp do sieci za pomocą bezprzewodowego medium transmisyjnego.

Modem – Jego zadaniem jest zamiana sygnałów cyfrowych na sygnały analogowe, i na odwrót, tak aby możliwe było przesyłanie danych przez linie telefoniczną analogową (ADSL, DSL).

Firewall sprzętowy – Pełni funkcje zabezpieczające jako dodatkowe urządzenie w sieci. Główną funkcją jest filtrowanie pakietów w sieci. Inne funkcje to szyfrowanie przesyłanych danych lub informowanie administratora o wydarzeniach, np. włamaniu. Sprzętowy firewall bywa także wbudowany w inne urządzenia sieciowe, np. routery, modemy.

Konwerter mediów – Jest wykorzystywany do konwersji sygnału przesyłanego światłowodem na sygnał przesyłany kablem miedzianym i odwrotnie. Pracuje w pierwszej warstwie modelu ISO.