Jak otworzyć plik XML? Excel, Word, Notatnik, Chrome

Jak otworzyć plik XML? Istnieje kilka sposobów na otwarcie pliku XML, w zależności od posiadanego programu i celu jego otwarcia. Poniżej przedstawiono instrukcje dla popularnych programów: 1. Notatnik: Zalety: Dostępny na wszystkich systemach Windows, prosty w użyciu. Wady: Nie oferuje…

Kompilacja kernela Linuksa

Kompilacja kernela Linuksa: kompleksowy przewodnik Kompilacja kernela Linuksa daje pełną kontrolę nad systemem operacyjnym i umożliwia dostosowanie go do indywidualnych potrzeb. Ten obszerny przewodnik przedstawi wszystkie opcje konfiguracji dostępne podczas kompilacji kernela Linuksa, krok po kroku demonstrując proces kompilacji i…

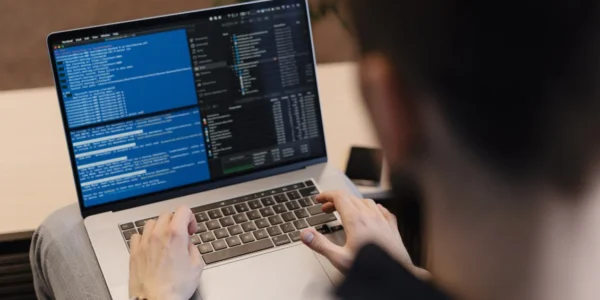

Podstawowe polecenia konsoli w Linuksie

Podstawowe polecenia konsoli w Linuksie: przewodnik dla początkujących Linux oferuje potężny interfejs wiersza poleceń, który umożliwia użytkownikom sterowanie systemem, zarządzanie plikami i wykonywanie różnych zadań. Ten przewodnik wprowadzi Cię w podstawowe polecenia konsoli w Linuksie, które pomogą Ci zacząć działać….

Podstawy bezpieczeństwa serwerów Linux

Podstawy bezpieczeństwa serwerów Linux: przewodnik dla początkujących Serwery Linux są powszechnie używane do obsługi różnych usług, takich jak strony internetowe, aplikacje i bazy danych. Zapewnienie bezpieczeństwa tych serwerów jest kluczowe dla ochrony danych i systemów przed zagrożeniami. W tym poradniku…

Hardenizacja serwera Linux

Hardenizacja serwera Linux: przewodnik krok po kroku Hardenizacja serwera Linux ma na celu wzmocnienie jego bezpieczeństwa i zmniejszenie podatności na ataki. Obejmuje to szereg kroków, takich jak aktualizowanie oprogramowania, konfigurowanie zapory sieciowej, ograniczanie dostępu użytkowników i wzmacnianie haseł. W tym…

Zarządzanie kluczami SSH

Zarządzanie kluczami SSH: przewodnik krok po kroku Klucze SSH to bezpieczny sposób na uwierzytelnianie użytkowników i połączenia się z serwerami SSH. Zamiast używać haseł, które mogą zostać odgadnięte lub zhakowane, klucze SSH wykorzystują parę kryptograficzną składającą się z klucza prywatnego…

Użytkownicy i grupy w Linuksie

Użytkownicy i grupy w Linuksie: przewodnik krok po kroku Zarządzanie użytkownikami i grupami jest kluczowe dla utrzymania bezpieczeństwa i porządku w systemie Linux. W tym poradniku przedstawimy krok po kroku instrukcję tworzenia, usuwania, modyfikowania i zarządzania użytkownikami i grupami w…

Uprawnienia plików i katalogów w Linuksie

Uprawnienia plików i katalogów w Linuksie: przewodnik krok po kroku W systemach Linux uprawnienia plików i katalogów określają, kto może je odczytywać, zapisywać i wykonywać. Prawidłowe konfigurowanie uprawnień jest kluczowe dla zapewnienia bezpieczeństwa i ochrony danych. W tym poradniku przedstawimy…

Aktualizacja systemu Linux (Debian/Ubuntu/CentOS): przewodnik krok po kroku

Aktualizacja systemu Linux (Debian/Ubuntu/CentOS): przewodnik krok po kroku Aktualizacje systemu to kluczowy element utrzymania bezpieczeństwa i stabilności systemów operacyjnych Linux. Regularne instalowanie aktualizacji oprogramowania zapewnia dostęp do najnowszych funkcji, poprawek błędów i zabezpieczeń przed lukami w zabezpieczeniach. W tym poradniku…